A、 此密码体制为对称密码体制

B、 此密码体制为私钥密码体制

C、 此密码体制为单钥密码体制

D、 此密码体制为公钥密码体制

答案:D

解析:解析:解释:题干中使用到了私钥解密,私钥是公钥密码体制中用户持有的密钥,相对于公钥而言,则为非对称密码体制,非对称密码体制又称为公钥密码体制。

A、 此密码体制为对称密码体制

B、 此密码体制为私钥密码体制

C、 此密码体制为单钥密码体制

D、 此密码体制为公钥密码体制

答案:D

解析:解析:解释:题干中使用到了私钥解密,私钥是公钥密码体制中用户持有的密钥,相对于公钥而言,则为非对称密码体制,非对称密码体制又称为公钥密码体制。

A. 1——2——3

B. 3——2——1

C. 2——1——3

D. 3——1——2

A. 安全账号管理器(SAM)具体表现就是%SystemRoot%\system32\config\sam

B. 安全账号管理器(SAM)存储的账号信息是存储在注册表中

C. 安全账号管理器(SAM)存储的账号信息administrator和system是可读和可写的

D. 安全账号管理器(SAM)是windows的用户数据库系统进程通过SecurityAccountsManager服务进行访问和操作

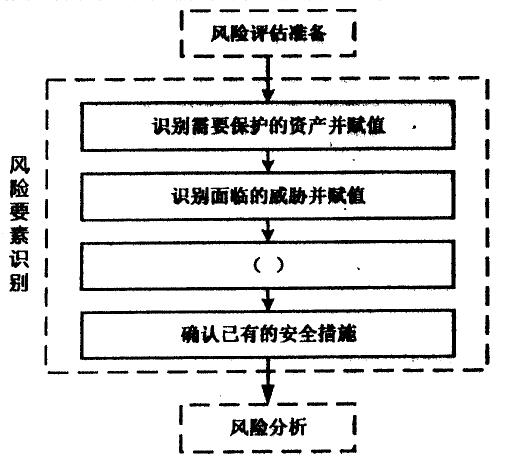

A. 识别面临的风险并赋值

B. 识别存在的脆弱性并赋值

C. 制定安全措施实施计划

D. 检查安全措施有效性

A. 组织信息系统安全架构

B. 信息安全工作的基本原则

C. 组织信息安全技术参数

D. 组织信息安全实施手段

解析:解析:解释:安全策略是宏观的原则性要求,不包括具体的架构、参数和实施手段。

A. #chmodu+x,a-wfib.c

B. #chmodug+x,o-wfib.c

C. #chmod764fib.c

D. #chmod467fib.c

解析:解析:解释:在第一组权限上“为文件主增加执行权限”后变成了RWX即111,即十进制7;在第三组权限上“删除组外其他用户的写权限”后变成了R--即100,即十进制4;而在第二组权限上中间的组的没有变即RW-即110,即十进制6。

A. 风险分析

B. 风险要素识别

C. 风险结果判定

D. 风险处理

解析:解析:解释:漏洞扫描属于风险要素的脆弱性要素识别,风险要素包括资产、威胁、脆弱性、安全措施。

A. 通过信息安全培训,使相关信息发布人员了解信息收集风险,发布信息最小化原则

B. 减少系统对外服务的端口数量,修改服务旗标

C. 关闭不必要的服务,部署防火墙、IDS等措施

D. 系统安全管理员使用漏洞扫描软件对系统进行安全审计

A. 坚持积极防御、综合防范的方针

B. 重点保障基础信息网络和重要信息系统安全

C. 创建安全健康的网络环境

D. 提高个人隐私保护意识

解析:解析:解释:提高个人隐私保护意识不属于(2003年)我国加强信息安全保障工作的总体要求。

A. WinNTSP6

B. Win2000SP4

C. WinXPSP2

D. Win2003SP1

A. 国际标准化组织(InternationalOrganizationforStandardization,ISO)

B. 国际电工委员会(InternationalElectrotechnicalCommission,IEC)

C. 国际电信联盟远程通信标准化组织(ITUTelecommunicationStandardizationSecctor,ITU-T)

D. Internet工程任务组(InternetEngineeringTaskForce,IETF)

解析:解析:解释:D为正确答案。