A、 组织信息系统安全架构

B、 信息安全工作的基本原则

C、 组织信息安全技术参数

D、 组织信息安全实施手段

答案:B

解析:解析:解释:安全策略是宏观的原则性要求,不包括具体的架构、参数和实施手段。

A、 组织信息系统安全架构

B、 信息安全工作的基本原则

C、 组织信息安全技术参数

D、 组织信息安全实施手段

答案:B

解析:解析:解释:安全策略是宏观的原则性要求,不包括具体的架构、参数和实施手段。

A. RTO可以为0,RPO也可以为0

B. RTO可以为0,RPO不可以为0

C. RTO不可以为0,但RPO可以为0

D. RTO不可以为0,RPO也不可以为0

解析:解析:解释:RTO可以为0,RPO也可以为0。

A. 权限分离原则

B. 最小特权原则

C. 保护最薄弱环节的原则

D. 纵深防御的原则

解析:解析:解释:SA是数据库最大用户权限,违反了最小特权原则。

A. 传统的软件开发工程未能充分考虑安全因素

B. 开发人员对信息安全知识掌握不足

C. 相比操作系统而言,应用软件编码所采用的高级语言更容易出现漏洞

D. 应用软件的功能越来越多,软件越来越复杂,更容易出现漏洞

解析:解析:解释:无论高级和低级语言都存在漏洞。

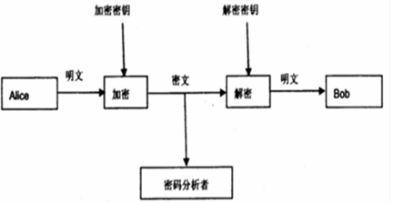

A. 此密码体制为对称密码体制

B. 此密码体制为私钥密码体制

C. 此密码体制为单钥密码体制

D. 此密码体制为公钥密码体制

A. Windows系统是采用SID(安全标识符)来标识用户对文件或文件夹的权限

B. Windows系统是采用用户名来标识用户对文件或文件夹的权限

C. Windows系统默认会生成administrator和guest两个账号,两个账号都不允许改名和删除

D. Windows系统默认生成administrator和guest两个账号,两个账号都可以改名和删除

A. 1——2——3

B. 3——2——1

C. 2——1——3

D. 3——1——2

A. 安全机制;安全缺陷;保护和检测

B. 安全缺陷;安全机制;保护和检测

C. 安全缺陷;保护和检测;安全机制;

D. 安全缺陷;安全机制;保护和监测

A. 明确业务对信息安全的要求

B. 识别来自法律法规的安全要求

C. 论证安全要求是否正确完整

D. 通过测试证明系统的功能和性能可以满足安全要求

解析:解析:解释:D属于项目的验收阶段,不属于IT项目的立项阶段,题干属于立项阶段。

A. 当用户请求访问某资源时,如果其操作权限不在用户当前被激活角色的授权范围内,访问请求将被拒绝

B. 业务系统中的岗位、职位或者分工,可对应RBAC模型中的角色

C. 通过角色,可实现对信息资源访问的控制

D. RBAC模型不能实现多级安全中的访问控制

解析:解析:解释:RBAC1模型能实现多级安全中的访问控制。

A. 某网站在访问量突然增加时对用户连接数量进行了限制,保证已经登录的用户可以完成操作

B. 在提款过程中ATM终端发生故障,银行业务系统及时对该用户的账户余额进行了冲正操作

C. 某网管系统具有严格的审计功能,可以确定哪个管理员在何时对核心交换机进行了什么操作

D. 李先生在每天下班前将重要文件锁在档案室的保密柜中,使伪装成清洁工的商业间谍无法查看

解析:解析:解释:A为可用性,B为完整性,C是抗抵赖,D是保密性。冲正是完整性纠正措施,是Clark-Wilson模型的应用,解决数据变化过程的完整性。