A、 高级管理层——最终责任

B、 信息安全部门主管——提供各种信息安全工作必须的资源

C、 系统的普通使用者——遵守日常操作规范

D、 审计人员——检查安全策略是否被遵从

答案:B

解析:解析:解释:通常由管理层提供各种信息安全工作必须的资源。

A、 高级管理层——最终责任

B、 信息安全部门主管——提供各种信息安全工作必须的资源

C、 系统的普通使用者——遵守日常操作规范

D、 审计人员——检查安全策略是否被遵从

答案:B

解析:解析:解释:通常由管理层提供各种信息安全工作必须的资源。

A. 安装Windows系统时要确保文件格式使用的是NTFS,因为Windows的ACL机制需要NTFS文件格式的支持

B. 由于Windows操作系统自身有大量的文件和目录,因此很难对每个文件和目录设置严格的访问权限,为了使用上的便利,Windows上的ACL存在默认设置安全性不高的问题

C. Windows的ACL机制中,文件和文件夹的权限是与主体进行关联的,即文件夹和文件的访问权限信息是写在用户数据库中

D. 由于ACL具有很好的灵活性,在实际使用中可以为每一个文件设定独立用户的权限

A. 24万

B. 0.09万

C. 37.5万

D. 9万

解析:解析:解释:计算公式为100万*24%*(3/8)=9万

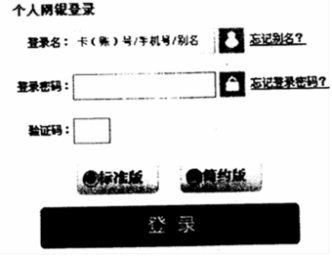

A. 个人网银和用户之间的双向鉴别

B. 由可信第三方完成的用户身份鉴别

C. 个人网银系统对用户身份的单向鉴别

D. 用户对个人网银系统合法性单向鉴别

A. 项目是为达到特定的目的、使用一定资源、在确定的期间内、为特定发起人而提供独特的产品、服务或成果而进行的一次性努力。

B. 项目有明确的开始日期,结束日期由项目的领导者根据项目进度来随机确定。

C. 项目资源指完成项目所需要的人、财、物等。

D. 项目目标要遵守SMART原则,即项目的目标要求具体(Specific)、可测量(Measurable)、需相关方的一致同意(Agreeto)、现实(Realistic)、有一定的时限(Timeoriented)

解析:解析:解释:据项目进度不能随机确定,需要根据项目预算、特性、质量等要求进行确定。

A. 加强信息安全意识培训,提高安全防范能力,了解各种社会工程学攻击方法,防止受到此类攻击

B. 建立相应的安全相应应对措施,当员工受到社会工程学的攻击,应当及时报告

C. 教育员工注重个人隐私保护

D. 减少系统对外服务的端口数量,修改服务旗标

A. 分层策略允许在适当的时候采用低安全级保障解决方案以便降低信息安全保障的成本

B. IATF从人、技术和操作三个层面提供一个框架实施多层保护,使攻击者即使攻破一层也无法破坏整个信息基础设施

C. 允许在关键区域(例如区域边界)使用高安全级保障解决方案,确保系统安全性

D. IATF深度防御战略要求在网络体系结构各个可能位置实现所有信息安全保障机制

解析:解析:解释:IATF是在网络的各位置实现所需的安全机制。

A. 安全机制;安全缺陷;保护和检测

B. 安全缺陷;安全机制;保护和检测

C. 安全缺陷;保护和检测;安全机制;

D. 安全缺陷;安全机制;保护和监测

A. 安全账号管理器(SAM)具体表现就是%SystemRoot%\system32\config\sam

B. 安全账号管理器(SAM)存储的账号信息是存储在注册表中

C. 安全账号管理器(SAM)存储的账号信息administrator和system是可读和可写的

D. 安全账号管理器(SAM)是windows的用户数据库系统进程通过SecurityAccountsManager服务进行访问和操作

A. 数据加密

B. 漏洞检测

C. 风险评估

D. 安全审计

A. 国际标准化组织

B. 国际电工委员会

C. 国际电信联盟远程通信标准化组织

D. Internet工程任务组(IETF)

解析:解析:解释:D为正确答案。