A、 RTO可以为0,RPO也可以为0

B、 RTO可以为0,RPO不可以为0

C、 RTO不可以为0,但RPO可以为0

D、 RTO不可以为0,RPO也不可以为0

答案:A

解析:解析:解释:RTO可以为0,RPO也可以为0。

A、 RTO可以为0,RPO也可以为0

B、 RTO可以为0,RPO不可以为0

C、 RTO不可以为0,但RPO可以为0

D、 RTO不可以为0,RPO也不可以为0

答案:A

解析:解析:解释:RTO可以为0,RPO也可以为0。

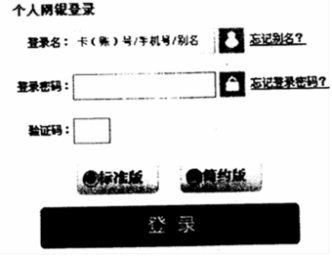

A. 个人网银和用户之间的双向鉴别

B. 由可信第三方完成的用户身份鉴别

C. 个人网银系统对用户身份的单向鉴别

D. 用户对个人网银系统合法性单向鉴别

A. 窃取root权限修改wtmp/wtmpx、utmp/utmpx和lastlog三个主要日志文件

B. 采用干扰手段影响系统防火墙的审计功能

C. 保留攻击时产生的临时文件

D. 修改登录日志,伪造成功的登录日志,增加审计难度

A. 古典密码阶段。这一阶段的密码专家常常靠直觉和技巧来设计密码,而不是凭借推理和证明,常用的密码运算方法包括替代方法和置换方法

B. 近代密码发展阶段。这一阶段开始使用机械代替手工计算,形成了机械式密码设备和更进一步的机电密码设备。

C. 现代密码学的早期发展阶段。这一阶段以香农的论文“保密系统的通信理论”【“TheCommunicationTheoryofSecretSystems”】为理论基础,开始了对密码学的科学探索。

D. 现代密码学的近代发展阶段。这一阶段以公钥密码思想为标准,引发了密码学历史上的革命性的变革,同时,众多的密码算法开始应用于非机密单位和商业场合。

A. 0.5

B. 1

C. 2

D. 3

解析:解析:解释:等级保护三级系统一年测评一次,四级系统每半年测评一次。

A. 明文

B. 密文

C. 密钥

D. 信道

A. 程序员在进行安全需求分析时,没有分析出OA系统开发的安全需求

B. .程序员在软件设计时,没遵循降低攻击面的原则,设计了不安全的功能

C. .程序员在软件编码时,缺乏足够的经验,编写了不安全的代码

D. .程序员在进行软件测试时,没有针对软件安全需求进行安全测试

A. CNCI是以风险为核心,三道防线首要的任务是降低其网络所面临的风险

B. 从CNCI可以看出,威胁主要是来自外部的,而漏洞和隐患主要是存在于内部的

C. CNCI的目的是尽快研发并部署新技术彻底改变其糟糕的网络安全现状,而不是在现在的网络基础上修修补补

D. CNCI彻底改变了以往的美国信息安全战略,不再把关键基础设施视为信息安全保障重点,而是追求所有网络和系统的全面安全保障

解析:解析:解释:CNCI第一个防线针对漏洞进行风险控制,第二个防线针对威胁进行风险控制,总体的目标是降低网络风险。B、C、D答案均无法从题干反应。

A. 认证和授权

B. 加密和认证

C. 数字签名和认证

D. 访问控制和加密

A. #chmodu+x,a-wfib.c

B. #chmodug+x,o-wfib.c

C. #chmod764fib.c

D. #chmod467fib.c

解析:解析:解释:在第一组权限上“为文件主增加执行权限”后变成了RWX即111,即十进制7;在第三组权限上“删除组外其他用户的写权限”后变成了R--即100,即十进制4;而在第二组权限上中间的组的没有变即RW-即110,即十进制6。

A. 在面向对象软件测试时,设计每个类的测试用例时,不仅仅要考虑用各个成员方法的输入参数,还需要考虑如何设计调用的序列

B. 构造抽象类的驱动程序会比构造其他类的驱动程序复杂

C. 类B继承自类A,如对B进行了严格的测试,就意味着不需再对类A进行测试

D. 在存在多态的情况下,为了达到较高的测试充分性,应对所有可能的绑定都进行测试