A、 系统安全工程能力成熟度模型(SSE-CMM)定义了6个能力级别,当工程队不能执行一个过程域中的基本实践时,该过程域的过程能力为0级

B、 达到SSE-CMM最高级以后,工程队伍执行同一个过程,每次执行结果质量必须相同。

C、 系统安全工程能力成熟度模型(SSE-CMM)定义了3个风险过程:评价威胁,评价脆弱性,评价影响。

D、 SSE-CMM强调系统安全工程与其他工程科学的区别和独立性。

答案:A

解析:解析:解释:A当工程队不能执行一个过程域中的基本实践时,该过程域的过程能力为0级B错误,每次质量结果难以相同。C错误,SSE-CMM定义了一个风险过程,包括四个部分,评估影响、评估威胁、评估脆弱性、评估安全风险。D错误,SSE-CMM强调的是关联性而非独立性。

A、 系统安全工程能力成熟度模型(SSE-CMM)定义了6个能力级别,当工程队不能执行一个过程域中的基本实践时,该过程域的过程能力为0级

B、 达到SSE-CMM最高级以后,工程队伍执行同一个过程,每次执行结果质量必须相同。

C、 系统安全工程能力成熟度模型(SSE-CMM)定义了3个风险过程:评价威胁,评价脆弱性,评价影响。

D、 SSE-CMM强调系统安全工程与其他工程科学的区别和独立性。

答案:A

解析:解析:解释:A当工程队不能执行一个过程域中的基本实践时,该过程域的过程能力为0级B错误,每次质量结果难以相同。C错误,SSE-CMM定义了一个风险过程,包括四个部分,评估影响、评估威胁、评估脆弱性、评估安全风险。D错误,SSE-CMM强调的是关联性而非独立性。

A. 步骤1和步骤2发生错误

B. 步骤3和步骤4发生错误

C. 步骤5和步骤6发生错误

D. 步骤5和步骤6发生错误

解析:解析:3和4是错误的,应该是3访问域B的AS(请求远程TGT),4是域B的AS返回客户机(返回TGT)。

A. 随机进程名技术虽然每次进程名都是随机的,但是只要找到了进程名称,就找到了恶意代码程序本身

B. 恶意代码生成随机进程名称的目的是使过程名称不固定,因为杀毒软件是按照进程名称进行病毒进程查杀

C. 恶意代码使用随机进程名是通过生成特定格式的进程名称,使进程管理器中看不到恶意代码的进程

D. 随机进程名技术每次启动时随机生成恶意代码进程名称,通过不固定的进程名称使自己不容易被发现真实的恶意代码程序名称

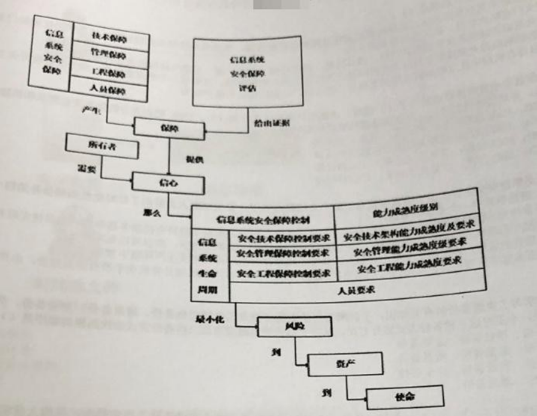

A. 安全保障工作;客观证据;信息系统;生命周期;动态持续

B. 客观证据;安全保障工作;信息系统;生命周期;动态持续

C. 客观证据;安全保障工作;生命周期;信息系统;动态持续

D. 客观证据;安全保障工作;动态持续;信息系统;生命周期

A. 在异地建立备份机房时,设计时应与主用机房等级相同

B. 由于高端小型机发热量大,因此采用活动地板上送风,下回风的方式

C. 因机房属于A级主机房,因此设计方案中应考虑配备柴油发电机,当市电发生故障时,所配备的柴油发电机应能承担全部负荷的需要

D. A级主机房应设置洁净气体灭火系统

解析:解析:解释:散热为下送风、上回风;侧送风、侧回风。

A. 分布式拒绝服务攻击

B. 跨站脚本攻击

C. SQL注入攻击

D. 缓冲区溢出攻击

A. 口令

B. 令牌

C. 知识

D. 密码

解析:解析:解释:令牌是基于实体所有的鉴别方式。

A. 资产识别是指对需要保护的资产和系统等进行识别和分类

B. 威胁识别是指识别与每项资产相关的可能威胁和漏洞及其发生的可能性

C. 脆弱性识别以资产为核心,针对每项需要保护的资产,识别可能被威胁利用的弱点,并对脆弱性的严重程度进行评估

D. 确认已有的安全措施仅属于技术层面的工作,牵涉到具体方面包括:物理平台、系统平台、网络平台和应用平台

A. 与国家安全、社会稳定和民生密切相关的关键基础设施是各国安全保障的重点

B. 美国未设立中央政府级的专门机构处理网络信息安全问题,信息安全管理职能由不同政府部门的多个机构共同承担

C. 各国普遍重视信息安全事件的应急响应和处理

D. 在网络安全战略中,各国均强调加强政府管理力度,充分利用社会资源,发挥政府与企业之间的合作关系

解析:解析:解释:美国已经设立中央政府级的专门机构。

A. SMTP和POP3协议是一种基于ASCII编码的请求/响应模式的协议

B. SMTP和POP3协议铭文传输数据,因此存在数据泄露的可能

C. SMTP和POP3协议缺乏严格的用户认证,因此导致了垃圾邮件问题

D. SMTP和POP3协议由于协议简单,易用性更高,更容易实现远程管理邮件

解析:解析:解释:基于HTTP协议或C/S客户端实现邮件的远程管理。

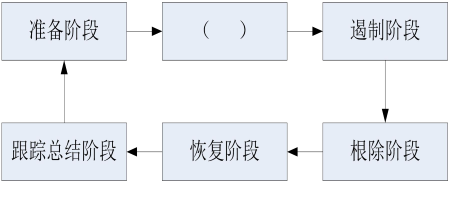

A. 培训阶段

B. 文档阶段

C. 报告阶段

D. 检测阶段