A、 在使用来自外部的移动介质前,需要进行安全扫描

B、 限制用户对管理员权限的使用

C、 开放所有端口和服务,充分使用系统资源

D、 不要从不可信来源下载或执行应用程序

答案:C

解析:解析:解释:C是错误的,应该是最小化端口和服务。

A、 在使用来自外部的移动介质前,需要进行安全扫描

B、 限制用户对管理员权限的使用

C、 开放所有端口和服务,充分使用系统资源

D、 不要从不可信来源下载或执行应用程序

答案:C

解析:解析:解释:C是错误的,应该是最小化端口和服务。

A. 软件的安全问题可以造成软件运行不稳定,得不到正确结果甚至崩溃

B. 软件的安全问题应该依赖于软件开发的设计、编程、测试以及部署等各个阶段措施解决

C. 软件的安全问题可能被攻击者利用后影响人身健康安全

D. 软件的安全问题是由程序开发者遗留的,和软件部署运行环境无关

A. 风险管理在系统开发之初就应该予以充分考虑,并要贯穿于整个系统开发过程之中

B. 风险管理活动应成为系统开发、运行、维护、直至废弃的整个生命周期内的持续性工作

C. 由于在系统投入使用后部署和应用风险控制措施针对性会更强,实施成本会相对较低

D. 在系统正式运行后,应注重残余风险的管理,以提高快速反应能力

解析:解析:解释:安全措施投入应越早则成本越低,C答案则成本会上升。

A. 模糊测试的效果与覆盖能力,与输入样本选择不相关

B. 为保障安全测试的效果和自动化过程,关键是将发现异常进行现场保护记录,系统可能无法恢复异常状态进行后续的测试

C. 通过异常样本重视异常,人工分析异常原因,判断是否为潜在的安全漏洞,如果是安全漏洞,就需要进一步分析其危害性、影响范围和修复建议

D. 对于可能产生的大量异常报告,需要人工全部分析异常报告

解析:解析:解释:C是模糊测试的正确解释。

A. 网络中单独部署syslog服务器,将Web服务器的日志自动发送并存储到该syslog日志服务器中

B. 严格设置Web日志权限,只有系统权限才能进行读和写等操作

C. 对日志属性进行调整,加大日志文件大小、延长覆盖时间、设置记录更多信息等

D. 使用独立的分区用于存储日志,并且保留足够大的日志空间

解析:解析:解释:在多重备份存储情况下,可以防护日志被篡改的攻击(前提非实时同步)。

A. 保持算法的秘密性比保持密钥的秘密性要困难的多

B. 密钥一旦泄漏,也可以方便的更换

C. 在一个密码系统中,密码算法是可以公开的,密钥应保证安全

D. 公开的算法能够经过更严格的安全性分析

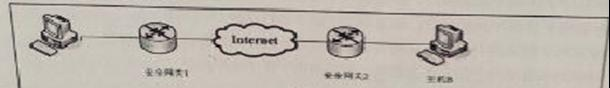

A. 主机A和安全网关1;

B. 主机B和安全网关2;

C. 主机A和主机B中;

D. 安全网关1和安全网关2中;

A. 《风险评估方案》

B. 《需要保护的资产清单》

C. 《风险计算报告》

D. 《风险程度等级列表》

解析:解析:解释:风险要素包括资产、威胁、脆弱性、安全措施。

A. 信息系统;信息安全保障;威胁;检测工作

B. 信息安全保障;信息系统;检测工作;威胁;检测工作

C. 信息安全保障;信息系统;威胁;检测工作

D. 信息安全保障;威胁;信息系统;检测工作

A. 微软提出的“安全开发生命周期(SecurityDevelopmentLifecycle,SDL)”

B. GrayMcGraw等提出的“使安全成为软件开发必须的部分(BuildingSecurityIN,BSI)”

C. OWASP维护的“软件保证成熟度模型(SoftwareAssuranceMaturityMode,SAMM)”

D. “信息安全保障技术框架(InformationAssuranceTechnicalFramework,IATF)”

解析:解析:解释:D与软件安全开发无关,ABC均是软件安全开发模型。

A. 安装Windows系统时要确保文件格式使用的是NTFS,因为Windows的ACL机制需要NTFS文件格式的支持

B. 由于windows操作系统自身有大量的文件和目录,因此很难对每个文件和目录设置严格的访问权限,为了作用上的便利,Windows上的ACL存在默认设置安全性不高的问题

C. windows的ACL机制中,文件和文件夹的权限是与主体进行关联的,即文件夹和文件的访问权限信息是写在用户数据库中

D. 由于ACL具有很好的灵活性,在实际使用中可以为每一个文件设定独立的用户的权限