A、 避免任何损害CISP声誉形象的行为

B、 自觉维护公众信息安全,拒绝并抵制通过计算机网络系统泄露个人隐私的行为

C、 帮助和指导信息安全同行提升信息安全保障知识和能力

D、 不在公众网络传播反动、暴力、黄色、低俗信息及非法软件

答案:C

解析:解析:解释:C为正确描述。

A、 避免任何损害CISP声誉形象的行为

B、 自觉维护公众信息安全,拒绝并抵制通过计算机网络系统泄露个人隐私的行为

C、 帮助和指导信息安全同行提升信息安全保障知识和能力

D、 不在公众网络传播反动、暴力、黄色、低俗信息及非法软件

答案:C

解析:解析:解释:C为正确描述。

A. ACL是Bell-LaPadula模型的一种具体实现

B. ACL在删除用户时,去除该用户所有的访问权限比较方便

C. ACL对于统计某个主体能访问哪些客体比较方便

D. ACL在增加客体时,增加相关的访问控制权限较为简单

A. 所有的变更都必须文字化,并被批准

B. 变更应通过自动化工具来实施

C. 应维护系统的备份

D. 通过测试和批准来确保质量

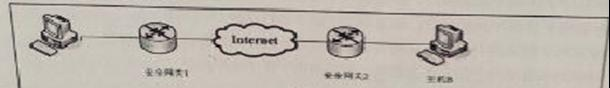

A. 主机A和安全网关1;

B. 主机B和安全网关2;

C. 主机A和主机B中;

D. 安全网关1和安全网关2中;

A. 信息系统安全必须遵循的相关法律法规,国家以及金融行业安全标准

B. 信息系统所承载该银行业务正常运行的安全需求

C. 消除或降低该银行信息系统面临的所有安全风险

D. 该银行整体安全策略

解析:解析:解释:无法消除或降低该银行信息系统面临的所有安全风险。

A. 统一而精确地的时间

B. 全面覆盖系统资产

C. 包括访问源、访问目标和访问活动等重要信息

D. 可以让系统的所有用户方便的读取

解析:解析:解释:日志只有授权用户可以读取。

A. GB/TXXXX.X-200X

B. GBXXXX-200X

C. DBXX/TXXX-200X

D. GB/ZXXX-XXX-200X

解析:解析:解释:A为国标推荐标准;B为国标强制标准;C为地方标准;D为国标指导标准。

A. 等级测评;测评体系;等级保护评估中心;能力验证;取消授权

B. 测评体系;等级保护评估中心;等级测评;能力验证;取消授权

C. 测评体系;等级测评;等级保护评估中心;能力验证;取消授权

D. 测评体系;等级保护评估中心;能力验证;等级测评;取消授权

A. PP2P

B. L2TP

C. SSL

D. IPSec

A. 《风险评估工作计划》,主要包括本次风险评估的目的、意义、范围、目标、组织结构、角色及职责、经费预算和进度安排等内容

B. 《风险评估方法和工具列表》。主要包括拟用的风险评估方法和测试评估工具等内容

C. 《已有安全措施列表》,主要包括经检查确认后的已有技术和管理各方面安全措施等内容

D. 《风险评估准则要求》,主要包括风险评估参考标准、采用的风险分析方法、风险计算方法、资产分类标准、资产分类准则等内容

解析:解析:解释:《已有安全措施列表》属于风险要素识别识别,风险要素包括资产、威胁、脆弱性、安全措施。

A. DSS

B. Diffie-Hellman

C. RSA

D. AES