A、 风险评估方法包括:定性风险分析、定量风险分析以及半定量风险分析

B、 定性风险分析需要凭借分析者的经验和直觉或者业界的标准和惯例,因此具有随意性

C、 定量风险分析试图在计算风险评估与成本效益分析期间收集的各个组成部分的具体数字值,因此更具客观性

D、 半定量风险分析技术主要指在风险分析过程中综合使用定性和定量风险分析技术对风险要素的赋值方式,实现对风险各要素的度量数值化

答案:B

解析:解析:解释:定性分析不能靠直觉、不能随意。

A、 风险评估方法包括:定性风险分析、定量风险分析以及半定量风险分析

B、 定性风险分析需要凭借分析者的经验和直觉或者业界的标准和惯例,因此具有随意性

C、 定量风险分析试图在计算风险评估与成本效益分析期间收集的各个组成部分的具体数字值,因此更具客观性

D、 半定量风险分析技术主要指在风险分析过程中综合使用定性和定量风险分析技术对风险要素的赋值方式,实现对风险各要素的度量数值化

答案:B

解析:解析:解释:定性分析不能靠直觉、不能随意。

A. 窃取root权限修改wtmp/wtmpx、utmp/utmpx和lastlog三个主要日志文件

B. 采用干扰手段影响系统防火墙的审计功能

C. 保留攻击时产生的临时文件

D. 修改登录日志,伪造成功的登录日志,增加审计难度

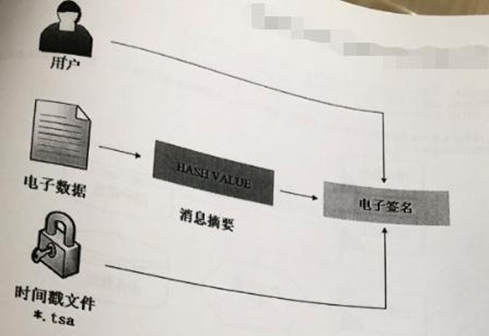

A. 不可伪造性

B. 不可否认性

C. 保证消息完整性

D. 机密性

A. 信息安全风险评估分自评估、检查评估两形式。应以检查评估为主,自评估和检查评估相互结合、互为补充

B. 信息安全风险评估工作要按照“严密组织、规范操作、讲求科学、注重实效”的原则开展

C. 信息安全风险评估应贯穿于网络和信息系统建设运行的全过程

D. 开展信息安全风险评估工作应加强信息安全风险评估工作的组织领导

解析:解析:解释:信息安全风险评估应以自评估(自查)为主。

A. 保障要素、生命周期和运行维护

B. 保障要素、生命周期和安全特征

C. 规划组织、生命周期和安全特征

D. 规划组织、生命周期和运行维护

A. 操作系统安装完成后安装最新的安全补丁,确保操作系统不存在可被利用的安全漏洞

B. 为了方便进行数据备份,安装Windows操作系统时只使用一个分区C,所有数据和操作系统都存放在C盘

C. 操作系统上部署防病毒软件,以对抗病毒的威胁

D. 将默认的管理员账号Administrator改名,降低口令暴力破解攻击的发生可能

解析:解析:解释:操作系统和应用安全装应分开不同磁盘部署。

A. 默认口令

B. 字典

C. 暴力

D. XSS

A. 模糊测试本质上属于黑盒测试

B. 模糊测试本质上属于白盒测试

C. 模糊测试有时属于黑盒测试,有时属于白盒测试,取决于其使用的测试方法

D. 模糊测试既不属于黑盒测试,也不属于白盒测试

解析:解析:解释:拿分选A,知识点是C。

A. 安全机制;安全缺陷;保护和检测

B. 安全缺陷;安全机制;保护和检测

C. 安全缺陷;保护和检测;安全机制;

D. 安全缺陷;安全机制;保护和监测

A. 使用netshare\\127.0.0.1\c$/delete命令,删除系统中的c$等管理共享,并重启系统

B. 确保所有的共享都有高强度的密码防护

C. 禁止通过“空会话”连接以匿名的方式列举用户、群组、系统配置和注册表键值

D. 安装软件防火墙阻止外面对共享目录的连接

A. 大整数分解

B. 离散对数问题

C. 背包问题

D. 伪随机数发生器