A、 让系统自己处理异常

B、 调试方便,应该让更多的错误更详细的显示出来

C、 捕获错误,并抛出前台显示

D、 捕获错误,只显示简单的提示信息,或不显示任何信息

答案:D

解析:解析:解释:D为正确的处理方法。

A、 让系统自己处理异常

B、 调试方便,应该让更多的错误更详细的显示出来

C、 捕获错误,并抛出前台显示

D、 捕获错误,只显示简单的提示信息,或不显示任何信息

答案:D

解析:解析:解释:D为正确的处理方法。

A. 规划阶段风险评估的目的是识别系统的业务战略,以支撑系统安全需求及安全战略等

B. 设计阶段的风险评估需要根据规划阶段所明确的系统运行环境、资产重要性,提出安全功能需求

C. 实施阶段风险评估的目的是根据系统安全需求和运行环境对系统开发、实施过程进行风险识别,并对系统建成后的安全功能进行验证

D. 运行维护阶段风险评估的目的是了解和控制运行过程中的安全风险,是一种全面的风险评估。评估内容包括对真实运行的信息系统、资产、脆弱性等各方面

解析:解析:解释:来源于《信息安全技术信息安全风险评估规范》(GB/T20984-2007),原文描述D为“是一种较全面的风险评估”。

A. 过程质量管理

B. 成本效益管理

C. 跟踪系统自身或所处环境的变化

D. 协调内外部组织机构风险管理活动

解析:解析:解释:D答案属于沟通咨询工作,ABC属于风险管理的监控审查工作。风险管理过程包括背景建立、风险评估、风险处理、批准监督,以及沟通咨询和监控审查。

A. CIscoAuditingTools

B. AcunetixWebVulnerabilityScanner

C. NMAP

D. ISSDatabaseScanner

解析:解析:解释:B为WEB扫描工具。

A. 模糊测试

B. 源代码测试

C. 渗透测试

D. 软件功能测试

解析:解析:解释:答案为C。

A. 用户依照系统提示输入用户名和口令

B. 用户在网络上共享了自己编写的一份Office文档进行加密,以阻止其他人得到这份拷贝后到文档中的内容

C. 用户使用加密软件对自己家编写的Office文档进行加密,以阻止其他人得到这份拷贝后到文档中的内容

D. 某个人尝试登陆到你的计算机中,但是口令输入的不对,系统提示口令错误,并将这次失败的登陆过程记录在系统日志中

A. 可信的主要目的是要建立起主动防御的信息安全保障体系

B. 可信计算机安全评价标准(TCSEC)中第一次提出了可信计算机和可信计算基的概念

C. 可信的整体框架包含终端可信、终端应用可信、操作系统可信、网络互联可信、互联网交易等应用系统可信

D. 可信计算平台出现后会取代传统的安全防护体系和方法

解析:解析:解释:可信计算平台出现后不会取代传统的安全防护体系和方法。

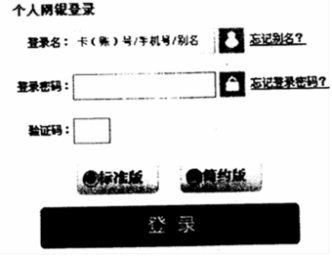

A. 个人网银和用户之间的双向鉴别

B. 由可信第三方完成的用户身份鉴别

C. 个人网银系统对用户身份的单向鉴别

D. 用户对个人网银系统合法性单向鉴别

A. 在使用来自外部的移动介质前,需要进行安全扫描

B. 限制用户对管理员权限的使用

C. 开放所有端口和服务,充分使用系统资源

D. 不要从不可信来源下载或执行应用程序

解析:解析:解释:C是错误的,应该是最小化端口和服务。

A. 项目管理是一门关于项目资金、时间、人力等资源控制的管理科学

B. 项目管理是运用系统的观点、方法和理论,对项目涉及的全部工作进行有效地管理,不受项目资源的约束

C. 项目管理包括对项目范围、时间、成本、质量、人力资源、沟通、风险、采购、集成的管理

D. 项目管理是系统工程思想针对具体项目的实践应用

解析:解析:解释:项目管理受项目资源的约束。

A. 有害程序事件、网络攻击事件、信息破坏事件、信息内容安全事件、设备设施故障、灾害性事件和其他信息安全事件

B. 网络贡献事件、拒绝服务攻击事件、信息破坏事件、信息内容安全事件、设备设施故障、灾害性事件和其他信息安全事件

C. 网络攻击事件、网络钓鱼事件、信息破坏事件、信息内容安全事件、设备设施故障、灾害性事件和其他信息安全事件

D. 网络攻击事件、网络扫描窃听事件、信息破坏事件、信息内容安全事件、设备设施故障、灾害性事件和其他信息安全事件

解析:解析:解释:根据标准知识点,安全事件分为:有害程序事件、网络攻击事件、信息破坏事件、信息内容安全事件、设备设施故障、灾害性事件和其他信息安全事件。