A、 国际标准化组织(InternationalOrganizationforStandardization,ISO)

B、 国际电工委员会(InternationalElectrotechnicalCommission,IEC)

C、 国际电信联盟远程通信标准化组织(ITUTelecommunicationStandardizationSecctor,ITU-T)

D、 Internet工程任务组(InternetEngineeringTaskForce,IETF)

答案:D

解析:解析:解释:D为正确答案。

A、 国际标准化组织(InternationalOrganizationforStandardization,ISO)

B、 国际电工委员会(InternationalElectrotechnicalCommission,IEC)

C、 国际电信联盟远程通信标准化组织(ITUTelecommunicationStandardizationSecctor,ITU-T)

D、 Internet工程任务组(InternetEngineeringTaskForce,IETF)

答案:D

解析:解析:解释:D为正确答案。

A. 与生产中心不在同一城市

B. 与生产中心距离100公里以上

C. 与生产中心距离200公里以上

D. 与生产中心面临相同区域性风险的机率很小

解析:解析:解释:答案为D,备份中心的综合风险小于主中心。

A. 选购当前技术最先进的防火墙即可

B. 选购任意一款品牌防火墙

C. 任意选购一款价格合适的防火墙产品

D. 选购一款同已有安全产品联动的防火墙

解析:解析:解释:在技术条件允许情况下,可以实现IDS和FW的联动。

A. Land攻击

B. Smurf攻击

C. PingofDeath攻击

D. ICMPFlood

解析:解析:解释:发送大量的ICMP回应请求为ICMPFlood。

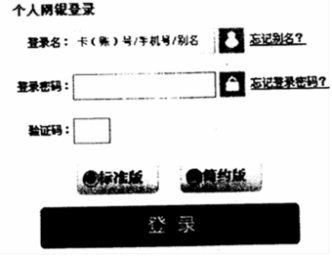

A. 个人网银和用户之间的双向鉴别

B. 由可信第三方完成的用户身份鉴别

C. 个人网银系统对用户身份的单向鉴别

D. 用户对个人网银系统合法性单向鉴别

A. 网站竞争对手可能雇佣攻击者实施DDoS攻击,降低网站访问速度

B. 网站使用http协议进行浏览等操作,未对数据进行加密,可能导致用户传输信息泄露,例如购买的商品金额等

C. 网站使用http协议进行浏览等操作,无法确认数据与用户发出的是否一致,可能数据被中途篡改

D. 网站使用用户名、密码进行登录验证,攻击者可能会利用弱口令或其他方式获得用户密码,以该用户身份登录修改用户订单等信息

解析:解析:解释:A属于可用性;B保密性;C属于完整性。

A. 信息安全管理是管理者为实现信息安全目标(信息资产的CIA等特性,以及业务运作的持续)而进行的计划、组织、指挥、协调和控制的一系列活动。

B. 信息安全管理是一个多层面、多因素的过程,依赖于建立信息安全组织、明确信息安全角色及职责、制定信息安全方针策略标准规范、建立有效的监督审计机制等多方面非技术性的努力。

C. 实现信息安全,技术和产品是基础,管理是关键。

D. 信息安全管理是人员、技术、操作三者紧密结合的系统工程,是一个静态过程。

解析:解析:解释:信息安全管理是人员、技术、操作三者紧密结合的系统工程,是一个动态过程。

A. 漏洞是存在于信息系统的某种缺陷。

B. 漏洞存在于一定的环境中,寄生在一定的客体上(如TOE中、过程中等)。

C. 具有可利用性和违规性,它本身的存在虽不会造成破坏,但是可以被攻击者利用,从而给信息系统安全带来威胁和损失。

D. 漏洞都是人为故意引入的一种信息系统的弱点

解析:解析:解释:漏洞是人为故意或非故意引入的弱点。

A. 身份鉴别,应用系统应对登陆的用户进行身份鉴别,只有通过验证的用户才能访问应用系统资源

B. 安全标记,在应用系统层面对主体和客体进行标记,主体不能随意更改权限,增加访问

C. 剩余信息保护,应用系统应加强硬盘、内存或缓冲区中剩余信息的保护,防止存储在硬盘、内存或缓冲区的信息被非授权的访问

D. 机房与设施安全,保证应用系统处于有一个安全的环境条件,包括机房环境、机房安全等级、机房的建造和机房的装修等

解析:解析:解释:机房与设施安全属于物理安全,不属于应用安全。

A. Https协议对传输的数据进行加密,可以避免嗅探等攻击行为

B. Https使用的端口http不同,让攻击者不容易找到端口,具有较高的安全性

C. Https协议是http协议的补充,不能独立运行,因此需要更高的系统性能

D. Https协议使用了挑战机制,在会话过程中不传输用户名和密码,因此具有较高的

解析:解析:解释:HTTPS具有数据加密机制。

A. 最小特权原则,是让用户可以合法的存取或修改数据库的前提下,分配最小的特权,使得这些信息恰好能够完成用户的工作

B. 最大共享策略,在保证数据库的完整性、保密性和可用性的前提下,最大程度地共享数据库中的信息

C. 粒度最小的策略,将数据库中数据项进行划分,粒度越小,安全级别越高,在实际中需要选择最小粒度

D. 按内容存取控制策略,不同权限的用户访问数据库的不同部分

解析:解析:解释:数据库安全策略应为最小共享。