A、 1是主体,2是客体,3是实施,4是决策

B、 1是客体,2是主体3是决策,4是实施

C、 1实施,2是客体3是主题,4是决策

D、 1是主体,2是实施3是客体,4是决策

答案:D

A、 1是主体,2是客体,3是实施,4是决策

B、 1是客体,2是主体3是决策,4是实施

C、 1实施,2是客体3是主题,4是决策

D、 1是主体,2是实施3是客体,4是决策

答案:D

A. 通过把SQL命令插入到web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令

B. 攻击者在远程WEB页面的HTML代码中插入具有恶意目的的数据,用户认为该页面是可信赖的,但是当浏览器下载该页面,嵌入其中的脚本将被解释执行。

C. 当计算机向缓冲区内填充数据位数时超过了缓冲区本身的容量溢出的数据覆盖在合法数据上

D. 信息技术、信息产品、信息系统在设计、实现、配置、运行等过程中,有意或无意产生的缺陷

解析:解析:解释:A是SQL注入;B是脚本攻击;C为缓冲区溢出;D漏洞解释。

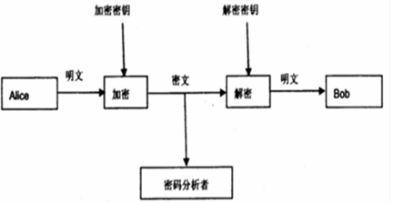

A. 此密码体制为对称密码体制

B. 此密码体制为私钥密码体制

C. 此密码体制为单钥密码体制

D. 此密码体制为公钥密码体制

A. 在遭遇灾难事件时,能够最大限度地保护组织数据的实时性,完整性和一致性;

B. 提供各种恢复策略选择,尽量减小数据损失和恢复时间,快速恢复操作系统、应用和数据;

C. 保证发生各种不可预料的故障、破坏性事故或灾难情况时,能够持续服务,确保业务系统的不间断运行,降低损失;

D. 以上都是。

解析:解析:解释:正确答案为D。

A. 坚持积极攻击、综合防范的方针

B. 全面提高信息安全防护能力

C. 重点保障电信基础信息网络和重要信息系统安全

D. 创建安全健康的网络环境,保障和促进工业化发展,保护公众利益,维护国家安全

A. 如果该组织在执行某个特定的过程区域时具备了一个特定级别的部分公共特征时,则这个组织在这个过程区域的能力成熟度未达到此级

B. 如果该组织某个过程区域(ProcessAreas,PA)具备了“定义标准过程”、“执行已定义的过程”两个公共特征,则此过程区域的能力成熟度级别达到3级“充分定义级”

C. 如果某个过程区域(ProcessAreas,PA)包含4个基本实施【BasePractices,BP】,执行此PA时执行了3个BP,则此过程区域的能力成熟度级别为0

D. 组织在不同的过程区域的能力成熟度可能处于不同的级别上

解析:解析:解释:SSE-CMM充分定义级包括三个特征,为“定义标准过程”、“执行已定义的过程”、“安全协调实施”。B答案中只描述了两个公共特征。

A. 在补丁安装部署之前不需要进行测试,因为补丁发布之前厂商已经经过了测试

B. 补丁的获取有严格的标准,必须在厂商的官网上获取

C. 信息系统打补丁时需要做好备份和相应的应急措施

D. 补丁安装部署时关闭和重启系统不会产生影响

A. ACL只能由管理员进行管理

B. ACL是对象安全描述的基本组成部分,它包括有权访问对象的用户和级的SID

C. 访问令牌存储着用户的SID,组信息和分配给用户的权限

D. 通过授权管理器,可以实现基于角色的访问控制

A. 《关于加强政府信息系统安全和保密管理工作的通知》

B. 《中华人民共和国计算机信息系统安全保护条例》

C. 《国家信息化领导小组关于加强信息安全保障工作的意见》

D. 《关于开展信息安全风险评估工作的意见》

解析:解析:解释:《国家信息化领导小组关于加强信息安全保障工作的意见》(中办2003年27号文件)规定了信息安全工作的原则,例如立足国情、以我为主、坚持技管并重等。

A. 要与国际接轨,积极吸收国外先进经验并加强合作,遵循国际标准和通行做法,坚持管理与技术并重

B. 信息化发展和信息安全不是矛盾的关系,不能牺牲一方以保证另一方

C. 在信息安全保障建设的各项工作中,既要统筹规划,又要突出重点

D. 在国家信息安全保障工作中,要充分发挥国家、企业和个人的积极性,不能忽视任何一方的作用。

解析:解析:解释:我国信息安全保障首先要遵循国家标准。

A. 公司自身拥有优秀的技术人员,系统也是自己开发的,无需进行应急演练工作,因此今年的仅制定了应急演练相关流程及文档,,

B. 公司制定的应急演练流程包括应急事件通报、确定应急事件优先级应急响应启动实施、应急响应时间后期运维、更新现在应急预案五个阶段,流程完善可用

C. 公司应急预案包括了基本环境类、业务系统、安全事件类、安全事件类和其他类,基本覆盖了各类应急事件类型

D. 公司应急预案对事件分类依据GB/Z20986–2007《信息安全技术信息安全事件分类分级指南》,分为7个基本类别,预案符合国家相关标准