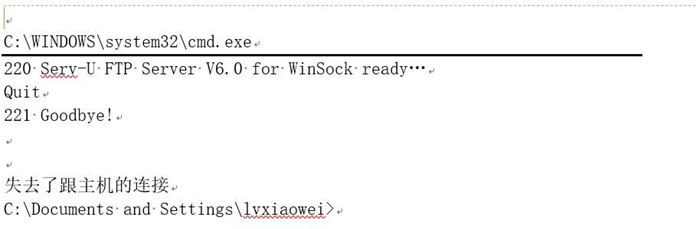

A、 安全测试人员链接了远程服务器的220端口

B、 安全测试人员的本地操作系统是Linux

C、 远程服务器开启了FTP服务,使用的服务器软件名FTPServer

D、 远程服务器的操作系统是windows系统

答案:D

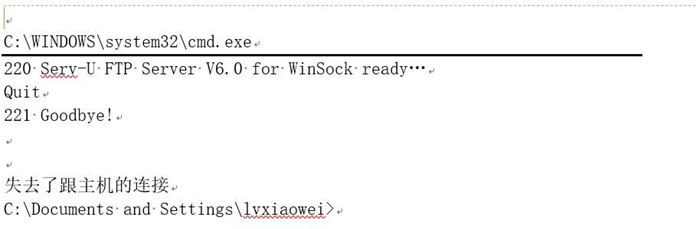

A、 安全测试人员链接了远程服务器的220端口

B、 安全测试人员的本地操作系统是Linux

C、 远程服务器开启了FTP服务,使用的服务器软件名FTPServer

D、 远程服务器的操作系统是windows系统

答案:D

A. R表示安全风险计算函数,A表示资产,T表示威胁,V表示脆弱性

B. L表示威胁利资产脆弱性导致安全事件的可能性

C. F表示安全事件发生后造成的损失

D. Ia,Va分别表示安全事件作用全部资产的价值与其对应资产的严重程度

解析:解析:解释:Ia资产A的价值;Va是资产A的脆弱性严重程度。

A. 对于IPv4,IPSec是可选的,对于IPv6,IPSec是强制实施的。

B. IPSec协议提供对IP及其上层协议的保护。

C. IPSec是一个单独的协议

D. IPSec安全协议给出了封装安全载荷和鉴别头两种通信保护机制。

A. 确保采购定制的设备、软件和其他系统组件满足已定义的安全要求

B. 确保整个系统已按照领导要求进行了部署和配置

C. 确保系统使用人员已具备使用系统安全功能和安全特性的能力

D. 确保信息系统的使用已得到授权

解析:解析:解释:B是错误的,不是按照领导要求进行了部署和配置。

A. DSS

B. Diffie-Hellman

C. RSA

D. AES

A. 由于共享导致了安全问题,应直接关闭日志共享,禁止总部提取日志进行分析

B. 为配合总部的安全策略,会带来一定安全问题,但不影响系统使用,因此接受此风险

C. 日志的存在就是安全风险,最好的办法就是取消日志,通过设置前置机不记录日志

D. 只允许特定IP地址从前置机提取日志,对日志共享设置访问密码且限定访问的时间

解析:解析:解释:D的特定IP地址从前置机提取降低了开放日志共享的攻击面。

A. 设计了三层Web架构,但是软件存在SQL注入漏洞,导致被黑客攻击后能直接访问数据库

B. 使用C语言开发时,采用了一些存在安全问题的字符串处理函数,导致存在缓冲区溢出漏洞

C. 设计了缓存用户隐私数据机制以加快系统处理性能,导致软件在发布运行后,被黑客攻击获取到用户隐私数据

D. 使用了符合要求的密码算法,但在使用算法接口时,没有按照要求生成密钥,导致黑客攻击后能破解并得到明文数据

解析:解析:解释:答案为C。

A. 为了提高Apache软件运行效率

B. 为了提高Apache软件的可靠性

C. 能将自身代码注入文本文件中并执行

D. 能将自身代码注入到文档或模板的宏中代码

解析:解析:解释:C为正确答案。

A. 风险管理在系统开发之初就应该予以充分考虑,并要贯穿于整个系统开发过程之中

B. 风险管理活动应成为系统开发、运行、维护、直至废弃的整个生命周期内的持续性工作

C. 由于在系统投入使用后部署和应用风险控制措施针对性会更强,实施成本会相对较低

D. 在系统正式运行后,应注重残余风险的管理,以提高快速反应能力

解析:解析:解释:安全措施投入应越早则成本越低,C答案则成本会上升。

A. 《关于加强政府信息系统安全和保密管理工作的通知》

B. 《中华人民共和国计算机信息系统安全保护条例》

C. 《国家信息化领导小组关于加强信息安全保障工作的意见》

D. 《关于开展信息安全风险评估工作的意见》

解析:解析:解释:《国家信息化领导小组关于加强信息安全保障工作的意见》(中办2003年27号文件)规定了信息安全工作的原则,例如立足国情、以我为主、坚持技管并重等。

A. 涉密信息系统的风险评估应按照《信息安全等级保护管理办法》等国家有关保密规定和标准进行

B. 非涉密信息系统的风险评估应按照《非涉及国家秘密的信息系统分级保护管理办法》等要求进行

C. 可委托同一专业测评机构完成等级测评和风险评估工作,并形成等级测评报告和风险评估报告

D. 此通知不要求将“信息安全风险评估”作为电子政务项目验收的重要内容

解析:解析:解释:C为正确描述。