A、 明文,密文,信道,加密算法,解密算法

B、 明文,摘要,信道,加密算法,解密算法

C、 明文,密文,密钥,加密算法,解密算法

D、 消息,密文,信道,加密算法,解密算法

答案:C

A、 明文,密文,信道,加密算法,解密算法

B、 明文,摘要,信道,加密算法,解密算法

C、 明文,密文,密钥,加密算法,解密算法

D、 消息,密文,信道,加密算法,解密算法

答案:C

A. 信息安全;信息安全控制;根据;基础;信息安全

B. 信息安全控制;信息安全;根据;基础;信息安全

C. 信息安全控制;信息安全;基础;根据;信息安全

D. 信息安全;信息安全控制;基础;根据;信息安全

A. 跨站脚本攻击

B. TCP会话劫持

C. IP欺骗攻击

D. 拒绝服务攻击

A. 战略阶段;设计阶段;转换阶段;运营阶段;改进阶段

B. 设计阶段;战略阶段;转换阶段;运营阶段;改进阶段

C. 战略阶段;设计阶段;运营阶段;转换阶段;改进阶段

D. 转换阶段;战略阶段;设计阶段;运营阶段;改进阶段

A. 程序员在进行安全需求分析时,没有分析出OA系统开发的安全需求

B. .程序员在软件设计时,没遵循降低攻击面的原则,设计了不安全的功能

C. .程序员在软件编码时,缺乏足够的经验,编写了不安全的代码

D. .程序员在进行软件测试时,没有针对软件安全需求进行安全测试

A. 等级测评;测评体系;等级保护评估中心;能力验证;取消授权

B. 测评体系;等级保护评估中心;等级测评;能力验证;取消授权

C. 测评体系;等级测评;等级保护评估中心;能力验证;取消授权

D. 测评体系;等级保护评估中心;能力验证;等级测评;取消授权

A. regedit

B. cmd

C. mmc

D. mfc

A. 是否己经通过部署安全控制措施消灭了风险C.是否建立了具有自适应能力的信息安全模型

B. 是否可以抵抗大部分风险D.是否已经将风险控制在可接受的范围内

C. 是否建立了具有自适应能力的信息安全模型

D. 是否已经将风险控制在可接受的范围内

解析:解析:解释:判断风险控制的标准是风险是否控制在接受范围内。

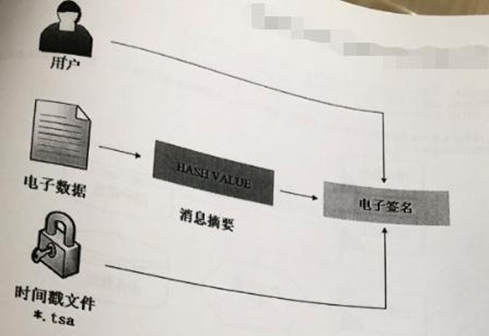

A. 不可伪造性

B. 不可否认性

C. 保证消息完整性

D. 机密性

A. 资产识别是指对需求保护的资产和系统等进行识别和分类

B. 威胁识别是指识别与每项资产相关的可能威胁和漏洞及其发生的可能性

C. 脆弱性识别以资产为核心,针对每一项需求保护的资产,识别可能被威胁利用的弱点,并对脆弱性的严重程度进行评估

D. 确认已有的安全措施仅属于技术层面的工作,牵涉到具体方面包括:物理平台、系统平台、网络平台和应用平台

解析:解析:解释:安全措施既包括技术层面,也包括管理层面。

A. 设置账户锁定策略后,攻击者无法再进行口令暴力破解,所有输错的密码的拥护就会被锁住

B. 如果正常用户部小心输错了3次密码,那么该账户就会被锁定10分钟,10分钟内即使输入正确的密码,也无法登录系统

C. 如果正常用户不小心连续输入错误密码3次,那么该拥护帐号被锁定5分钟,5分钟内即使交了正确的密码,也无法登录系统

D. 攻击者在进行口令破解时,只要连续输错3次密码,该账户就被锁定10分钟,而正常拥护登陆不受影响

解析:解析:解释:答案为B,全部解释为5分钟计数器时间内错误3次则锁定10分钟。