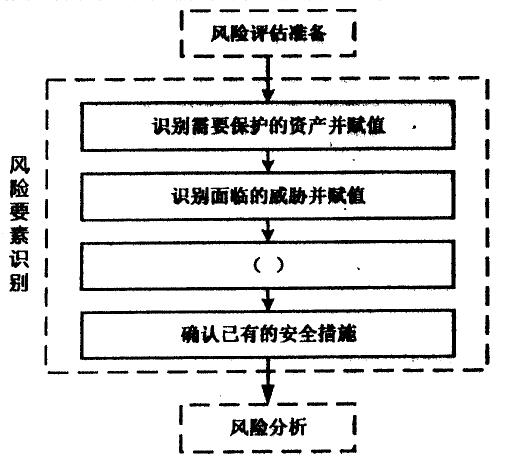

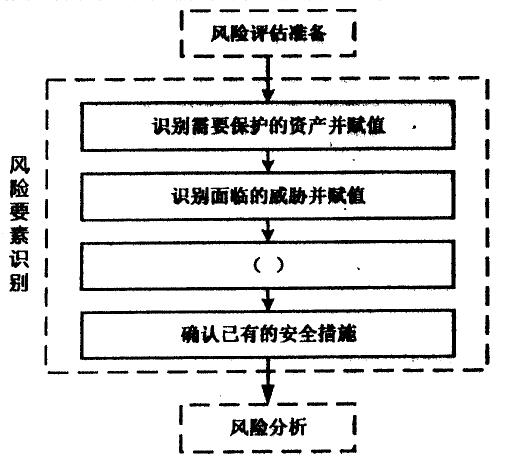

A、 识别面临的风险并赋值

B、 识别存在的脆弱性并赋值

C、 制定安全措施实施计划

D、 检查安全措施有效性

答案:B

A、 识别面临的风险并赋值

B、 识别存在的脆弱性并赋值

C、 制定安全措施实施计划

D、 检查安全措施有效性

答案:B

A. 全国通信标准化技术委员会(TC485)

B. 全国信息安全标准化技术委员会(TC260)

C. 中国通信标准化协会(CCSA)

D. 网络与信息安全技术工作委员会

解析:解析:解释:答案为B。

A. 分层策略允许在适当的时候采用低安全级保障解决方案以便降低信息安全保障的成本

B. IATF从人、技术和操作三个层面提供一个框架实施多层保护,使攻击者即使攻破一层也无法破坏整个信息基础设施

C. 允许在关键区域(例如区域边界)使用高安全级保障解决方案,确保系统安全性

D. IATF深度防御战略要求在网络体系结构各个可能位置实现所有信息安全保障机制

解析:解析:解释:IATF是在网络的各位置实现所需的安全机制。

A. 信息安全管理体系(ISMS)

B. 信息安全等级保护

C. NISTSP800

D. ISO270000系统

解析:解析:解释:信息安全等级保护制度重点保障基础信息网络和重要信息系统的安全。

A. 网站竞争对手可能雇佣攻击者实施DDoS攻击,降低网站访问速度

B. 网站使用http协议进行浏览等操作,未对数据进行加密,可能导致用户传输信息泄露,例如购买的商品金额等

C. 网站使用http协议进行浏览等操作,无法确认数据与用户发出的是否一致,可能数据被中途篡改

D. 网站使用用户名、密码进行登录验证,攻击者可能会利用弱口令或其他方式获得用户密码,以该用户身份登录修改用户订单等信息

解析:解析:解释:A属于可用性;B保密性;C属于完整性。

A. 保持算法的秘密性比保持密钥的秘密性要困难的多

B. 密钥一旦泄漏,也可以方便的更换

C. 在一个密码系统中,密码算法是可以公开的,密钥应保证安全

D. 公开的算法能够经过更严格的安全性分析

A. 密码策略主要作用是通过策略避免拥护生成弱口令及对用户的口令使用进行管控

B. 密码策略对系统中所有的用户都有效

C. 账户锁定策略的主要作用是应对口令暴力破解攻击,能有效地保护所有系统用户应对口令暴力破解攻击

D. 账户锁定策略只适用于普通用户,无法保护管理员administrator账户应对口令暴力破解攻击

解析:解析:解释:.账户锁定策略也适用于administrator账户。

A. 信息系统集成项目要以满足客户和用户的需求为根本出发点。

B. 系统集成就是选择最好的产品和技术,开发响应的软件和硬件,将其集成到信息系统的过程。

C. 信息系统集成项目的指导方法是“总体规划、分步实施”。

D. 信息系统集成包含技术,管理和商务等方面,是一项综合性的系统工程

解析:解析:解释:系统集成就是选择最适合的产品和技术。

A. 在软件开发的各个周期都要考虑安全因素

B. 软件安全开发生命周期要综合采用技术、管理和工程等手段

C. 测试阶段是发现并改正软件安全漏洞的最佳环节,过早或过晚检测修改漏洞都将增大软件开发成本

D. 在设计阶段就尽可能发现并改正安全隐患,将极大减少整个软件开发成本

解析:解析:解释:设计阶段是发现和改正问题的最佳阶段。

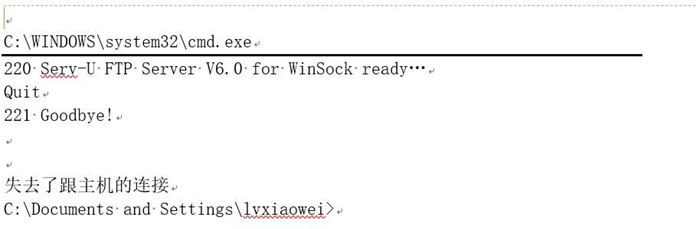

A. 安全测试人员链接了远程服务器的220端口

B. 安全测试人员的本地操作系统是Linux

C. 远程服务器开启了FTP服务,使用的服务器软件名FTPServer

D. 远程服务器的操作系统是windows系统

A. 制定并颁发信息安全方针,为组织的信息安全管理体系建设指明方向并提供总体纲领,明确总体要求

B. 确保组织的信息安全管理体系目标和相应的计划得以制定,目标应明确、可度量,计划应具体、可事实

C. 向组织传达满足信息安全的重要性,传达满足信息安全要求、达成信息安全目标、符合信息安全方针、履行法律责任和持续改进的重要性

D. 建立健全信息安全制度,明确安全风险管理作用,实施信息安全风险评估过程、确保信息安全风险评估技术选择合理、计算正确

解析:解析:解释:D不属于管理者的职责。