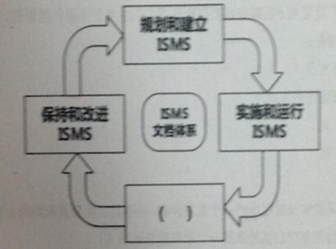

A、 监控和反馈ISMS

B、 批准和监督ISMS

C、 监视和评审ISMS

D、 沟通和咨询ISMS

答案:C

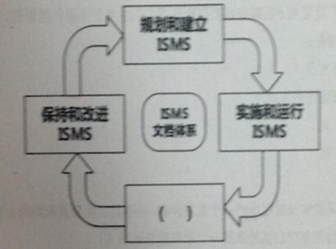

A、 监控和反馈ISMS

B、 批准和监督ISMS

C、 监视和评审ISMS

D、 沟通和咨询ISMS

答案:C

A. 身份鉴别,应用系统应对登陆的用户进行身份鉴别,只有通过验证的用户才能访问应用系统资源

B. 安全标记,在应用系统层面对主体和客体进行标记,主体不能随意更改权限,增加访问

C. 剩余信息保护,应用系统应加强硬盘、内存或缓冲区中剩余信息的保护,防止存储在硬盘、内存或缓冲区的信息被非授权的访问

D. 机房与设施安全,保证应用系统处于有一个安全的环境条件,包括机房环境、机房安全等级、机房的建造和机房的装修等

解析:解析:解释:机房与设施安全属于物理安全,不属于应用安全。

A. 如果用户、开发者、评估者和认可者都使用CC语言,互相就容易理解沟通

B. 通用性的特点对规范实用方案的编写和安全测试评估都具有重要意义

C. 通用性的特点是在经济全球化发展、全球信息化发展的趋势下,进行合格评定和评估结果国际互认的需要

D. 通用性的特点使得CC也适用于对信息安全建设工程实施的成熟度进行评估

解析:解析:解释:SSE-CMM用于对安全建设工程的成熟度进行评估。CC是信息技术产品或系统的规划、设计、研发、测试、

A. 渗透测试使用人工进行测试,不依赖软件,因此测试更准确

B. 渗透测试是用软件代替人工的一种测试方法。因此测试效率更高

C. 渗透测试以攻击者思维模拟真实攻击,能发现如配置错误等运行维护期产生的漏洞

D. 渗透测试中必须要查看软件源代码,因此测试中发现的漏洞更多

解析:解析:解释:C是渗透测试的优点。

A. 文件隐藏

B. 进程隐藏

C. 网络连接隐藏

D. 以上都是

解析:解析:解释:答案为D。

A. 准备阶段

B. 遏制阶段

C. 根除阶段

D. 检测阶段

解析:解析:解释:拒绝来自发起攻击的嫌疑主机流量等做法属于遏制阶段的工作。

A. 法律法规与合同条约的要求

B. 组织的原则、目标和规定

C. 风险评估的结果

D. 安全架构和安全厂商发布的病毒、漏洞预警

解析:解析:解释:安全需求来源于内部驱动,D是外部参考要素,不属于信息安全需求的主要来源。

A. 设置账户锁定策略后,攻击者无法再进行口令暴力破解,所有输错的密码的拥护就会被锁住

B. 如果正常用户部小心输错了3次密码,那么该账户就会被锁定10分钟,10分钟内即使输入正确的密码,也无法登录系统

C. 如果正常用户不小心连续输入错误密码3次,那么该拥护帐号被锁定5分钟,5分钟内即使交了正确的密码,也无法登录系统

D. 攻击者在进行口令破解时,只要连续输错3次密码,该账户就被锁定10分钟,而正常拥护登陆不受影响

解析:解析:解释:答案为B,全部解释为5分钟计数器时间内错误3次则锁定10分钟。

A. WinNTSP6

B. Win2000SP4

C. WinXPSP2

D. Win2003SP1

A. RTO可以为0,RPO也可以为0

B. RTO可以为0,RPO不可以为0

C. RTO不可以为0,但RPO可以为0

D. RTO不可以为0,RPO也不可以为0

解析:解析:解释:RTO可以为0,RPO也可以为0。

A. 保持算法的秘密性比保持密钥的秘密性要困难的多

B. 密钥一旦泄漏,也可以方便的更换

C. 在一个密码系统中,密码算法是可以公开的,密钥应保证安全

D. 公开的算法能够经过更严格的安全性分析