A、 老王安排下属小李将损害的涉密计算机某国外品牌硬盘送到该品牌中国区维修中心修理

B、 老王要求下属小张把中心所有计算机贴上密级标志

C、 老王每天晚上12点将涉密计算机连接上互联网更新杀毒软件病毒库

D、 老王提出对加密机和红黑电源插座应该与涉密信息系统同步投入使用

答案:D

A、 老王安排下属小李将损害的涉密计算机某国外品牌硬盘送到该品牌中国区维修中心修理

B、 老王要求下属小张把中心所有计算机贴上密级标志

C、 老王每天晚上12点将涉密计算机连接上互联网更新杀毒软件病毒库

D、 老王提出对加密机和红黑电源插座应该与涉密信息系统同步投入使用

答案:D

A. 明确安全总体方针,确保安全总体方针源自业务期望

B. 描述所涉及系统的安全现状,提交明确的安全需求文档

C. 向相关组织和领导人宣贯风险评估准则

D. 对系统规划中安全实现的可能性进行充分分析和论证

解析:解析:解释:C属于风险评估阶段的准备阶段,不属于题干中的安全需求阶段。

A. 应急响应是指组织为了应对突发/重大信息安全事件的发生所做的准备,以及在事件发生后所采取的措施

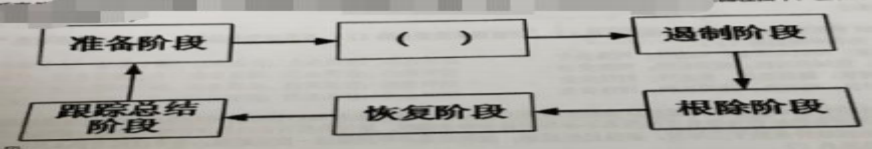

B. 应急响应方法,将应急响应管理过程分为遏制、根除、处置、恢复、报告和跟踪6个阶段

C. 对信息安全事件的分级主要参考信息系统的重要程度、系统损失和社会影响三方面因素

D. 根据信息安全事件的分级参考要素,可将信息安全事件划分为4个级别:特别重大事件(Ⅰ级)、重大事件(Ⅱ级)、较大事件(Ⅲ级)和一般事件(Ⅳ级)

解析:解析:解释:应急响应的六个阶段是准备、检测、遏制、根除、恢复、跟踪总结。

A. 信息系统安全必须遵循的相关法律法规,国家以及金融行业安全标准

B. 信息系统所承载该银行业务正常运行的安全需求

C. 消除或降低该银行信息系统面临的所有安全风险

D. 该银行整体安全策略

解析:解析:解释:无法消除或降低该银行信息系统面临的所有安全风险。

A. 加强信息安全意识培训,提高安全防范能力,了解各种社会工程学攻击方法,防止受到此类攻击

B. 建立相应的安全相应应对措施,当员工受到社会工程学的攻击,应当及时报告

C. 教育员工注重个人隐私保护

D. 减少系统对外服务的端口数量,修改服务旗标

A. 传统的软件开发工程未能充分考虑安全因素

B. 开发人员对信息安全知识掌握不足

C. 相比操作系统而言,应用软件编码所采用的高级语言更容易出现漏洞

D. 应用软件的功能越来越多,软件越来越复杂,更容易出现漏洞

解析:解析:解释:无论高级和低级语言都存在漏洞。

A. 信息安全的管理承诺、信息安全协调、信息安全职责的分配

B. 信息处理设施的授权过程、保密性协议、与政府部门的联系.

C. 与特定利益集团的联系,信息安全的独立评审

D. 与外部各方相关风险的识别、处理外部各方协议中的安全问题

A. 运行维护;定级;定级;等级保护;信息系统生命周期

B. 定级;运行维护;定级;等级保护;信息系统生命周期

C. 定级运行维护;等级保护;定级;信息系统生命周期

D. 定级;信息系统生命周期;运行维护;定级;等级保护

A. 培训阶段

B. 文档阶段

C. 报告阶段

D. 检测阶段

A. 威胁和脆弱性

B. 影响和可能性

C. 资产重要性

D. 以上都不对

解析:解析:解释:影响指的就是安全事件的损失,可能性指的是安全事件的可能性。

A. 流程描述、框架、控制目标、管理指南、成熟度模型

B. 框架、流程描述、管理目标、控制目标、成熟度模型

C. 框架、流程描述、控制目标、管理指南、成熟度模型

D. 框架、管理指南、流程描述、控制目标、成熟度模型