A、 编辑文件/etc/passwd,检查文件中用户ID,禁用所有ID=0的用户

B、 编辑文件/etc/ssh/sshdconfig,将PermitRootLogin设置为no

C、 编辑文件/etc/pam.d/system~auth,设置authrequiredpamtally.soonerr=faildeny=6unlocktime-300

D、 编辑文件/etc/profile,设置TMOUT=600

答案:A

A、 编辑文件/etc/passwd,检查文件中用户ID,禁用所有ID=0的用户

B、 编辑文件/etc/ssh/sshdconfig,将PermitRootLogin设置为no

C、 编辑文件/etc/pam.d/system~auth,设置authrequiredpamtally.soonerr=faildeny=6unlocktime-300

D、 编辑文件/etc/profile,设置TMOUT=600

答案:A

A. 数据完整性

B. 加密

C. 数字签名

D. 认证

A. 电子签名——是指数据电文中以电子形式所含、所附用于识别签名人身份并表明签名人认可其中内容的数据

B. 电子签名适用于民事活动中的合同或者其他文件、单证等文书

C. 电子签名需要第三方认证的,由依法设立的电子认证服务提供者提供认证服务

D. 电子签名制作数据用于电子签名时,属于电子签名人和电子认证服务提供者共有

解析:解析:解释:电子签名不可以与认证服务提供者共有。

A. 应急响应是指组织为了应对突发/重大信息安全事件的发生所做的准备,以及在事件发生后所采取的措施

B. 应急响应方法,将应急响应管理过程分为遏制、根除、处置、恢复、报告和跟踪6个阶段

C. 对信息安全事件的分级主要参考信息系统的重要程度、系统损失和社会影响三方面因素

D. 根据信息安全事件的分级参考要素,可将信息安全事件划分为4个级别:特别重大事件(Ⅰ级)、重大事件(Ⅱ级)、较大事件(Ⅲ级)和一般事件(Ⅳ级)

解析:解析:解释:应急响应的六个阶段是准备、检测、遏制、根除、恢复、跟踪总结。

A. 用户依照系统提示输入用户名和口令

B. 用户在网络上共享了自己编写的一份Office文档进行加密,以阻止其他人得到这份拷贝后到文档中的内容

C. 用户使用加密软件对自己家编写的Office文档进行加密,以阻止其他人得到这份拷贝后到文档中的内容

D. 某个人尝试登陆到你的计算机中,但是口令输入的不对,系统提示口令错误,并将这次失败的登陆过程记录在系统日志中

A. 组织为避免所有业务功能因重大事件而中断,减少业务风此案而建立的一个控制过程。

B. 组织为避免关键业务功能因重大事件而中断,减少业务风险而建立的一个控制过程。

C. 组织为避免所有业务功能因各种事件而中断,减少业务风此案而建立的一个控制过程

D. 组织为避免信息系统功能因各种事件而中断,减少信息系统风险建立的一个控制过程

解析:解析:解释:业务连续性计划(BCP)是解决关键业务不中断。

A. 任何一个新建用户都需要经过授权才能访问系统中的文件

B. Windows7不认为新建立的用户zhang与原来用户zhang是同一个用户,因此无权访问

C. 用户被删除后,该用户创建的文件夹也会自动删除,新建用户找不到原来用户的文件夹,因此无法访问

D. 新建的用户zhang会继承原来用户的权限,之所以无权访问是因为文件夹经过了加密

A. 禁用主机的CD驱动、USB接口等I/O设备

B. 对不再使用的硬盘进行严格的数据清除

C. 将不再使用的纸质文件用碎纸机粉碎

D. 用快速格式化删除存储介质中的保密文件

解析:解析:解释:快速格式化删除存储介质中的保密文件不能防止信息泄露。

A. 信息安全外部环境:信息安全保障是组织机构安全、国家安全的一个重要组成部分,因此对信息安全的讨论必须放在国家政策、法律法规和标准的外部环境制约下。

B. 信息安全管理和工程:信息安全保障需要在整个组织机构内建立和完善信息安全管理体系,将信息安全管理综合至信息系统的整个生命周期,在这个过程中,我们需要采用信息系统工程的方法来建设信息系统。

C. 信息安全人才体系:在组织机构中应建立完善的安全意识,培训体系也是信息安全保障的重要组成部分。

D. 信息安全技术方案:“从外而内、自下而上、形成边界到端的防护能力”。

解析:解析:解释:D的正确描述是从内而外,自上而下,从端到边界的防护能力。

A. 告诉用户需要收集什么数据及搜集到的数据会如何披使用

B. 当用户的数据由于某种原因要被使用时,给用户选择是否允许

C. 用户提交的用户名和密码属于稳私数据,其它都不是

D. 确保数据的使用符合国家、地方、行业的相关法律法规

解析:解析:解释:个人隐私包括但不限于用户名密码、位置、行为习惯等信息。

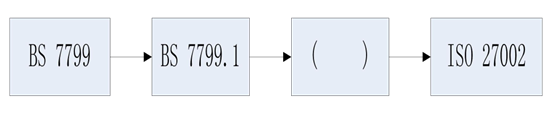

A. BS7799.1.3

B. ISO17799

C. AS/NZS4630

D. NISTSP800-37