A、 随机进程名技术虽然每次进程名都是随机的,但是只要找到了进程名称,就找到了恶意代码程序本身

B、 恶意代码生成随机进程名称的目的是使过程名称不固定,因为杀毒软件是按照进程名称进行病毒进程查杀

C、 恶意代码使用随机进程名是通过生成特定格式的进程名称,使进程管理器中看不到恶意代码的进程

D、 随机进程名技术每次启动时随机生成恶意代码进程名称,通过不固定的进程名称使自己不容易被发现真实的恶意代码程序名称

答案:D

A、 随机进程名技术虽然每次进程名都是随机的,但是只要找到了进程名称,就找到了恶意代码程序本身

B、 恶意代码生成随机进程名称的目的是使过程名称不固定,因为杀毒软件是按照进程名称进行病毒进程查杀

C、 恶意代码使用随机进程名是通过生成特定格式的进程名称,使进程管理器中看不到恶意代码的进程

D、 随机进程名技术每次启动时随机生成恶意代码进程名称,通过不固定的进程名称使自己不容易被发现真实的恶意代码程序名称

答案:D

A. 《风险评估报告》

B. 《人力资源安全管理规定》

C. 《ISMS内部审核计划》

D. 《单位信息安全方针》

解析:解析:解释:正确答案为D。一级文件中一般为安全方针、策略文件;二级文件中一般为管理规范制度;三级文件一般为操作手册和流程;四级文件一般表单和管理记录。

A. 只有(1)(2)

B. 只有(2)(3)

C. 只有(3)(4)

D. 只有(4)

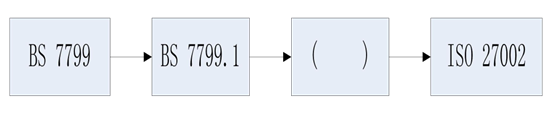

A. BS7799.1.3

B. ISO17799

C. AS/NZS4630

D. NISTSP800-37

A. 在异常入侵检测中,观察的不是已知的入侵行为,而是系统运行过程中的异常现象

B. 实施异常入侵检测,是将当前获取行为数据和已知入侵攻击行为特征相比较,若匹配则认为有攻击发生

C. 异常入侵检测可以通过获得的网络运行状态数据,判断其中是否含有攻击的企图,并通过多种手段向管理员报警

D. 异常入侵检测不但可以发现从外部的攻击,也可以发现内部的恶意行为

解析:解析:解释:实施误用入侵检测(或特征检测),是将当前获取行为数据和已知入侵攻击行为特征相比较,若匹配则认为有攻击发生。

A. 密码策略主要作用是通过策略避免拥护生成弱口令及对用户的口令使用进行管控

B. 密码策略对系统中所有的用户都有效

C. 账户锁定策略的主要作用是应对口令暴力破解攻击,能有效地保护所有系统用户应对口令暴力破解攻击

D. 账户锁定策略只适用于普通用户,无法保护管理员administrator账户应对口令暴力破解攻击

解析:解析:解释:.账户锁定策略也适用于administrator账户。

A. “制定ISMS方针”是建立ISMS阶段工作内容

B. “安施培训和意识教育计划”是实施和运行ISMS阶段工作内容

C. “进行有效性测量”是监视和评审ISMS阶段工作内容

D. “实施内部审核”是保持和改进ISMS阶段工作内容

A. 组织为避免所有业务功能因重大事件而中断,减少业务风此案而建立的一个控制过程。

B. 组织为避免关键业务功能因重大事件而中断,减少业务风险而建立的一个控制过程。

C. 组织为避免所有业务功能因各种事件而中断,减少业务风此案而建立的一个控制过程

D. 组织为避免信息系统功能因各种事件而中断,减少信息系统风险建立的一个控制过程

解析:解析:解释:业务连续性计划(BCP)是解决关键业务不中断。

A. 可读可写

B. 可读不可写

C. 可写不可读

D. 不可读不可写

A. 是否己经通过部署安全控制措施消灭了风险C.是否建立了具有自适应能力的信息安全模型

B. 是否可以抵抗大部分风险D.是否已经将风险控制在可接受的范围内

C. 是否建立了具有自适应能力的信息安全模型

D. 是否已经将风险控制在可接受的范围内

解析:解析:解释:判断风险控制的标准是风险是否控制在接受范围内。

A. 100万元人民币

B. 400万元人民币

C. 20万元人民币

D. 180万元人民币

解析:解析:解释:根据ALE=SLE*ARO=AV*EF*ARO的公式进行计算。