A、 用户名

B、 用户口令明文

C、 用户主目录

D、 用户登录后使用的SHELL

答案:B

A、 用户名

B、 用户口令明文

C、 用户主目录

D、 用户登录后使用的SHELL

答案:B

A. 某网站在访问量突然增加时对用户连接数量进行了限制,保证已经登录的用户可以完成操作

B. 在提款过程中ATM终端发生故障,银行业务系统及时对该用户的账户余额进行了冲正操作

C. 某网管系统具有严格的审计功能,可以确定哪个管理员在何时对核心交换机进行了什么操作

D. 李先生在每天下班前将重要文件锁在档案室的保密柜中,使伪装成清洁工的商业间谍无法查看

解析:解析:解释:A为可用性,B为完整性,C是抗抵赖,D是保密性。冲正是完整性纠正措施,是Clark-Wilson模型的应用,解决数据变化过程的完整性。

A. 更换企业内部杀毒软件,选择一个可以查杀到该病毒的软件进行重新部署

B. 向企业内部的计算机下发策略,关闭系统默认开启的自动播放功能

C. 禁止在企业内部使用如U盘、移动硬盘这类的移动存储介质

D. 在互联网出口部署防病毒网关,防止来自互联网的病毒进入企业内部

A. 中国

B. 俄罗斯

C. 美国

D. 英国

解析:解析:解释:答案为C。

A. 安全资产价值大小等级

B. 脆弱性严重程度等级

C. 安全风险隐患严重等级

D. 安全事件造成损失大小

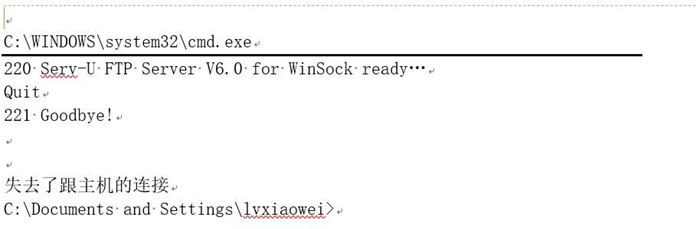

A. 安全测试人员链接了远程服务器的220端口

B. 安全测试人员的本地操作系统是Linux

C. 远程服务器开启了FTP服务,使用的服务器软件名FTPServer

D. 远程服务器的操作系统是windows系统

A. 该文件时一个由部委发布的政策性文件,不属于法律文件

B. 该文件适用于2004年的等级保护工作,其内容不能越苏到2005年及之后的工作

C. 该文件时一个总体性知道文件,规定了所有信息系统都要纳入等级保护定级范围

D. 该文件使用范围为发文的这四个部门,不适用于其他部门和企业等单位

解析:解析:解释:答案为A。

A. 窃取root权限修改wtmp/wtmpx、utmp/utmpx和lastlog三个主要日志文件

B. 采用干扰手段影响系统防火墙的审计功能

C. 保留攻击时产生的临时文件

D. 修改登录日志,伪造成功的登录日志,增加审计难度

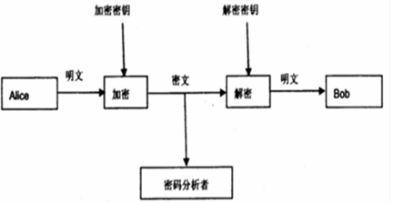

A. 此密码体制为对称密码体制

B. 此密码体制为私钥密码体制

C. 此密码体制为单钥密码体制

D. 此密码体制为公钥密码体制

A. 10.0.0.0~10.255.255.255

B. 172.16.0.0~172.31.255.255

C. 192.168.0.0~192.168.255.255

D. 不在上述范围内

A. CNCI是以风险为核心,三道防线首要的任务是降低其网络所面临的风险

B. 从CNCI可以看出,威胁主要是来自外部的,而漏洞和隐患主要是存在于内部的

C. CNCI的目的是尽快研发并部署新技术彻底改变其糟糕的网络安全现状,而不是在现在的网络基础上修修补补

D. CNCI彻底改变了以往的美国信息安全战略,不再把关键基础设施视为信息安全保障重点,而是追求所有网络和系统的全面安全保障

解析:解析:解释:CNCI第一个防线针对漏洞进行风险控制,第二个防线针对威胁进行风险控制,总体的目标是降低网络风险。B、C、D答案均无法从题干反应。