A、 对于IPv4,IPSec是可选的,对于IPv6,IPSec是强制实施的。

B、 IPSec协议提供对IP及其上层协议的保护。

C、 IPSec是一个单独的协议

D、 IPSec安全协议给出了封装安全载荷和鉴别头两种通信保护机制。

答案:C

A、 对于IPv4,IPSec是可选的,对于IPv6,IPSec是强制实施的。

B、 IPSec协议提供对IP及其上层协议的保护。

C、 IPSec是一个单独的协议

D、 IPSec安全协议给出了封装安全载荷和鉴别头两种通信保护机制。

答案:C

A. UTM

B. FW

C. IDS

D. SOC

解析:解析:解释:答案为A。

A. ISMS;德国;德国贸易工业部;实施规则;参考基准

B. ISMS;法国;法国贸易工业部;实施规则;参考基准

C. ISMS;英国;英国贸易工业部;实施规则;参考基准

D. ISMS;德国;德国贸易工业部;参考基准;实施规则

A. 用户通过自己设置的口令登录系统,完成身份鉴别

B. 用户使用个人指纹,通过指纹识别系统的身份鉴别

C. 用户利用和系统协商的秘密函数,对系统发送挑战进行正确应答,通过身份鉴别

D. 用户使用集成电路卡(如智能卡)完成身份鉴别

解析:解析:解释:实体所有鉴别包括身份证、IC卡、钥匙、USB-Key等。

A. 强制访问控制

B. 基于角色的访问控制

C. 自主访问控制

D. 基于任务的访问控制

A. 应急响应是指组织为了应对突发/重大信息安全事件的发生所做的准备,以及在事件发生后所采取的措施

B. 应急响应方法,将应急响应管理过程分为遏制、根除、处置、恢复、报告和跟踪6个阶段

C. 对信息安全事件的分级主要参考信息系统的重要程度、系统损失和社会影响三方面因素

D. 根据信息安全事件的分级参考要素,可将信息安全事件划分为4个级别:特别重大事件(I级)、重大事件(II级)、

较大事件(III级)和一般事件(IV级)

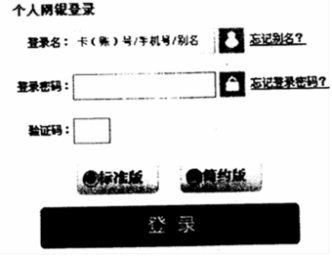

A. 个人网银和用户之间的双向鉴别

B. 由可信第三方完成的用户身份鉴别

C. 个人网银系统对用户身份的单向鉴别

D. 用户对个人网银系统合法性单向鉴别

A. 公司自身拥有优秀的技术人员,系统也是自己开发的,无需进行应急演练工作,因此今年的仅制定了应急演练相关流程及文档,,

B. 公司制定的应急演练流程包括应急事件通报、确定应急事件优先级应急响应启动实施、应急响应时间后期运维、更新现在应急预案五个阶段,流程完善可用

C. 公司应急预案包括了基本环境类、业务系统、安全事件类、安全事件类和其他类,基本覆盖了各类应急事件类型

D. 公司应急预案对事件分类依据GB/Z20986–2007《信息安全技术信息安全事件分类分级指南》,分为7个基本类别,预案符合国家相关标准

A. 威胁和脆弱性

B. 影响和可能性

C. 资产重要性

D. 以上都不对

解析:解析:解释:影响指的就是安全事件的损失,可能性指的是安全事件的可能性。

A. 国家标准《信息系统安全保障评估框架第一部分:简介和一般模型》(GB/T20274.1-2006)中的信息系统安全保障模型将风险和策略作为基础和核心

B. 模型中的信息系统生命周期模型是抽象的概念性说明模型,在信息系统安全保障具体操作时,可根据具体环境和要求进行改动和细化

C. 信息系统安全保障强调的是动态持续性的长效安全,而不仅是某时间点下的安全

D. 信息系统安全保障主要是确保信息系统的保密性、完整性和可用性,单位对信息系统运行维护和使用的人员在能力和培训方面不需要投入

解析:解析:解释:单位对信息系统运行维护和使用的人员在能力和培训方面需要投入。

A. 要充分切合信息安全需求并且实际可行

B. 要充分考虑成本效益,在满足合规性要求和风险处置要求的前提下,尽量控制成本

C. 要充分采取新技术,在使用过程中不断完善成熟,精益求精,实现技术投入保值要求

D. 要充分考虑用户管理和文化的可接受性,减少系统方案实施障碍