A、 坚持积极攻击、综合防范的方针

B、 全面提高信息安全防护能力

C、 重点保障电信基础信息网络和重要信息系统安全

D、 创建安全健康的网络环境,保障和促进工业化发展,保护公众利益,维护国家安全

答案:B

A、 坚持积极攻击、综合防范的方针

B、 全面提高信息安全防护能力

C、 重点保障电信基础信息网络和重要信息系统安全

D、 创建安全健康的网络环境,保障和促进工业化发展,保护公众利益,维护国家安全

答案:B

A. 数据加密

B. 漏洞检测

C. 风险评估

D. 安全审计

A. 5个;信息化;基本形势;国家安全战略;工作机制

B. 6个;信息化;基本形势;国家信息安全战略;工作机制

C. 7个;信息化;基本形势;国家安全战略;工作机制

D. 8个;信息化;基本形势;国家信息安全战略;工作机制

A. 任何一个新建用户都需要经过授权才能访问系统中的文件

B. windows不认为新建立用户zhang与原来的用户zhang同一个用户,因此无权访问

C. 用户被删除后,该用户创建的文件夹也会自动删除,新建用户找不到原来用户的文件夹,因此无法访问

D. 新建的用户zhang会继承原来用户的权限,之所以无权访问时因为文件夹经过了加密

A. ISMS;德国;德国贸易工业部;实施规则;参考基准

B. ISMS;法国;法国贸易工业部;实施规则;参考基准

C. ISMS;英国;英国贸易工业部;实施规则;参考基准

D. ISMS;德国;德国贸易工业部;参考基准;实施规则

A. 认证和授权

B. 加密和认证

C. 数字签名和认证

D. 访问控制和加密

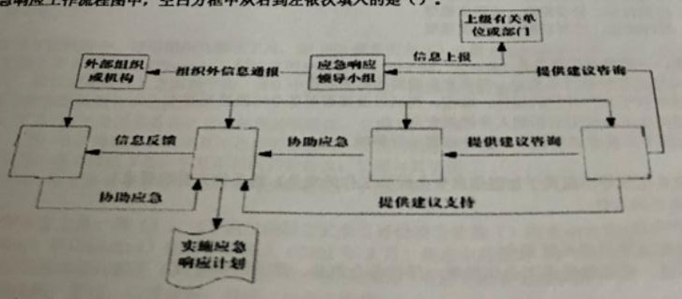

A. 应急响应专家小组、应急响应技术保障小组、应急响应实施小组、应急响应日常运行小组

B. 应急响应专家小组、应急响应实施小组、应急响应技术保障小组、应急响应日常运行小组

C. 应急响应技术保障小组、应急响应专家小组、应急响应实施小组、应急响应日常运行小组

D. 应急响应技术保障小组、应急响应专家小组、应急响应日常运行小组、应急响应实施小组

A. RBACO是基于模型,RBAC1、RBAC2和RBAC3都包含RBAC0

B. RBAC1在RBAC0的基础上,加入了角色等级的概念

C. RBAC2在RBAC1的基础上,加入了约束的概念

D. RBAC3结合RBAC1和RBAC2,同时具备角色等级和约束

A. PING扫描技术和端口扫描技术

B. 端口扫描技术和漏洞扫描技术

C. 操作系统探测和漏洞扫描技术

D. PING扫描技术和操作系统探测

A. 信息系统审计,也可称作IT审计或信息系统控制审计

B. 信息系统审计是一个获取并评价证据的过程,审计对象是信息系统相关控制,审计目标则是判断信息系统是否能够保证其安全性、可靠性、经济性以及数据的真实性、完整性等相关属性

C. 信息系统审计师单一的概念,是对会计信息系统的安全性、有效性进行检查

D. 从信息系统审计内容上看,可以将信息系统审计分为不同专项审计,例如安全审计、项目合规审计、绩效审计等

A. 数据链路层

B. 会话层

C. 物理层

D. 传输层