A、 培训阶段

B、 文档阶段

C、 报告阶段

D、 检测阶段

答案:D

A、 培训阶段

B、 文档阶段

C、 报告阶段

D、 检测阶段

答案:D

A. 用户依照系统提示输入用户名和口令

B. 用户在网络上共享了自己编写的一份Office文档进行加密,以阻止其他人得到这份拷贝后到文档中的内容

C. 用户使用加密软件对自己家编写的Office文档进行加密,以阻止其他人得到这份拷贝后到文档中的内容

D. 某个人尝试登陆到你的计算机中,但是口令输入的不对,系统提示口令错误,并将这次失败的登陆过程记录在系统日志中

A. 0

B. 1

C. 2

D. 4

A. 随机地选取测试数据

B. 取一切可能的输入数据为测试数据

C. 在完成编码以后制定软件的测试计划

D. 选择发现错误可能性最大的数据作为测试用例

A. 人民解放军战略支援部队

B. 中国移动吉林公司

C. 重庆市公安局消防总队

D. 上海市卫生与计划生育委员会

A. 数据访问权限

B. 伪造身份

C. 钓鱼攻击

D. 远程渗透

A. 漏洞监测;控制和对抗;动态性;网络安全

B. 动态性;控制和对抗;漏洞监测;网络安全

C. 控制和对抗;漏洞监测;动态性;网络安全

D. 控制和对抗;动态性;漏洞监测;网络安全

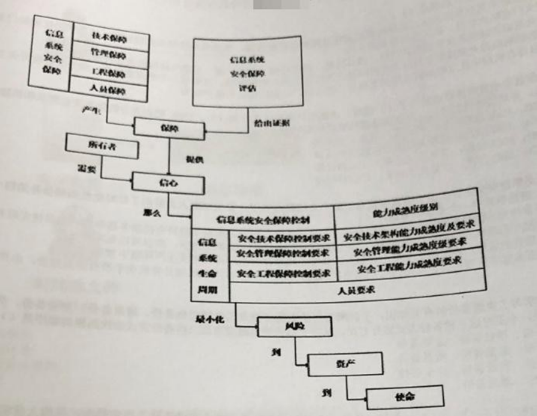

A. 安全保障工作;客观证据;信息系统;生命周期;动态持续

B. 客观证据;安全保障工作;信息系统;生命周期;动态持续

C. 客观证据;安全保障工作;生命周期;信息系统;动态持续

D. 客观证据;安全保障工作;动态持续;信息系统;生命周期

A. Bell-LaPadula模型中的不允许向下写

B. Bell-LaPadula模型中的不允许向上读中的不允许向下读

C. Biba模型中的不允许向上写

D. Biba模型中的不允许向下读

A. 供应商;服务管理;信息安全;合适的措施;信息安全

B. 服务管理;供应商;信息安全;合适的措施;信息安全

C. 供应商;信息安全;服务管理;合适的措施;信息安全

D. 供应商;合适的措施;服务管理;信息安全;信息安全