A、 Bell-LaPadula模型中的不允许向下写

B、 Bell-LaPadula模型中的不允许向上读中的不允许向下读

C、 Biba模型中的不允许向上写

D、 Biba模型中的不允许向下读

答案:C

A、 Bell-LaPadula模型中的不允许向下写

B、 Bell-LaPadula模型中的不允许向上读中的不允许向下读

C、 Biba模型中的不允许向上写

D、 Biba模型中的不允许向下读

答案:C

A. 供应商;服务管理;信息安全;合适的措施;信息安全

B. 服务管理;供应商;信息安全;合适的措施;信息安全

C. 供应商;信息安全;服务管理;合适的措施;信息安全

D. 供应商;合适的措施;服务管理;信息安全;信息安全

A. 在面向对象软件测试时,设计每个类的测试用例时,不仅仅要考虑用各个成员方法的输入参数,还需要考虑如何设计调用的序列

B. 构造抽象类的驱动程序会比构造其他类的驱动程序复杂

C. 类B继承自类A,如对B进行了严格的测试,就意味着不需再对类A进行测试

D. 在存在多态的情况下,为了达到较高的测试充分性,应对所有可能的绑定都进行测试

A. 将机房单独设置防火区,选址时远离易燃易爆物品存放区域,机房外墙使用非燃烧材料,进出机房区域的门采用防火门或防火卷帘,机房通风管设防火栓

B. 火灾探测器的具体实现方式包括;烟雾检测、温度检测、火焰检测、可燃气体检测及多种检测复合等

C. 自动响应的火灾抑制系统应考虑同时设立两组独立的火灾探测器,只要有一个探测器报警,就立即启动灭火工作

D. 目前在机房中使用较多的气体灭火剂有二氧化碳、七氟丙烷、三氟甲烷等

A. ISMS;PDCA过程;行动和过程;信息安全结果

B. PDCA;ISMS过程;行动和过程;信息安全结果

C. ISMS;PDCA过程;信息安全结果;行动和过程

D. PDCA;ISMS过程;信息安全结果;行动和过程

A. 由于本次发布的数个漏洞都属于高危漏洞,为了避免安全风险,应对单位所有的服务器和客户端尽快安装补丁

B. 本次发布的漏洞目前尚未出现利用工具,因此不会对系统产生实质性危害,所以可以先不做处理

C. 对于重要的服务,应在测试环境中安装并确认补丁兼容性问题后再在正式生产环境中部署

D. 对于服务器等重要设备,立即使用系统更新功能安装这批补丁,用户终端计算机由于没有重要数据,由终端自行升级

A. 完全备份、增量备份、差量备份

B. 完全备份、差量备份、增量备份

C. 增量备份、差量备份、完全备份

D. 差量备份、增量备份、完全备份

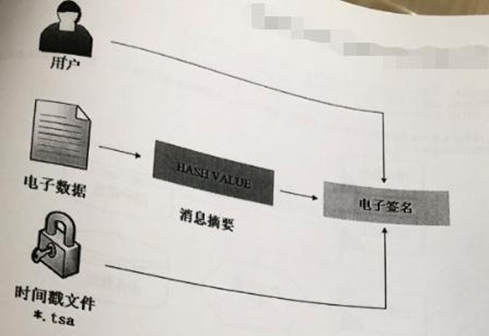

A. 不可伪造性

B. 不可否认性

C. 保证消息完整性

D. 机密性

A. 《风险评估方案》

B. .《风险评估程序》

C. 《资产识别清单》

D. .《风险评估报告》

A. 运行维护;定级;定级;等级保护;信息系统生命周期

B. 定级;运行维护;定级;等级保护;信息系统生命周期

C. 定级运行维护;等级保护;定级;信息系统生命周期

D. 定级;信息系统生命周期;运行维护;定级;等级保护

A. 信息系统;信息安全保障;威胁;检测工作

B. 信息安全保障;信息系统;检测工作;威胁;检测工作

C. 信息安全保障;信息系统;威胁;检测工作

D. 信息安全保障;威胁;信息系统;检测工作