A、 语法解释

B、 语义解释

C、 语意说明

D、 用法说明

答案:B

解析:解析:数据是信息的符号表示或称载体;信息则是数据的内涵,是数据的语义解释。故选 B 项。

A、 语法解释

B、 语义解释

C、 语意说明

D、 用法说明

答案:B

解析:解析:数据是信息的符号表示或称载体;信息则是数据的内涵,是数据的语义解释。故选 B 项。

A. 显式并行法

B. 重新排序法

C. 隐式并行法

D. 分而治之法

解析:解析:A 项,显式指的是并行语言通过编译形成并行程序。B 项,重新排序法:分别采用静态或动态的指令调度方式。C 项,隐式指的是串行语言通过编译形成并行程序。D 项,分而治之指把一个复杂的问题分成多个相同或相似的子问题,直到子问题可以简单地直接求解,原问题的解即为子问题的解的合并。故选 D 项。

A. (‘1031’,‘曾华’,男,23)

B. (‘1031’,‘曾华’,NULL,23)

C. (NULL,‘曾华’,‘男’,23)

D. (‘1031’,NULL,‘男’,23)

解析:解析:本题主要考查数据库的 SQL 语句。即向表中添加数据以及数据与类型的一致性。故选 B 项。

A. 实体完整性约束

B. 参照完整性约束

C. 用户自定义完整性约束

D. 关键字完整性约束

解析:解析:关系的约束条件也称为关系的数据完整性规则。它是对关系的一些限制和规定。它包括实体完整性、参照完整性和用户定义完整性。实体完整性:这条规定的现实意义是,关系模型对应的是现实世界的数据实体,而关键字是实体唯一性的表现,没有关键字就没有实体,所有关键字不能是空值。这是实体存在的最基本的前提,所以称之为实体完整性。参照完整性:参照完整性规则也可称为引用完整性规则。这条规则是对关系外部关键字的规定,要求外部关键字的取值必须是客观存在的,即不允许在一个关系中引用另一个关系不存在的元组。用户定义完整性:由用户根据实际情况,对数据库中数据的内容所作的规定称为用户定义的完整性规则。通过这些限制数据库中接受符合完整性约束条件的数据值,不接受违反约束条件的数据,从而保证数据库的数据合理可靠。故选 C 项。

A. 3

B. 5

C. 7

D. 9

解析:解析:画二叉树理解。故选 BCD 项。

A. VLOOKUP

B. RANK

C. COUNT

D. SUM

解析:解析:VLOOKUP 函数是 Excel 中的一个纵向查找函数,它与 LOOKUP 函数和

HLOOKUP 函数属于一类函数,在工作中都有广泛应用,例如可以用来核对数据,多个

表格之间快速导入数据等函数功能。rank() 函数返回结果集分区内指定字段的值的排名,

指定字段的值的排名是相关行之前的排名加一。故选 A 项。

A. 瀑布模型

B. V 模型.

C. 原型模型

D. 增量模型

解析:解析:瀑布模型:将软件生命周期划分为制订计划、需求分析、软件设计、程序编写、软件测试和运行维护等 6 个基本活动,并且规定了它们自上而下、相互衔接的固定次序,如同瀑布流水,逐级下落。原型模型:第一步是建造一个快速原型,实现客户或未来的用户与系统的交互,用户或客户对原型进行评价,进一步细化待开发软件的需求。通过逐步调整原型使其满足客户的要求,开发人员可以确定客户的真正需求是什么。第二步则在第一步的基础上开发客户满意的软件产品。V 模型:大体可以划分为下面几个不同的阶段步骤,即需求分析、概要设计、详细设计、编码、单元测试、集成测试、系统测试、验收测试。增量模型:软件被作为一系列的增量构件来设计、实现、集成和测试,每一个构件是由多种相互作用的模块所形成的提供特定功能的代码片段构成。相比较,原型模型更强调对软件需求的细化和捕获。故选 C 项。

A. 必须改变它的 IP 地址和 MAC 地址

B. 必须改变它的 IP 地址,但不需改动 MAC 地址

C. 必须改变它的 MAC 地址,但不需改动 IP 地址

D. MAC 地址、IP 地址都不需要改动

解析:解析:当一台主机从一个网络迁移到另一个网络时,因网络路径发生改变,IP 地址必然需要发生改变;MAC 地址是网络设备固有的物理地址,不会改变。故选 B 项。

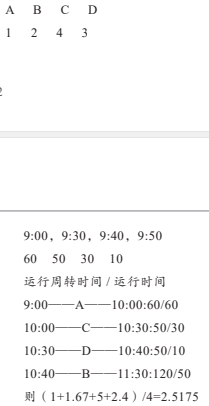

A. 2.52

B. 3

C. 3.62

D. 3.98

解析:解析:带权周转时间(W)=T(周转时间也就是等待时间加服务时间)/Ts(服务时间)平均带权周转时间 = 带权周转时间 / 进程数。 故选 A 项。

故选 A 项。

A. IP 与 MAC 绑定

B. 安装杀毒软件

C. 非法外联监控

D. 补丁分发

解析:解析:本题考查的是应对信息安全主要威胁的终端措施。主要有终端用户合法性检查,防止终端感染病毒、防止系统或软件的漏洞等。A 项正确,IP 与 MAC 绑定,验证终端用户身份,检查用户合法性。B 项正确,防止终端感染病毒、造成内网病毒泛滥,需要安装杀毒软件。C 项正确,非法外联监控是指通过系统阻止非法用户终端连接网络,保证内网安全。D 项正确,防止系统或软件的漏洞进行补丁分发。故选 ABCD 项。

A. 输入设备

B. 存储设备

C. 输出设备

D. 计算设备

解析:解析:输入设备是用来向计算机输入命令、程序、数据、文本、图形、图像、音频和视频等信息的。故选 A 项。