A、 SA

B、 SD

C、 SC

D、 CASE

答案:D

解析:解析:计算机辅助软件工程简称为 CASE。其作用是为软件开发提供一个集成的、能够大量减少开发工作量的软件开发工具。故选 D 项。

A、 SA

B、 SD

C、 SC

D、 CASE

答案:D

解析:解析:计算机辅助软件工程简称为 CASE。其作用是为软件开发提供一个集成的、能够大量减少开发工作量的软件开发工具。故选 D 项。

A. 有上邻空闲区,也有下邻空闲区

B. 有下邻空闲区,但无上邻空闲区

C. 有上邻空闲区,但无下邻空闲区

D. 无上邻空闲区,也无下邻空闲区

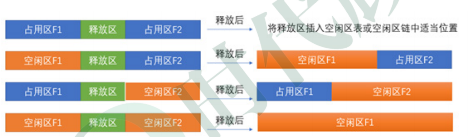

解析:解析:如下图所示: 故选 A 项。

故选 A 项。

A. IP 与 MAC 绑定

B. 安装杀毒软件

C. 非法外联监控

D. 补丁分发

解析:解析:本题考查的是应对信息安全主要威胁的终端措施。主要有终端用户合法性检查,防止终端感染病毒、防止系统或软件的漏洞等。A 项正确,IP 与 MAC 绑定,验证终端用户身份,检查用户合法性。B 项正确,防止终端感染病毒、造成内网病毒泛滥,需要安装杀毒软件。C 项正确,非法外联监控是指通过系统阻止非法用户终端连接网络,保证内网安全。D 项正确,防止系统或软件的漏洞进行补丁分发。故选 ABCD 项。

A. 最早进入内存的页先淘汰

B. 近期最长时间以来没被访问的页先淘汰

C. 近期被访问次数最少的页先淘汰

D. 以后再也不用的页先淘汰

解析:解析:LRU 选择在最近一段时间内最久不用的页予以淘汰。故选 B 项。

A. 关联分析

B. 分类分析

C. 时间序列分析

D. 回归分析

解析:解析:常见的数据挖掘任务包括分类、估计、预测、相关性分组或关联规则、聚类和描述、可视化以及复杂数据类型挖掘(Text、Web、图形图像、视频和音频等)等。分类分析首先从数据中选出已经分好类的训练集,在该训练集上运用数据挖掘分类的技术,建立分类模型,对于没有分类的数据进行分类。该需求要求根据购书记录将用户映射到倾向于喜欢某种书的顾客特性中,而分类挖掘模型能把数据库中的数据项映射到给定类别的某一个中。故选 B 项。

A. 出现活锁现象

B. 出现死锁现象

C. 事务执行成功

D. 事务执行失败

解析:解析:活锁是指当事务 T1 封锁了数据 R,事务 T2 请求封锁数据 R,于是 T2 等待;接着 T3 也请求封锁 R,当 T1 释放 R 上的封锁后,系统首先批准了 T3 的请求,于是 T2仍等待;然后 T4 又请求封锁 R……,T2 可能永远等待。死锁是指两个以上的事务分别请求封锁对方已经封锁的数据,导致长期等待而无法继续运行下去的现象。故选 B 项。

A. 一般字符与特殊字符

B. 数值字符与文本字符

C. 直接字符与转义字符

D. 基础字符与扩展字符

解析:解析:通常由用户用高级语言编写程序(称为源程序),然后将它和数据一起送入计算机内,再由计算机将其翻译成机器能识别的机器语言程序(称为目标程序),机器自动运行该机器语言程序。故选 D 项。

A. 文件传输

B. 远程登录

C. 万维网

D. 电子邮件

解析:解析:电子邮件是最简单、快捷的通信方式。故选 D 项。

A. 在实时系统中并发运行多个程序

B. 在分布系统中同一时刻运行多个程序

C. 在一台处理机上同一时刻运行多个程序

D. 在一台处理机上并发运行多个程序

解析:解析:多道程序设计技术能并发处理多个具有独立功能的程序,从而增强系统的处理能力和提高机器的利用率。故选 D 项。

A. 路径识别

B. 硬件识别

C. 行为生物识别

D. 身份关系识别

解析:解析:移动支付领域,在静态身体特征的安全基础上,可通过行为生物识别实现进一步的验证。故选 C 项。

A. 由制造木马、传播木马、盗窃账户信息、第三方平台销赃形成了网上黑色产业链

B. 黑色产业链上的每一环都使用肉鸡倒卖作为其牟利方式

C. 黑色产业链中制作的病毒都无法避免被杀毒软件查杀掉

D. 黑色产业链一般都是个人行为

解析:解析:木马已经形成制作、木马播种、流量交易、虚拟财产套现等诸多环节,俨然形成了一个完整的产业链条称之为黑色产业链。故选 A 项。