A、 高内聚高耦合

B、 高内聚低耦合

C、 低内聚高耦合

D、 低内聚低耦合

答案:B

解析:解析:高内聚强调功能实现尽量在模块内部完成;低耦合则是尽量降低模块之间的联系,减少彼此之间的相互影响。这二者的结合是面向过程编程和系统设计的重要特点。故选 B 项。

A、 高内聚高耦合

B、 高内聚低耦合

C、 低内聚高耦合

D、 低内聚低耦合

答案:B

解析:解析:高内聚强调功能实现尽量在模块内部完成;低耦合则是尽量降低模块之间的联系,减少彼此之间的相互影响。这二者的结合是面向过程编程和系统设计的重要特点。故选 B 项。

A. 物理转储

B. 逻辑转储.

C. 全量转储

D. 增量转储

解析:解析:文件保护措施之一是定时转储,按转储内容可分为增量转储和全量转储,增量转储是指备份自上一次转储以来更改过的文件。按照转储方式可分为物理转储和逻辑转储。故选 D 项。

A. 查看当前 TCP/2P 配置信息

B. 显示连接及状态信息18

C. 测试达到目的主机的连通性

D. 查看当前使用 DYS 服务器

解析:解析:ping 命令的目的就是测试本机到目的主机的连通性。故选 C 项。

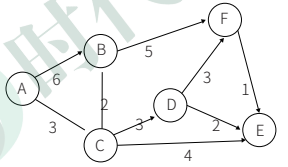

A. 8

B. 9

C. 10

D. 11

解析:解析:算法执行时所需要的存储空间,包括算法程序所占的空间、输入的初始数据所占的存储空间以及算法执行过程中所需要的额外空间(包括算法程序执行过程的工作单元以及某种数据结构所需要的附加存储空间),这些存储空间共称为算法的空间复杂度。故选 A 项。

A. 内网、外网和 DM

B. 外网、内网和 DMZ.

C. DMZ、内网和外网

D. 内网、DMZ 和外网

解析:解析:DMZ 是为了解决安装防火墙后外部网络不能访问内部网络服务器而设立的一个非安全系统与安全系统之间的缓冲区,位于企业内部网络和外部网络之间的小网络区域内。故选 D 项。

A. 保持申请(进程在占有部分资源后还可以申请新的资源,且在申请新资源时不释放它已经占有的资源)

B. 不可剥夺(资源申请者不能强行从资源占有者手中夺取资源)

C. 循环等待(存在一个进程等待序列 {P1,P2,…Pn},其中 P1 等待 P2 占有的某一资源,P2 等待 P3 占有的某一资源,……,Pn 等待 P1 占有的某一资源)

D. 资源独占(一个资源在同一时刻只能被分配给一个进程)

解析:解析:产生死锁的必要条件包括:互斥:都为独占性资源,一方占用就不释放;不可抢占:不能由申请方强夺;占有且申请:至少占有一个资源,又申请新资源;循环等待条件:存在进程等待序列 {p1,p2,…,pn} 循环等待。

A. 多重安全网关

B. 防火墙

C. VLAN 隔离

D. 物理隔离

解析:解析:常识。网关、防火墙、VLAN、物理隔离都可以实现网络隔离。故选 ABCD 项。

A. 排它锁

B. 意图锁

C. 模式锁

D. 共享锁

解析:解析:并发控制的主要技术是封锁,基本的封锁类型有排它锁和共享锁。故选AD 项。

A. SMTP 协议

B. SDH/SONET 协议

C. OSI/RM 协议

D. TCP/IP 协议

解析:解析:TCP/IP 协议是目前 Internet 中使用最为广泛的协议 , 也是事实上的“国际标准”。故选 D 项。

A. 1024

B. 254

C. 16

D. 48

解析:解析:没有经过子网划分的传统 C 类网络,有 8 位主机号,即可以安装 28 =256 台主机,去掉八位二进制为全 0/ 全 1 的情况,可以安装 254 台主机。故选 B 项。

A. 处理器管理

B. 存储管理

C. 文件管理

D. 设备管理

解析:解析:文件管理中的目录管理实现文件的“按名存取”。故选 C 项。