A、 9.1.1.1

B、 6.1.3.1

C、 7.1.2.1

D、 8.2.2.1

答案:AB

解析:解析:根据通配符可知:匹配的IP地址的第2个字节必须为1,第三个字节的最后1个bit必须为1,所以选择“9.1.1.1”、“6.1.3.1”。

A、 9.1.1.1

B、 6.1.3.1

C、 7.1.2.1

D、 8.2.2.1

答案:AB

解析:解析:根据通配符可知:匹配的IP地址的第2个字节必须为1,第三个字节的最后1个bit必须为1,所以选择“9.1.1.1”、“6.1.3.1”。

A. 报文与ACL匹配后,只会产生两种结果:“匹配”和“不匹配”

B. 当ACL的匹配顺序为config模式时,它按照序列号从大到小的顺序依次匹配

C. 当报文与ACL进行匹配动作时,如果报文命中了rule,且ACL动作是“permit”则匹配的结果为“匹配”,当报文命中rule,且ACL动作是deny”,则返回的结果为“不匹配”

D. 如果ACL存在但是ACL内部不存在规则时,会直接返回结果为“不匹配”

解析:解析:ACL匹配后只会产生两种结果“允许”和“拒绝”。Config模式时,按照从小到大依次匹配。不论匹配动作是“permit”还是“deny”都称为“匹配”。所以选择“如果ACL存在但是ACL内部不存在规则时”,会直接返回结果为“不匹配”。

A. 作用端口

B. 端口号

C. 动作

D. 序号

E. IP网段与掩码

F. 协议号

解析:解析:一条前缀列表必须包括序号、动作、ip和掩码。

A. PPTP VPN

B. L2TP VPN

C. GRE VPN

D. MPLS VPN

E. IPsec VPN

解析:解析:应用层:SSL vpn。网络层:IPSEC vpn 、GRE vpn。数据链路层:L2TP vpn、PPTP vpn。所以选择“PPTP VPN”、“L2TP VPN”。

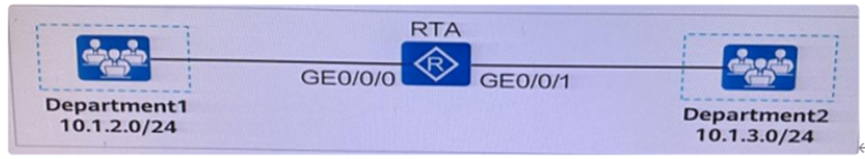

A. 配置ACL 3000拒绝源为10.1.2.0/24目的为10.1.3.0/24的流量,在GE0/0/0调用inbound方向的traffic-filter调用ACL 3000

B. 配置ACL 3000拒绝源为10.1.3.0/24目的为10.1.2.0/2的流量,在 GE0/0/1调用inbound方向的traffic-filter调用ACL 3000

C. 配置ACL 3000拒绝源为10.1.3.0/24目的为10.1.2.0/24的流量,在GE0/0/0调用outbound方向的trafric-filter调用ACL 3000

D. 配置ACL 3000拒绝源为10.1.2.0/24目的为10.1.3.0/24的流量, 在 GE0/0/1调用outbound方向的 traffic-filter调用ACL 3000

解析:解析:需要跟随数据报文的传递方向,确定traffic-filter的调用方向。拒绝接收报文用inbound,拒绝发送报文用outbound。题目中各选项的部署方式都是正确的。

A. Alert

B. Emergency

C. Error

D. Informational

E. Monitoring

F. Event

解析:解析:8个级别分别为: 0 – emergency 1 – alert 2 – critical 3 – error 4 – warning 5 – notice 6 – information 7 – debug ,排除monitoring和event。所以排除选项“Monitoring”、“Event”,其他选项是正确的。

A. Trust的安全级别是85

B. Untrust的安全级别是50

C. 从Trust区域访问Untrust区域方向为inboud方向

D. 从Trust区域访问Untrust区域方向为outboud方向

解析:解析:Untrust的安全级别是5;从Trust区域访问Untrust区域方向为outboud方向,所以正确选项为“Trust的安全级别是85”、“从Trust区域访问Untrust区域方向为outboud方向”。

A. 源MAC地址

B. 目的IP地址

C. 安全协议号

D. 网络层头部的头部校验和

E. SPI(Security Parameter Index)

F. 源IP地址

解析:解析:IPsec SA由一个三元组来唯一标识,这个三元组包括安全参数索引(Security Parameter Index,SPI)、目的IP地址和安全协议(AH或ESP)。

A. 包过滤防火墙会在检查单个报文之后连带检查其上下文是否统一以确认单个报文流状态

B. 设计简单,易于实现,成本低廉

C. 包过滤防火墙使用静态ACL难以适应动态的安全需求

D. 包过滤防火墙主要针对数据包的源目IP地址、MAC地址以及报文传递方向来进行检查

E. 攻击者不易通过假冒地址以绕过防火墙安全策略检查

解析:解析:确定报文流状态的是状态检测防火墙,不是包过滤防火墙。包过滤防火墙不针对MAC地址检查。

A. Preferred-Value

B. Origin

C. ASPath

D. MED

E. Community

解析:解析:公认强制属性:AS-path,next-hop,origin。公认自由属性: local preference。可选非传递属性:MED 。

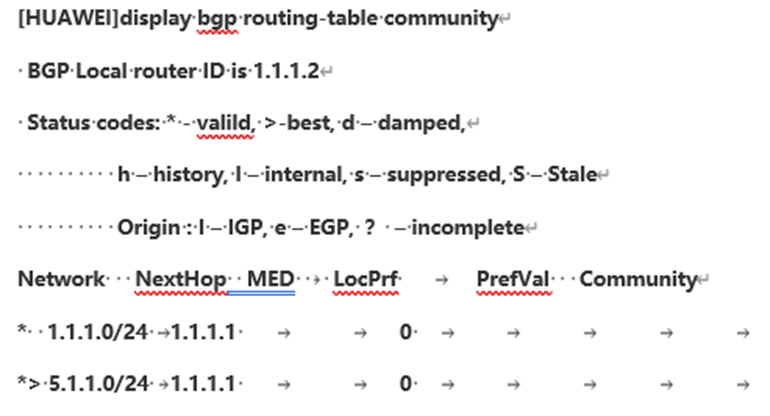

A. 该路由到达目标网络6.1.1.0/24的MED值为50

B. 该路由到达目标网络1.1.1.0/24的下一跳是1.1.1.1.并且该路由是最优的

C. 该路由到达目标网络1.1.1.0/24的MED值是100

D. 该路由到达目标网络5.1.1.0/24的下一跳是1.1.1.1,并且该路由是最优的

解析:解析:>表示路由是最好的,next-hop表示的是下一跳IP地址,MED默认都是0。