A、 Alert

B、 Emergency

C、 Error

D、 Informational

E、 Monitoring

F、 Event

答案:ABCD

解析:解析:8个级别分别为: 0 – emergency 1 – alert 2 – critical 3 – error 4 – warning 5 – notice 6 – information 7 – debug ,排除monitoring和event。所以排除选项“Monitoring”、“Event”,其他选项是正确的。

A、 Alert

B、 Emergency

C、 Error

D、 Informational

E、 Monitoring

F、 Event

答案:ABCD

解析:解析:8个级别分别为: 0 – emergency 1 – alert 2 – critical 3 – error 4 – warning 5 – notice 6 – information 7 – debug ,排除monitoring和event。所以排除选项“Monitoring”、“Event”,其他选项是正确的。

A. Trust的安全级别是85

B. Untrust的安全级别是50

C. 从Trust区域访问Untrust区域方向为inboud方向

D. 从Trust区域访问Untrust区域方向为outboud方向

解析:解析:Untrust的安全级别是5;从Trust区域访问Untrust区域方向为outboud方向,所以正确选项为“Trust的安全级别是85”、“从Trust区域访问Untrust区域方向为outboud方向”。

A. 源MAC地址

B. 目的IP地址

C. 安全协议号

D. 网络层头部的头部校验和

E. SPI(Security Parameter Index)

F. 源IP地址

解析:解析:IPsec SA由一个三元组来唯一标识,这个三元组包括安全参数索引(Security Parameter Index,SPI)、目的IP地址和安全协议(AH或ESP)。

A. 包过滤防火墙会在检查单个报文之后连带检查其上下文是否统一以确认单个报文流状态

B. 设计简单,易于实现,成本低廉

C. 包过滤防火墙使用静态ACL难以适应动态的安全需求

D. 包过滤防火墙主要针对数据包的源目IP地址、MAC地址以及报文传递方向来进行检查

E. 攻击者不易通过假冒地址以绕过防火墙安全策略检查

解析:解析:确定报文流状态的是状态检测防火墙,不是包过滤防火墙。包过滤防火墙不针对MAC地址检查。

A. Preferred-Value

B. Origin

C. ASPath

D. MED

E. Community

解析:解析:公认强制属性:AS-path,next-hop,origin。公认自由属性: local preference。可选非传递属性:MED 。

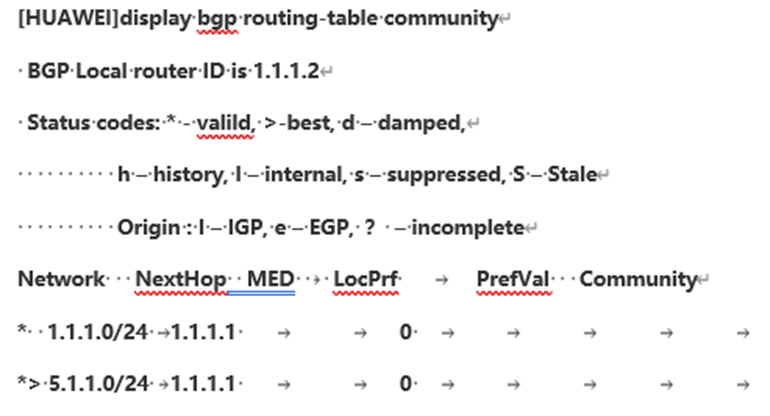

A. 该路由到达目标网络6.1.1.0/24的MED值为50

B. 该路由到达目标网络1.1.1.0/24的下一跳是1.1.1.1.并且该路由是最优的

C. 该路由到达目标网络1.1.1.0/24的MED值是100

D. 该路由到达目标网络5.1.1.0/24的下一跳是1.1.1.1,并且该路由是最优的

解析:解析:>表示路由是最好的,next-hop表示的是下一跳IP地址,MED默认都是0。

解析:解析:Traffic-filter -> 策略路由Route-policy -> 路由策略Traffic-policy -> 策略路由Policy-based-route -> 策略路由Filter-policy -> 路由策略。

A. 正确

B. 错误

解析:解析:filter-policy 是过滤路由的,不是过滤LSA的。

A. 正确

B. 错误

解析:解析:STA获取一个IPv4或者一个IPv6地址,则认为STA获取地址成功。

A. 如果当前DR故障,当前BDR自动成为新的DR,网络中重新选举BDR

B. 当OSPF网络中有新的具有更大DR Priority路由器加入时,则该新的路由器会抢占原来的 DR

C. DR Priority值大的,优先选举为DR

D. DR Priority一样时,Router ID大者优先选举为DR

解析:解析:DR不可抢占,除非网段内的所有OSPF设备重启或者OSPF进程重启。所以选项“当OSPF网络中有新的具有更大DR Priority路由器加入时,则该新的路由器会抢占原来的 DR”的描述是错误的。

A. 正确

B. 错误

解析:解析:由于在一个VRRP组中,多个路由器需要作为一台虚拟路由器对外提供服务。因此,虚拟路由器回应ARP请求时,使用虚拟路由器的虚拟MAC地址,所以题目中的描述是错误的。