A、 投影

B、 选择

C、 自然连接

D、 并

答案:B

解析:解析:从关系中找出满足给定条件的元组的操作称为选择。本题中,关系S为关系R中的部分元组,故为选择运算。本题答案为B选项。

A、 投影

B、 选择

C、 自然连接

D、 并

答案:B

解析:解析:从关系中找出满足给定条件的元组的操作称为选择。本题中,关系S为关系R中的部分元组,故为选择运算。本题答案为B选项。

A. (a,a,2,4)

B. (e,e,6,1)

C. (c.c,11,4)

D. (a,a,2,4)和(e,e,6,1)

解析:解析:选择运算是在二维表中选出符合逻辑条件的行,形成新的关系的过程。设关系的逻辑条件为F,则关系R满足F的选择运算可写成σF(R)。本题中条件为"A=B?C>4?D>3”(为并且的意思),只有(c,c,11,4)满足。本题答案为C选项。

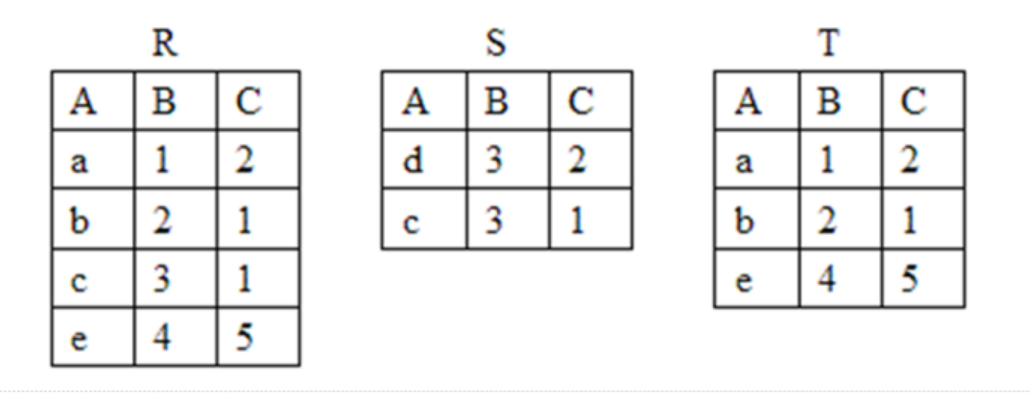

A. 交

B. 并

C. 差

D. 选择

解析:解析:本题中,关系T中的元组是关系R中有而关系S中没有的元组的集合,即从关系R中去掉与关系S中相同的元组后得到关系T,故为差运算。本题答案为C选项。

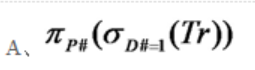

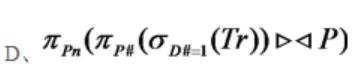

A.

B.

C.

D.

解析:解析:检索医生编号为1是选择行,用c操作﹔检索患者姓名是选择列(投影),用操作,则在表达式中应同时存在π和σ,B、C两项错误。A选项最后进行的投影运算检索的是患者编号,不符合题意。本题答案为D选项。

A. S#→Sd

B. S#→Sd,Sd→Dc

C. S#→Sd,(S#,C#)→G

D. C#→P#,(S#,C#)→G

解析:解析:在关系模式中,如果Y→X,X→A,且X不决定Y和A不属于X,那么Y→A是传递依赖。在关系模式S中,S#→Sd,Sd→Dc,且S6不决定S#,De不属于Sd,,S#→Dc是传递依赖。本题答案为B选项。

A. 1NF

B. 2NF

C. 3NF

D. BCNF

解析:解析:【解析】满足最低要求的叫第一范式,简称1NF。在满足第一范式的基础上,进一步满足更多要求规范则是第二范式。然后在满足第二范式的基础上,还可再满足第三范式,以此类推。

A. 数据库定义

B. 数据库的建立和维护

C. 数据库访问

D. 数据库和网络中其他系统的通信

解析:解析:数据库管理系统的主要功能包括:①数据模式定义﹔②数据存取的物理构建;③数据操纵﹔④数据完整性、安全性的定义与检查﹔⑤数据库的并发控制与故障恢复;⑥数据的服务。本题答案为D选项。

A. 在需求分析阶段建立数据字典

B. 在概念设计阶段建立数据字典

C. 在逻辑设计阶段建立数据字典

D. 在物理设计阶段建立数据字典

解析:解析:需求分析的方法主要有结构化分析方法和面向对象分析方法。结构化分析方法采用自顶向下,逐步分解的方式分析系统,常用工具是数据流图和哟据字典。本题答案为A选项。

A. 数据操作复杂的问题

B. 查询速度低的问题

C. 插入、删除异常及数据冗余问题

D. 数据安全性和完整性保障的问题

解析:解析:关系模式进行规范化的目的是使关系结构更加合理,消除存储异常,使数据冗余尽量小,便于插入、删除和更新等操作。本题答案为C选项。

A. 1NF

B. 2NF

C. 3NF

D. BCNF

解析:解析:【解析】在关系模式SC中,主键为复合主键(S#.C#),有S#→Sn,存在非主属性Sn对主键的部分依赖

,不满足第二范式( 2NF),则该关系最高的是第一范式

( 1NF)。本题答案为A选项。

A. 所属学院

B. 班级号

C. 总,人数

D. 班级学生

解析:解析:对于关系模式,若其中的每个属性都已经不能再分为简单项,则它属于第一范式。本题中,在关系模式“班级"中,属性“班级学生”火可以分为学生学号和学生姓名”等,因此不满足第一范式。本题答案为D选项。