821.网络内容过滤技术采取适当的技术措施,对互联网不良信息进行过滤。以下哪些选项是企业网络部署内容过滤技术的原因?

A. 销售部与客户沟通较多,需要能够访问很多外网资源以及下载很多资料,但是具体访问的内容种类需要进行管控。

B. 网络上充斥着各种垃圾邮件、病毒等,需要进行管控。

C. 由于研发都会涉及到很多机密的资料,访问外网、收发邮件、上传下载文件等行为需要进行管控。

D. 员工在工作时间随意地访问与工作无关的网站,严重影响了工作效率。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-e1c8-c039-62ee46700007.html

点击查看答案

1137.常见的攻击诱导技术包括:诱饵投放、流量转发、虚拟IP等

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-5870-c039-62ee46700003.html

点击查看答案

371.以下对于IPS的描述,错误的是哪项?

A. IPS可以进行内容安全过滤

B. IPS可以和防火墙联动

C. IPS可以抵御APT攻击

D. IPS可以抵御单包攻击

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-bf70-c039-62ee46700001.html

点击查看答案

708.以下哪些选项可以保证云端数据的安全传输

A. 数字签名

B. 信息摘要

C. 数据加密

D. 数据备份

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-dde0-c039-62ee46700007.html

点击查看答案

397.渗透测试分为白盒测试和()测试

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f0e8-c039-62ee46700012.html

点击查看答案

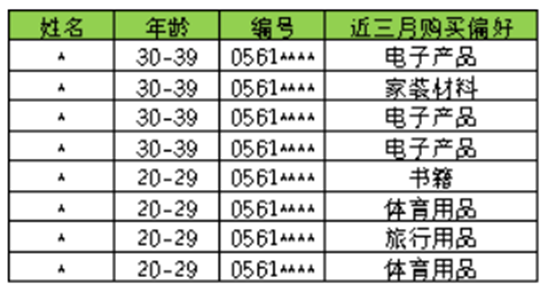

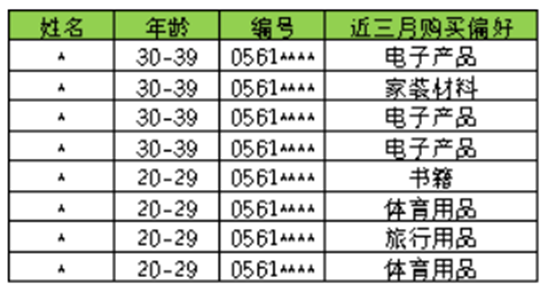

109.图一为原始数据表格,图二为进行K-匿名化技术处理后的数据,该项处理的K值为多少?

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-afd0-c039-62ee4670001f.html

点击查看答案

978.UMA设备只能对用户的字符命令操作进行记录,而无法记录图形终端的操作。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-5488-c039-62ee46700004.html

点击查看答案

1353.以下哪一选项是开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报?

A. Metasploit

B. Nmap

C. Tracert

D. Burp Suite

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-deb0-c039-62ee46700013.html

点击查看答案

226.以下哪项不是数据中心部署防火墙的作用?

A. 隔离不同VDC的流量

B. 隔离VPC内不同主机的流量

C. 防护VDC南北向流量

D. 隔离VDC内不同VPC的流量

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-b7a0-c039-62ee4670000d.html

点击查看答案

239.以下关于APT攻击特点的描述,错误的是哪一项?

A. 常使用0-day漏洞进行攻击

B. 攻击目标明确

C. 外联通道通常加密,不易检测

D. 遵守网络攻击链流程

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-b7a0-c039-62ee46700013.html

点击查看答案