764.DDoS的表现形式主要有两种,一种为流量攻击,另一种为资源耗尽攻击。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-4cb8-c039-62ee46700013.html

点击查看答案

216.沙箱和防火墙联动防范病毒,当未知病毒文件第一次被沙箱检测时,防火墙不能及时阻断该文件的传输

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-4100-c039-62ee4670000b.html

点击查看答案

740.校园网有多条不同ISP链路,并且部署了DNS服务器提供域名解析服务,为使不同ISP的用户访问学校网站时,可以解析到属于自己ISP的地址,提高访问质量,可以使用防火墙的以下哪一项功能?

A. ISP选路

B. 智能DNS

C. DNS透明代理

D. DNS过滤

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-cb28-c039-62ee4670000c.html

点击查看答案

86.以下方式中,属于逻辑/技术性访问控制的是哪些项?

A. 访问控制列表

B. 摄像头

C. 加密

D. 雇佣准则

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-ca58-c039-62ee46700008.html

点击查看答案

293.为了应对流量型网络攻击,以下哪些设备可部署在网络边界以实现防护?()

A. 数据库审计

B. Anti DDoS

C. 堡垒机

D. 防火墙

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-d228-c039-62ee4670000a.html

点击查看答案

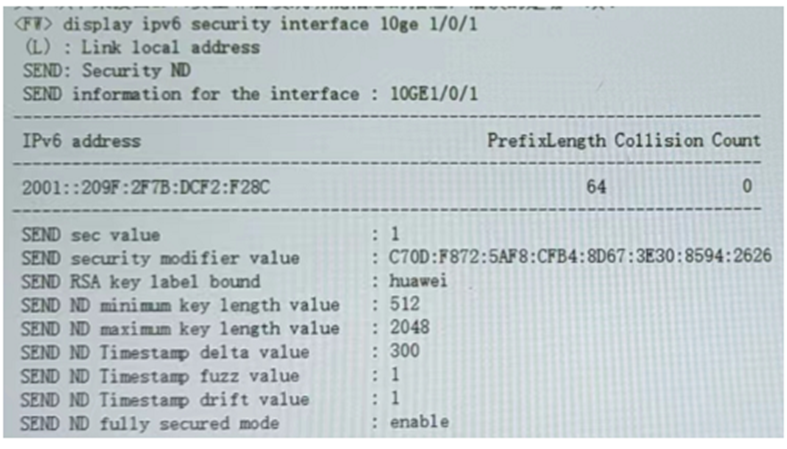

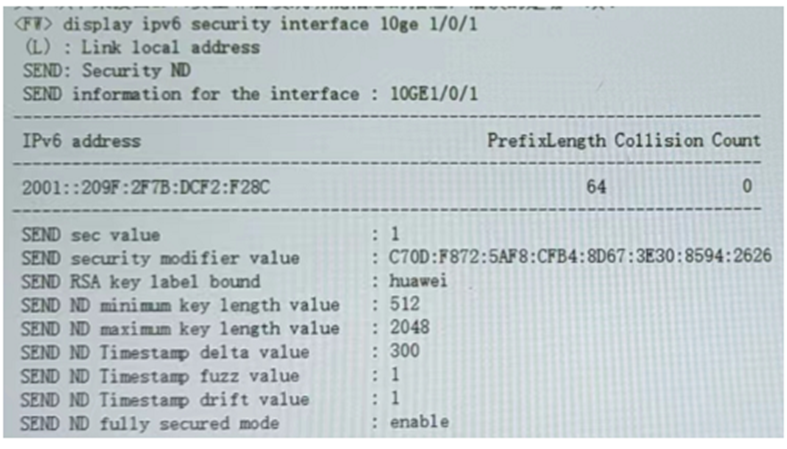

1364.关于以下某接口IPv6安全邻居发现功能信息的描述,错误的是哪一项?

A. 该接口可以接受的密钥长度的最小值为512

B. 该接口可以接受的密钥长度的最大值为2048

C. 该接口未使能严格安全模式

D. CGA地址的安全级别为1

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-deb0-c039-62ee46700016.html

点击查看答案

286.XSS漏洞是通过发送不合法的数据库命令形成的注入漏洞

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-4100-c039-62ee46700018.html

点击查看答案

433.钓鱼攻击是指利用漏洞对web应用发起的以获取非授权访问、用户数据、应用控制权甚至主机控制权的网络攻击。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-44e8-c039-62ee46700006.html

点击查看答案

1046.以下关于USG防火墙NAT策略匹配顺序的描述,正确的是哪些项

A. 双向NAT策略的匹配顺序在目的NAT策略之前

B. 源NAT策略可以调整到双向NAT策略和目的NAT策略之前

C. 双向NAT策略的匹配顺序在源NAT策略之前

D. 目的NAT策略的匹配顺序在源NAT策略之前

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-e5b0-c039-62ee4670000e.html

点击查看答案

810.风险评估中的威胁评估主要从保密性、完整性和可用性三方面进行影响分析。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-4cb8-c039-62ee46700026.html

点击查看答案