1233.构造错误的查询语句,从数据库中的错误提示中获取关键信息,是SQL注入常用的手段。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-5870-c039-62ee46700021.html

点击查看答案

543.移动办公安全解决方案的整体系统架构分为五层,即网络层、()、安全平台层、终端管理层和移动应用平台层。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f0e8-c039-62ee46700025.html

点击查看答案

770.以下哪些选项的密码体制无法保证绝对安全性?

A. 代换密码

B. 置换密码

C. 移位密码

D. 一次一密

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-dde0-c039-62ee46700020.html

点击查看答案

345.以下关于防火墙的应用行为控制配置内容的描述中,错误的是哪一项?

A. IM行为控制能够对QQ的聊天内容进行控制,包括文字、图片、文件等内容。

B. FTP文件册除是指册除FTP服务器上的文件。

C. 创建或修改安全配置文件后,配置内容不会立即生效,需要执行engine configuration commit配置提交命令来激活配置。

D. 通过命令display profile type app-control name default可以查看到缺省配置文件中的配置信息。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-bb88-c039-62ee46700016.html

点击查看答案

500.进行免认证的用户只能使用特定的IP/MAC地址来访问网络资源。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-44e8-c039-62ee4670001e.html

点击查看答案

404.网络设备的AAA功能不包括下列哪一项?

A. Authorization

B. Accounting

C. Accessing

D. Authentication

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-bf70-c039-62ee46700015.html

点击查看答案

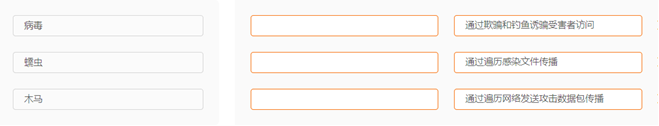

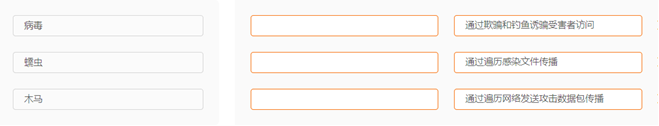

343.请对下列不同恶意代码的传播方式进行正确比配

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f0e8-c039-62ee46700005.html

点击查看答案

1089.CC攻击是攻击者借助代理服务器生成指向受害主机的合法请求,实现DDo和伪装攻击。关于CC攻击的攻击链的工作过程排序,以下哪一项是正确的?

A. 引诱用户->渗透阶段->建立CC通道->安装后门->横向移动->数据泄漏

B. 引诱用户->渗透阶段->安装后门->建立CC通道->横向移动->数据泄漏

C. 引诱用户->安装后门->渗透阶段->建立CC通道->横向移动->数据泄漏

D. 引诱用户->渗透阶段->安装后门->横向移动->建立CC通道->数据泄漏

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-d6e0-c039-62ee46700012.html

点击查看答案

168.在事件响应的阶段中,以下安全人员需要做的是哪项?

A. 收集证据

B. 重建系统

C. 控制事件

D. 执行根本原因分析

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-b3b8-c039-62ee46700014.html

点击查看答案

567.审计策略的每个要素可灵活配置,方便用户的分级、分类审计和响应,那么审计策略包括多少要素?

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-c358-c039-62ee4670001a.html

点击查看答案