618.利用日志记录来帮助发现非法操作、非法登录用户等异常情况。系统对于重要业务的操作需要记录日志。那么日志的特点有以下哪些项?

A. 日志信息不容易被篡改

B. 日志格式具有多样性

C. 日志分析和获取困难

D. 日志数据量大

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-d9f8-c039-62ee46700016.html

点击查看答案

759.以下哪些选项属于等保2.0的技术要求?

A. 安全计算环境

B. 安全运维管理

C. 安全通信网络

D. 安全区域边界

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-dde0-c039-62ee4670001e.html

点击查看答案

321.访问控制步骤包含以下哪几项?( )

A. 根据用户的身份授予其访问资源的权限。

B. 记录用户用了多长时间、花了多少钱、做了哪些操作。

C. 通过输入用户名、刷卡、出示令牌设备、说一段话等提供身份标识。

D. 通过与有效身份数据库中的一个或多个因素进行比对,来认证用户的身份。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-d228-c039-62ee46700010.html

点击查看答案

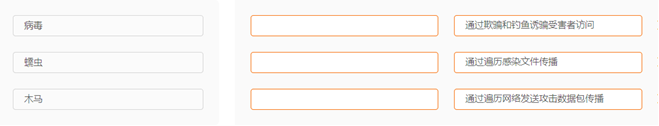

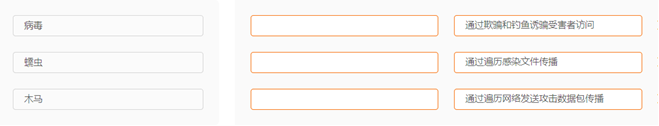

343.请对下列不同恶意代码的传播方式进行正确比配

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f0e8-c039-62ee46700005.html

点击查看答案

860.防火墙上用户分类主要分为三类,即接入用户、() 用户和管理员。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f4d0-c039-62ee46700025.html

点击查看答案

332.以下关于日志采集器集中式组网和分布式组网的描述,正确的是哪些选项?

A. 集中式组网时,建议日志量不要超过一台日志采集器的处理能力,如果现网的日志量超过了一台日志采集器的处理能力,应该考虑使用分布式部署。

B. 分布式组网方案适用于性能要求高或者日志源分布分散的网络环境。

C. 在集中式组网部署中,如果日志源部署在广域网,会导致大量的日志信息占用广域网的带宽,而分布式組网在每个区域部署一 台日志采集可以避免这种情况。

D. 集中式组网成本较高,而分布式组网成本较低。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-d228-c039-62ee46700017.html

点击查看答案

1345.华为身份接入安全框架包含以下哪些项?

A. 接入控制

B. 接入认证和授权

C. 用户计费

D. 账号管理

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-f168-c039-62ee46700005.html

点击查看答案

681.SAN ( ):是一种用高速(光纤)网络联接专业主机服务器的一种储存方式。关于SAN的特点,以下哪一选项的描述是错误的?

A. SAN应用在对网络速度要求高、对数据的可靠性和安全性要求高、对数据共享的性能要求高的应用环境

B. 由于SAN系统的价格较低,且可扩展性较好

C. SAN使用高速I/0联结方式,如SCSI,ESCON及 Fibre- Channels等

D. SAN适用于电信、银行的大数据量关键应用

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-c740-c039-62ee4670001a.html

点击查看答案

174.在客户授权许可的情况下,才能进行网络渗透测试,否则属于违法行为。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-4100-c039-62ee46700001.html

点击查看答案

728.由于数据备份所占有的重要地位,它已经成为计算机领域里相对独立的技术分支。以下哪一选项不属于数据备份技术?

A. LAN备份

B. LAN-Free备份

C. WAN备份

D. Sever-Less备份

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-cb28-c039-62ee46700008.html

点击查看答案