A、 云接入安全感知和基于应用的安全策略一起配置时,安全策略首先生效。

B、 业务感知功能会识别出流量的应用及行为。

C、 云接入安全感知依赖于业务感知功能及其特征库。

D、 云接入安全感知功能仅检测云应用行为。

答案:A

A、 云接入安全感知和基于应用的安全策略一起配置时,安全策略首先生效。

B、 业务感知功能会识别出流量的应用及行为。

C、 云接入安全感知依赖于业务感知功能及其特征库。

D、 云接入安全感知功能仅检测云应用行为。

答案:A

A. 安装杀毒软件

B. DDoS高防

C. 安全组

D. Web应用防护

A. RS报文

B. NS报文

C. NA报文

D. RA报文

A. 建立阶段

B. 实施和运行阶段

C. 保持和改进阶段

D. 监视和评审阶段

A. TRUE

B. FALSE

A. 可盗取用户帐号密码

B. 可在用户IE浏览器地址栏处安装搜索工具条

C. 对被感染设备进行远程控制

D. 可对磁盘文件进行加密

A. 发生问题时的认证日志

B. 问题未发生时正常的告警信息

C. 问题发生时的攻击日志或安全日志

D. 发生问题时的服务器操作日志

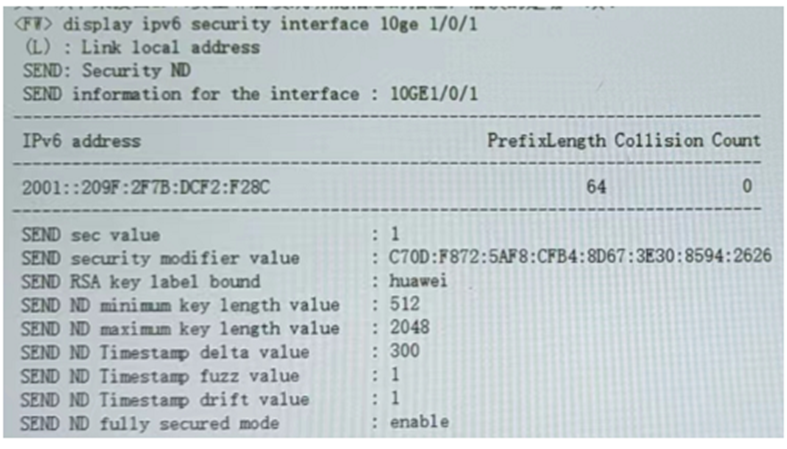

A. 该接口可以接受的密钥长度的最小值为512

B. 该接口可以接受的密钥长度的最大值为2048

C. 该接口未使能严格安全模式

D. CGA地址的安全级别为1

A. 对

B. 错

A. 所有的S交换机都支持ECA检测

B. 交换机提取的metadata信息上送给HiSec Insight分析

C. 交换机的不仅能提取metadata信息,还能进行威胁分析。

D. S交换机可以呈现ECA检测结果