154.沙箱无法跟下列哪个设备联动反病毒?

A. 防火墙

B. 交换机

C. 路由器

D. CIS

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-b3b8-c039-62ee4670000d.html

点击查看答案

733.当NIP部署在互联网边界时,一般部署于出口防火墙或路由器后端、透明接入网络。该部署场景主要关注以下哪些功能?

A. 入侵防

B. 应用控制

C. 内容过滤

D. 反病毒

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-dde0-c039-62ee46700012.html

点击查看答案

12.如果文件的属性与规则的匹配条件全部匹配,则文件成功匹配文件过滤配置文件的规则。如果其中有一个条件不匹配,则继续匹配下一条规则。以此类推,如果所有规则都不匹配,则FW会丢弃该文件。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-3d18-c039-62ee46700000.html

点击查看答案

722.爆发于2007年的OnlineGames的恶意代码,以下哪一选项是该恶意代码的作用?

A. 可在用户IE浏览器地址栏处安装搜索工具条

B. 可盗取用户帐号密码

C. 可对被感染设备进行远程控制

D. 可对磁盘文件进行加密

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-cb28-c039-62ee46700004.html

点击查看答案

1018.在USG防火墙上开启命中缺省安全策略的日志记录功能,需要配置以下哪一项的命令?

A. session logging

B. default policy logging

C. default session logging

D. policy logging

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-d2f8-c039-62ee4670001d.html

点击查看答案

792.以下哪些功能属于华为云安全服务的应用安全服务?

A. 数据脱敏

B. 中间件扫描

C. DDoS高防

D. Web扫描

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-e1c8-c039-62ee46700002.html

点击查看答案

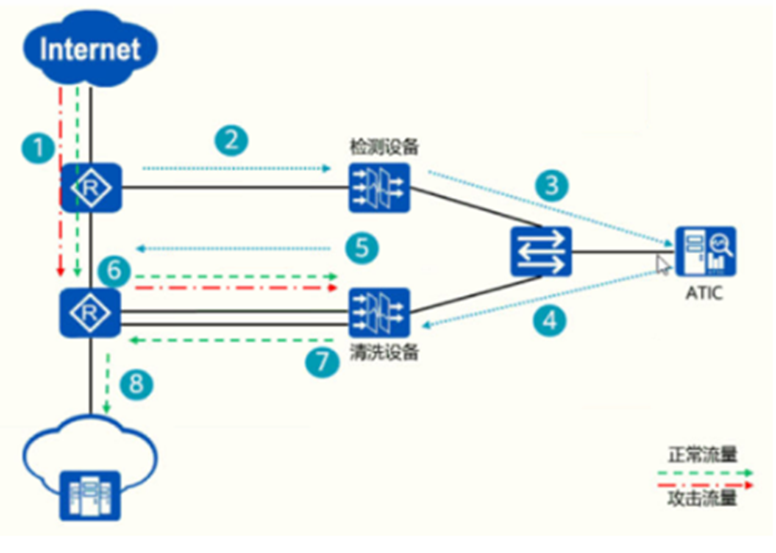

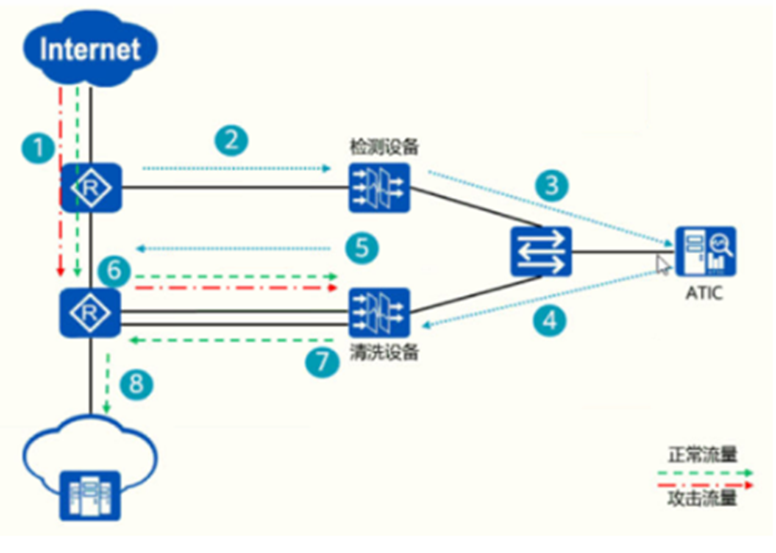

865.请对下图Anti-DDoS系统防御流程进行正确排序

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f4d0-c039-62ee4670002a.html

点击查看答案

420.根据基于沙箱的病毒文件检测的工作过程,请按照执行的先后顺序将左例工作步骤拖入右侧对应顺序编号的方框中。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f0e8-c039-62ee46700017.html

点击查看答案

16.以下关于网络诱捕技术的描述,错误的是哪几项?

A. 诱捕探针支持仿真业务。

B. 诱捕技术方案由诱捕器和诱捕探针两部分组成。

C. 诱捕探针即是蜜罐。

D. 诱捕探针负责识别网络中的扫描行为,并将流量引导至诱捕器。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-c670-c039-62ee46700006.html

点击查看答案

877.SYN扫描技术一般不会在目标主机上留下扫描痕迹,也不需要有root权限。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-50a0-c039-62ee4670000a.html

点击查看答案