333.下列哪些选项可以作为针对APT攻击的核心防御思路?

A. 全网部署持续检测

B. 在关键点上部署防御设备

C. 需要进行攻击回溯和调查

D. 切断攻击控制通道

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-d228-c039-62ee46700018.html

点击查看答案

1084.沙箱内程序创建、修改、删除、读取等文件操作,不会影响系统中真实的文件

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-5488-c039-62ee46700020.html

点击查看答案

145.以下哪项行为不具备信息安全风险?

A. 关闭不必要的主机端口

B. 误操作

C. 重要文件不加密

D. 连接公共WIFI

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-b3b8-c039-62ee46700008.html

点击查看答案

990.军工、电力、金融等对网络安全有特定要求并且满足机密级保护的单位,在设计网络时应符合等保()级要求。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f8b8-c039-62ee46700010.html

点击查看答案

302.某项研究表明,根据出生日期、性别和邮编三个属性可以识别87%的国人。这种风险属于下列哪一项风险?

A. 推理攻击风险

B. 隐私风险

C. 直接识别个体风险

D. 链接攻击风险

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-bb88-c039-62ee46700004.html

点击查看答案

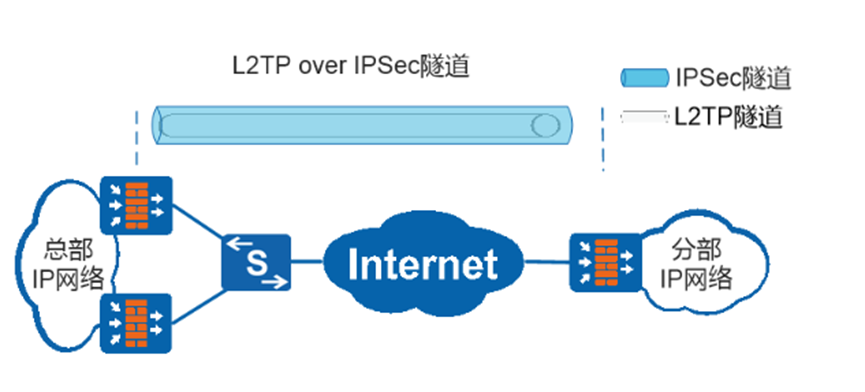

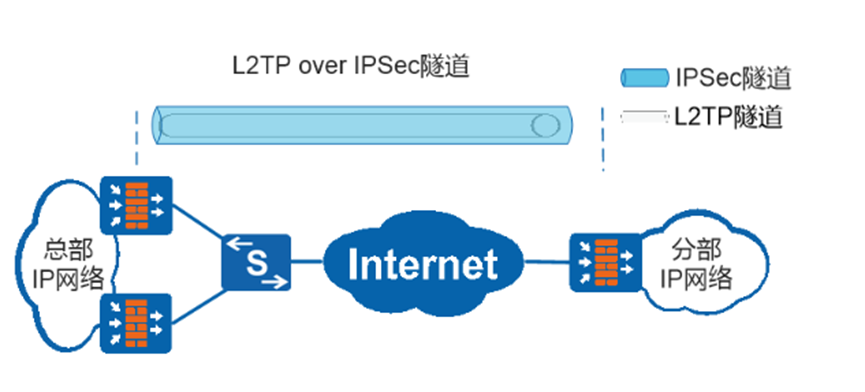

74.如下图所示,总部网络双机部署,分部网络配置实现L2TP over IPSec接入总部网络。以下关于IPSec感兴趣流配置的描述,正确的是哪一个?

A. acl number 3000 rule 10 permit tcp source-port eq 1701

B. acl number 3000 rule 10 permit udp destination-port eq 1701

C. acl number 3000 rule 10 permit tcp destination-port eq 1701

D. acl number 3000 rule 10 permit udp source-port eq 1701

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-afd0-c039-62ee4670000d.html

点击查看答案

845.以下哪些功能可以用于华为云堡垒机的操作审计?

A. 报表分析

B. 双人授权

C. 工单管理

D. 操作回放

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-e1c8-c039-62ee4670000b.html

点击查看答案

1076.模拟用户行为的频繁操作都可以被认为是CC攻击。例如,各种刷票软件对网站的访问,从某种程度上来说就是CC攻击。以下哪些选项是Teb应用被CC攻击后导致的后果?

A. 影响数据库服务

B. 严重影响用户体验

C. 导致拒绝服务

D. 影响Web响应时间

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-e5b0-c039-62ee46700018.html

点击查看答案

414.《一般数据保护条例》( ) 旨在保护个人数据,以下哪些选项属于数据主体拥有的基本权利?

A. 控制权

B. 知情权

C. 删除权

D. 访问权

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-d228-c039-62ee4670001f.html

点击查看答案

1223.单向加密的密钥是由加密散列函数生成的,单向散列函数一般用于产生消息摘要,密钥加密等。请将下列单向加密的特征与其对应的功能进行匹配。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f8b8-c039-62ee46700027.html

点击查看答案