952.请将左侧相应信息安全标准与右侧的国家/组织通过拖拽一一对应。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f8b8-c039-62ee46700008.html

点击查看答案

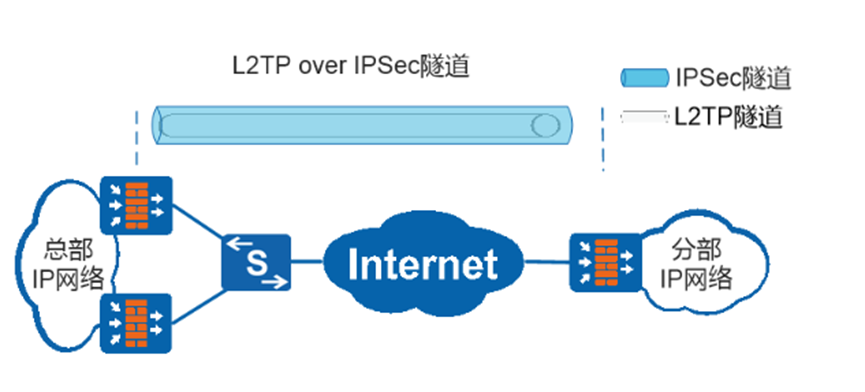

74.如下图所示,总部网络双机部署,分部网络配置实现L2TP over IPSec接入总部网络。以下关于IPSec感兴趣流配置的描述,正确的是哪一个?

A. acl number 3000 rule 10 permit tcp source-port eq 1701

B. acl number 3000 rule 10 permit udp destination-port eq 1701

C. acl number 3000 rule 10 permit tcp destination-port eq 1701

D. acl number 3000 rule 10 permit udp source-port eq 1701

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-afd0-c039-62ee4670000d.html

点击查看答案

601.企业出口部署了USG防火墙,为规范内网用户访问外网的行为,可以在防火墙上开启以下哪些内容安全的功能?

A. 内容过滤

B. 文件过滤

C. 邮件过滤

D. URL过滤

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-d9f8-c039-62ee46700011.html

点击查看答案

1050.请将以下设备与其在安全组网中的作用进行匹配。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f8b8-c039-62ee4670001c.html

点击查看答案

406.以下关于VPC内不同子网互访情况的描述,错误的是哪一项?

A. 可以在defau1组添加新规则,允许其他安全组中的虚拟机访问defaul t安全组

B. 同一VPC内所有虚拟机默认都处于default安全组

C. 属于不同安全组的虚拟机之间无法通信

D. 默认情况下不同子网之间不可以通信

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-bf70-c039-62ee46700017.html

点击查看答案

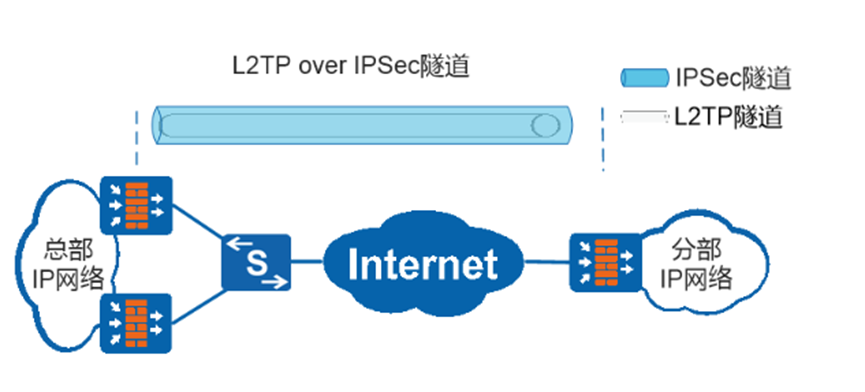

343.请对下列不同恶意代码的传播方式进行正确比配

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f0e8-c039-62ee46700005.html

点击查看答案

1288.文件过滤功能可以降低机密信息泄露和病毒文件进入公司内部网络的风险,还可以阻止占用带宽和影响员工工作效率的文件传输。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-5c58-c039-62ee4670000c.html

点击查看答案

89.以下关于配置elog日志管理的描述,错误的是哪一项?

A. 默认情况下,eLog不解析会话新建日志,如需要在eLog上解析并呈现会话新建日志,则需要在采集器上做相应配置。

B. 目前eLog支持手动添加和自动发现两种管理FW的方式,手动添加方式需要在FW上配置SNMP相关参数。

C. FW上的时区和时间与eLog采集器上的时区和时间必须保持一致,否则将会影响日志查看结果。

D. 如果FW同时输出会话老化日志、会话新建日志和定期会话日志,将会导致eLog接收到的日志数量激增,消耗eLog的存储空间。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-afd0-c039-62ee46700013.html

点击查看答案

1063.USG防火墙不支持以下哪一项的单点登录方式了

A. RADIUS单点登录

B. LDAP单点登录

C. AD单点登录

D. Agile Contro11er单点登录

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-d6e0-c039-62ee46700008.html

点击查看答案

1197.2021年6月《中华人民共和国数据安全法》已由十三届全国人大常委会第二十九次会议表决通过,《数据安全法》延续《网络安全法》的规定,以重要数据为锚点,对重要数据的处理活动提出了若干延展数据安全保护义务,主要包括以下哪些选项?

A. 重要数据相关活动定期开展包括重要数据的种类、数量,收集、存储、加工、使用数据的情况,并向有关主管部门发送风险评估报告。

B. 关键信息基础设施的运营者在中华人民共和国境内运营中收集和产生的重要数据的出境安全管理,适用《中华人民共和国网络安全法》的规定。

C. 重要数据的处理者应当明确数据安全负责人和管理机构。

D. 如果重要数据的处理活动影响或者可能影响国家安全的,应当接受国家安全审查。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-e998-c039-62ee4670001a.html

点击查看答案