766.()技术将诱饵散布在网络的正常系统和资源中,利用闲置的服务端口来充当诱饵。(全中文)

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f4d0-c039-62ee46700017.html

点击查看答案

807.在对个人数据进行隐私保护时,以下哪一项属于对数据匿名化使用的技术?

A. 加密

B. 随机化

C. 标志化

D. 哈希

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-cb28-c039-62ee4670001b.html

点击查看答案

818.通过使用应用程序的失效身份认证和会话管理功能,攻击者能够破译密码、密钥或会话令牌。以下哪一选项不能防止身份认证和秘钥管理的风险?

A. 能够禁用帐户,如果在系统受到威胁时使凭证失效或禁用帐户,则可以避免遭受进一步的攻击

B. 以密文形式存储密码,并将随机salt值与该密码结合使用

C. 要求使用强密码,至少8位字符,其中要包含大写字母、小写字母、数字和特殊字符

D. 延长会话超时时间,设置较长的超时时间

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-cb28-c039-62ee46700022.html

点击查看答案

1071.多因子认证主要应用于登录保护和操作保护的场景

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-5488-c039-62ee4670001d.html

点击查看答案

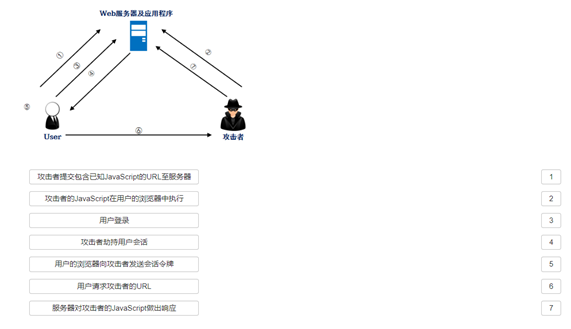

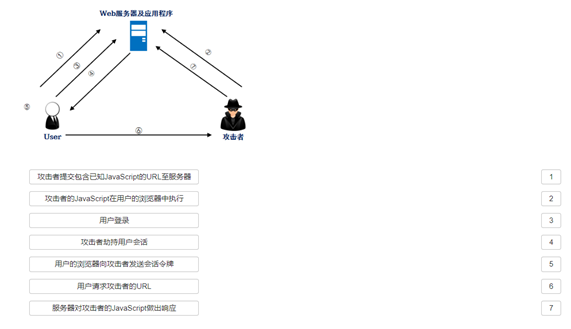

340.请对下图存储型XSS攻击的步骤进行正确排序

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f0e8-c039-62ee46700003.html

点击查看答案

428.网络技术的不断发展,新需求的不断提出,推动着防火墙向前发展演进。最早的防火墙可以追溯到上世纪80年代末期,距今已有二十多年的历史。根据防火墙的技术演进特性,可以分为以下哪些选项?

A. 虚拟防火墙

B. 应用代理防火墙

C. 状态防火墙

D. 包过滤防火墙

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-d610-c039-62ee46700000.html

点击查看答案

545.以下哪些项属于安全感知平台的作用?

A. 安全事件感知

B. 异常行为感知

C. 资产的新增或变更感知

D. 潜伏威胁及风险感知

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-d610-c039-62ee46700022.html

点击查看答案

702.elog常见接收日志格式有以下哪些项?

A. 会话十进制格式

B. sys1og格式

C. 会话二进制格式

D. dataf1ow格式

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-dde0-c039-62ee46700004.html

点击查看答案

790.对于出差员工接入企业内网场景,可以使用以下哪一项的设备进行接入控制?

A. ASG

B. IPS

C. UMA

D. SVN

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-cb28-c039-62ee46700016.html

点击查看答案

1286.木马病毒可以通过以下哪些选项进行传播?

A. 网页

B. 即时通信软件

C. 邮件

D. 移动存储设备

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-ed80-c039-62ee46700016.html

点击查看答案