565.法律强调对重要数据库要具有审计溯源能力,可审计用户终端信息、使用工具、数据库信息、返回结果等详细信息,全场景还原用户行为轨迹,有效追踪溯源数据库的访问行为。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-48d0-c039-62ee4670000a.html

点击查看答案

294.在访问控制中,主体通过访问客体来获得信息或数据。这里所说的“主体”只能是用户。()

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-4100-c039-62ee4670001a.html

点击查看答案

950.HiSec Insight流探针对流量的处理主要具有以下哪些项的能力?

A. IPS攻击取证

B. 提取NetF1ow数据流

C. 提取元数据(Metadata)

D. 文件还原

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-e1c8-c039-62ee46700020.html

点击查看答案

1139.以下哪一选项的攻击是指攻击者使用Get或Post请求方法与目标服务器建立连接,然后持续发送不包含结束符的HTTP头部报文,导致目标服务器会一直等待请求头部中的结束符而导致连接始终被占用,最终将会导致服务器资源耗尽,无法正常提供服务

A. HTTP Post Flood攻击

B. HTTP Get Flood攻击

C. HTTP慢速攻击

D. CC攻击

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-dac8-c039-62ee46700003.html

点击查看答案

188.华为云数据中心网络架构包含下列哪些?

A. Agile-controller DCN

B. OpenStack

C. 交换机

D. 防火墙

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-ce40-c039-62ee46700004.html

点击查看答案

1024.对资产脆弱程度的评估主要从被利用的难易度和被利用后造成影响的严重性两方面进行分析。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-5488-c039-62ee46700010.html

点击查看答案

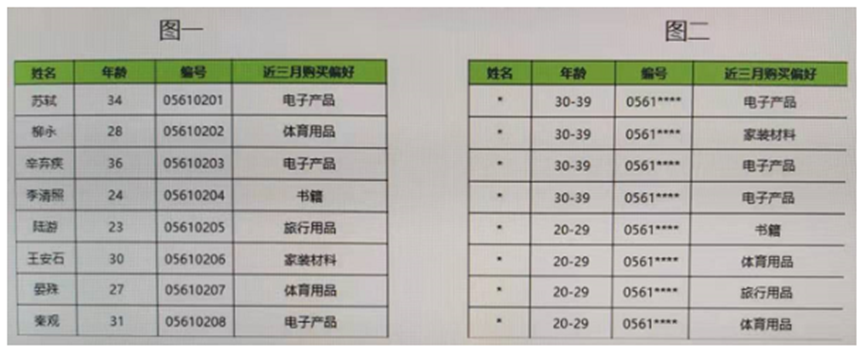

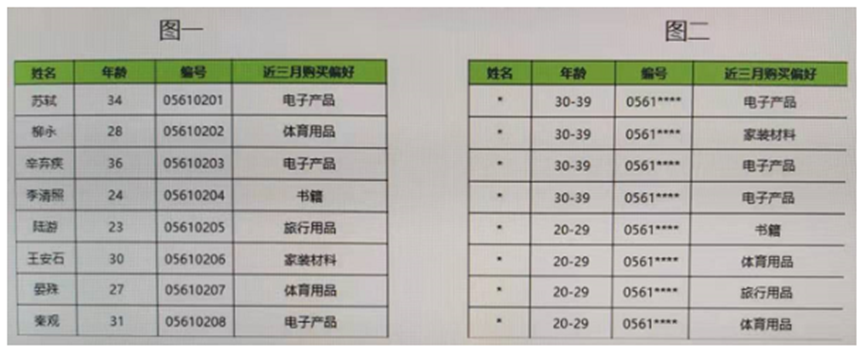

393.图一表格为原始数据表格,图二为进行K-匿名化技术处理后的数据,该项处理的K值为多少?

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-bf70-c039-62ee46700010.html

点击查看答案

262.以下哪个不是数据的治理阶段

A. 数据解密

B. 数据存储

C. 展示和使用

D. 数据销毁

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-b7a0-c039-62ee4670001b.html

点击查看答案

1054.以下哪些选项属于虚拟防火墙的使用场景?

A. 多租户应用环境中,启用虚拟防火墙实现管理权限独立

B. VPN组网环境下,启用虚拟防火墙实现转发隔离

C. 不通VM之间网络流量的隔离

D. 园区网不同安全区域的隔离

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-e5b0-c039-62ee46700011.html

点击查看答案

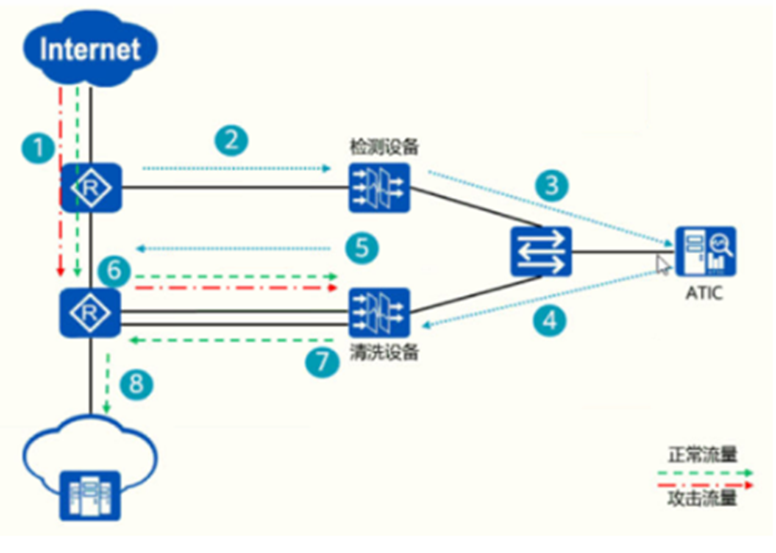

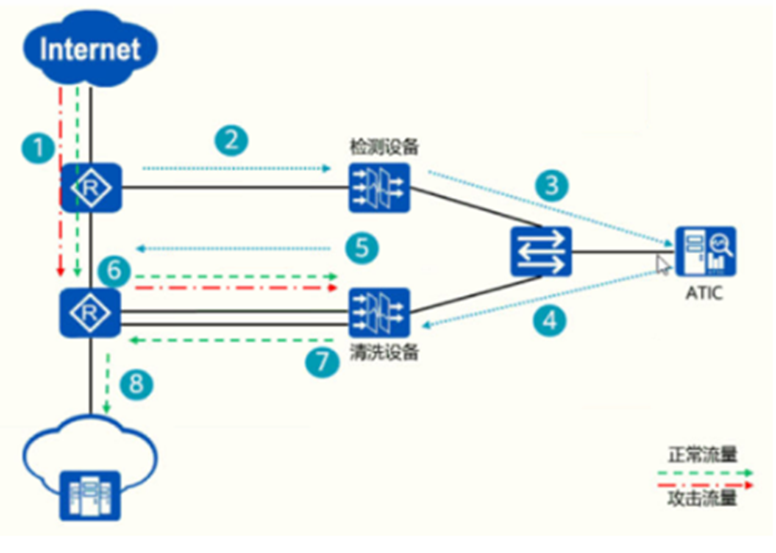

865.请对下图Anti-DDoS系统防御流程进行正确排序

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f4d0-c039-62ee4670002a.html

点击查看答案