707.以下关于FW的应用行为控制功能的描述,正确的是哪一项

A. 针对IM行为,可以设置黑白名单,黑白名单和缺省动作的优先级关系为,黑名单>白名单>缺省动作

B. 在创建安全策略时,可以把应用行为控制配置文件同用户、时间段等对象结合起来,达到对不同用户、不同时间段的应用行为差异化管理的目的

C. 针对FTP行为,应用行文控制可以限制上传/下载文件的大小,但是无法对上传/下载行为单独进行控制

D. 针对HTTP行为,应用行为控制功能可以对POST和GET操作进行控制

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-cb28-c039-62ee46700000.html

点击查看答案

1229.以下哪些选项属于数据脱敏的算法?

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-ed80-c039-62ee46700001.html

点击查看答案

754.网络环境日趋复杂,网络安全事件频频发生。企业在加快信息化建设的同时不仅要抵御外部攻击,还要防止内部管理人员因操作失误等问题而卷入数据泄露、运维事故的漩涡。以下哪些选项可能降低运维操作风险。

A. 根据口令安全策略,运维安全审计系统定期自动修改后台资源帐户口令

B. 根据管理员配置,实现运维用户与后台资源帐户对应,限制帐户的越权使用

C. 各部门系统独立认证,使用单一静态口令认证

D. 各系统独立运行、维护和管理,访问过程无审计监控

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-dde0-c039-62ee4670001c.html

点击查看答案

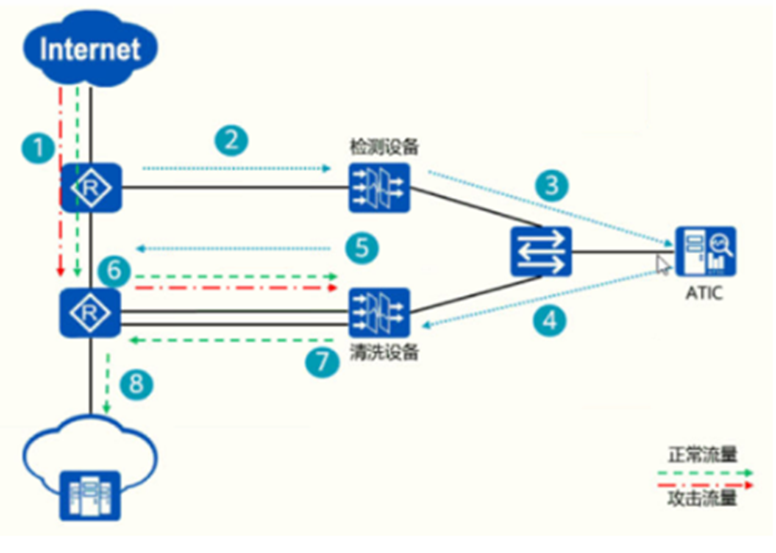

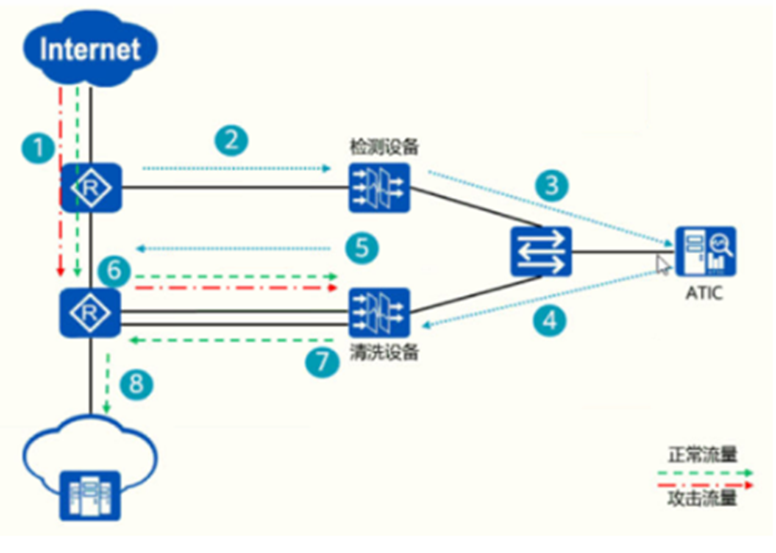

865.请对下图Anti-DDoS系统防御流程进行正确排序

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f4d0-c039-62ee4670002a.html

点击查看答案

590.异常流量监管系统ATTC (Abnormal Traffic Inspection & Contro1 System)中的防御策略的执行动作不包括以下哪一选项?

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-c358-c039-62ee46700022.html

点击查看答案

1106.网络攻击结束后需要进行自身痕迹清理,防止管理员发现攻击行为,去除痕迹包括以下哪些选项?

A. 删除登陆日志

B. 修改文件时间戳

C. 删除操作日志

D. 删除web日志

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-e5b0-c039-62ee46700023.html

点击查看答案

556.以下哪些选项属于使用容器带来的安全风险?

A. 宿主机的信息被窃取

B. 宿主机资源被滥用

C. 宿主机产生未知漏洞

D. 宿主机被植入恶意程序

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-d9f8-c039-62ee46700002.html

点击查看答案

87.以下哪种访问控制类型是依照组织的安全策略或其他规则而定义的?

A. 行政管理性访问控制

B. 逻辑/技术性访问控制

C. 物理性访问控制

D. 纠正性访问控制

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-afd0-c039-62ee46700012.html

点击查看答案

95.以下关于网络诱捕技术功能的描述,正确的是哪几项?

A. 网络诱捕技术能够自动感知ARP-MISS并实现诱捕。

B. 网络诱捕技术能够自动感知不存在IP并实现诱捕。

C. 网络诱捕技术能够自动感知不存在MAC地址并实现诱捕。

D. 网络诱捕技术能够自动感知开放端口并实现诱捕。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-ca58-c039-62ee4670000b.html

点击查看答案

977.接入用户通过SSL VPN接入防火墙并访问网络资源时,整体过程可以分为接入和()资源两个阶段。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f8b8-c039-62ee4670000d.html

点击查看答案