638.请将以下各种访问控制类型与其定义进行匹配

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f4d0-c039-62ee46700007.html

点击查看答案

186.IT管理员和开发人员不希望未经授权的人员访问网络资源,可以通过准入控制实现网络访问控制( )

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-4100-c039-62ee46700003.html

点击查看答案

236.以下哪些选项属于传统数据库安全防护方案的主要防护措施?

A. 部署边界安全防护设备。如:NGFW,IPS,IDS

B. 数据库灾备

C. 基于数据挖掘的入侵检测技术

D. 部署内容安全防护设备。如:上网行为管理,堡垒机,数据库审计等

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-ce40-c039-62ee46700010.html

点击查看答案

878.攻防演习日益实战化、常态化使得蜜罐安全技术焕发新春,基于蜜罐演进而来的欺骗防御也因此名声大噪。请将以下常见的攻击诱导技术与其对应的功能进行匹配。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f8b8-c039-62ee46700000.html

点击查看答案

178.以下关于主机发现的描述,错误的是哪一项?

A. 主机发现是通过网络扫描实现的。

B. 当扫描者与被扫描的IP在同一个网段中时,仅仅靠ARP请求与应答过程就可以确定该IP是否活跃。

C. 扫描发现相同网段主机,需借助ICMP请求报文来实现。

D. 当扫描者与被扫描的IP不在同一个网段时,特定IP主机是否存活无法用ARP报文来实现。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-b3b8-c039-62ee4670001a.html

点击查看答案

361.下列关于上网行为管理设备( )的描述,正确的选项有哪些?

A. ASG旁挂部署的时候,可以将流量镜像到ASC,然后对流量进行识别,并关联到用户

B. ASG可以替代FW的功能,保护内网安全

C. ASG支持VPN/MPLS/VLAN/PPPOE等复杂网络环境

D. ASG直连部署的时候,可以针对不同的用户部署差异化的带宽策略,控制流量带宽,避免网络拥塞

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-d228-c039-62ee46700019.html

点击查看答案

233.以下关于双机IPSec VPN场景的描述,正确的是哪几项?

A. IKE邻居配置中的remote-address要配置为对端双机的物理口IP地址

B. 配置放行IKE报文的安全策略时,如果需要使用协议、端口作为匹配条件、则需要放开ESP服务和UDP 500端口

C. 需要在防火墙上配置安全策略放行IKE报文

D. 防火墙需要配置安全策略放行心跳报文

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-ce40-c039-62ee4670000f.html

点击查看答案

374.以下关于IPv6下NAT的描述,错误的是哪一项?

A. IPv6 NAT 可以避免IP溯源困难而产生的安全隐患

B. IPv6 Network Prefix Translation协议可以隐藏内部IPv6地

C. IPv6 NAT技术支持一对多的地址翻译

D. IPv6 NAT协议可以保证外部非授权用户无法直接对真实IPv6地址建立连接

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-bf70-c039-62ee46700003.html

点击查看答案

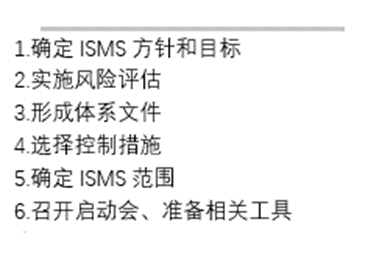

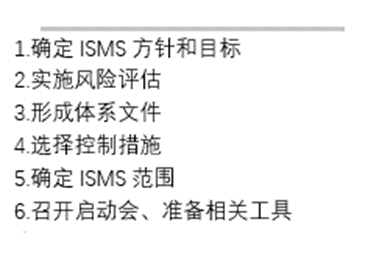

619.以下对于信息安全管理体系( )建立步骤的顺序排列正确的是哪一项?

A. 5->1->4->3->6->2

B. 6->5->4->3->1->2

C. 6->5->1->2->4->3

D. 5->1->6->2->4->3

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-c740-c039-62ee46700006.html

点击查看答案

821.网络内容过滤技术采取适当的技术措施,对互联网不良信息进行过滤。以下哪些选项是企业网络部署内容过滤技术的原因?

A. 销售部与客户沟通较多,需要能够访问很多外网资源以及下载很多资料,但是具体访问的内容种类需要进行管控。

B. 网络上充斥着各种垃圾邮件、病毒等,需要进行管控。

C. 由于研发都会涉及到很多机密的资料,访问外网、收发邮件、上传下载文件等行为需要进行管控。

D. 员工在工作时间随意地访问与工作无关的网站,严重影响了工作效率。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-e1c8-c039-62ee46700007.html

点击查看答案