1172.恶意攻击者通过漏洞可以轻易地绕过常用的防御方法,低权限用户利用以下哪一选项的漏洞技术可以在全版本Linux系统上实现本地提权

A. CVE-2016-0099漏洞

B. SMB漏洞

C. MS14-064漏洞

D. 脏牛漏洞

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-dac8-c039-62ee4670000d.html

点击查看答案

742.以下哪些项的设备一般部署在企业网络的运维管理区?

A. SV

B. SecoManager

C. UMA

D. eLog

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-dde0-c039-62ee46700016.html

点击查看答案

1204.以下关于华为安全方案设计原则的描述,错误的是哪一项?

A. 整体规划,分步建设

B. 分域保护,务求实效

C. 综合防范,整体安全

D. 纵深防御,云化管理

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-dac8-c039-62ee46700013.html

点击查看答案

846.华为云防火墙CFW提供以下哪些场景的访问控制?

A. ECS之间

B. 云上互联网边界

C. VPC边界

D. 园区网边界

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-e1c8-c039-62ee4670000c.html

点击查看答案

520.在对数据进行匿名化处理时,以下哪些选项属于随机化的处理方法?

A. 加噪

B. 差分隐私

C. 聚合

D. 置换

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-d610-c039-62ee46700018.html

点击查看答案

318.以下关于全场景安全解决方案内容的描述,错误的是哪一项?

A. 在运维管理区部署部署安全分析器、安全控制器、堡垒机、漏洞扫描、日志管理/审计系统,满足安全分析和安全运维功能。

B. 在核心数据区处部署Anti-DDos、FW、IPS等设备,满足数据安全要求。

C. 全场景解决方案围绕P2DR模型进行构建。

D. 在核心交换区部署流探针,镜像流量作为安全分析平台的数据源。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-bb88-c039-62ee4670000e.html

点击查看答案

38.为防范病毒,可以在云端网络边界部署以下哪种安全设备?

A. 堡垒机

B. 数据库审计

C. Anti-DDos

D. 沙箱

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-abe8-c039-62ee46700015.html

点击查看答案

765.攻击链模型用不同的步骤来描述网络攻击生命周期的每个阶段。学习攻击链模型有助于我们了解网络攻击的实施方式,更高效的应对诸如勒索软件和安全漏洞之类的攻击。将左侧攻击链模型的步骤拖入右侧方框中,并按照执行的先后顺序将步骤拖拽到对应顺序编号

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f4d0-c039-62ee46700016.html

点击查看答案

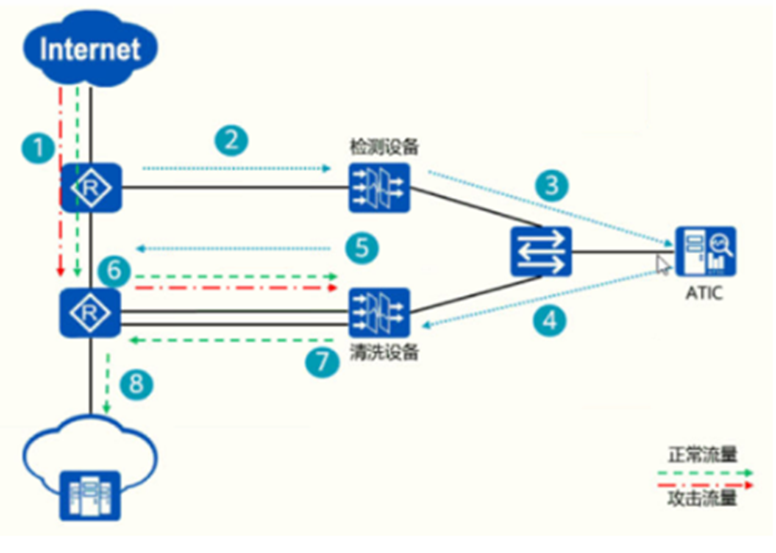

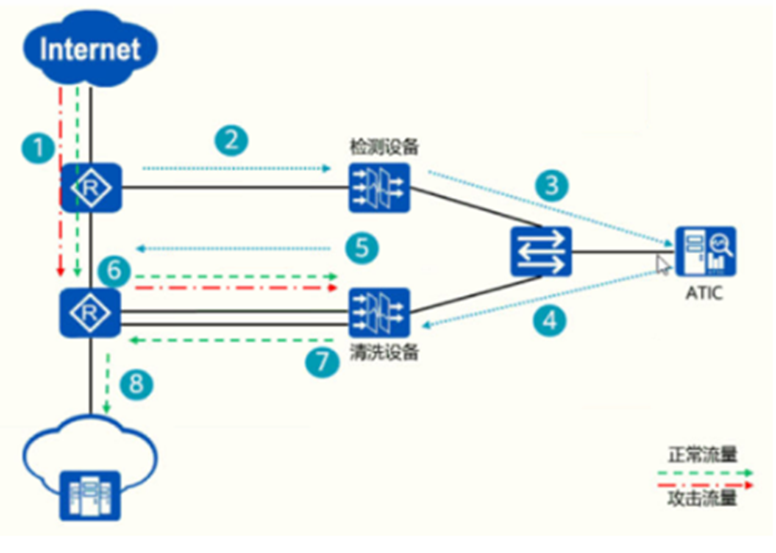

865.请对下图Anti-DDoS系统防御流程进行正确排序

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f4d0-c039-62ee4670002a.html

点击查看答案

942.华为云WAF通过对HTTP/HTTPS请求进行检测,识别并阻断SQL注入、跨站脚本攻击、网页木马上传、CC攻击、恶意爬虫扫描、跨站请求伪造等攻击,保护web服务的安全稳定。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-50a0-c039-62ee46700022.html

点击查看答案