A、 对

B、 错

答案:B

A、 对

B、 错

答案:B

A. 1

B. 2

C. 3

D. 4

A. TRUE

B. FALSE

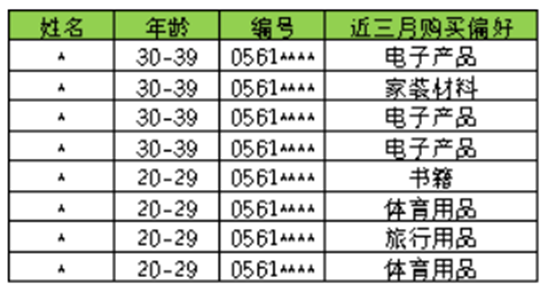

A. 交叉异构、账号共享

B. 多点登入,分散管理

C. 人为操作风险

D. 账号集中管理

A. full-cone

B. pcp

C. no-pat

D. pat

A. DDoS

B. 畸形报文攻击

C. TCP端口扫描

D. 超大ICMP报文攻击

A. 反向代理的部署方式需要将流量引导至WAF设备。

B. 透明代理的部署方式需要将流量引导至WAF设备。

C. 透明代理的部署方式是将设备串联在网络当中。

D. 反向代理的部署方式是将设备串联在网络当中。

A. 数据重组->特征匹配->应用识别->相应处理

B. 相应处理->数据重组->特征匹配->应用识别

C. 相应处理->特征匹配->应用识别->数据重组

D. 数据重组->应用识别->特征匹配->相应处理

A. 对

B. 错

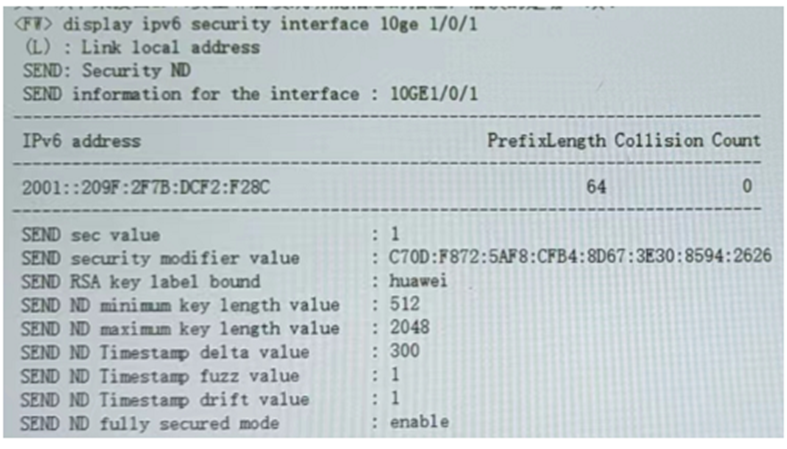

A. 该接口可以接受的密钥长度的最小值为512

B. 该接口可以接受的密钥长度的最大值为2048

C. 该接口未使能严格安全模式

D. CGA地址的安全级别为1