441.数据中心出口防火墙中安全策略数量较多时,为了提升策略匹配效率,需要开启策略备份加速功能。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-44e8-c039-62ee4670000b.html

点击查看答案

193.以下关于审计策略和安全策略处理的先后顺序的描述,正确的有哪些项?( )

A. 安全策略中动作配置为deny的流量不会再进行审计策略处理。

B. 安全策略中动作配置为permit的流量不会在进行审计策略处理。

C. 对于安全策略中动作配置为permit的流量,审计策略与安全策略是并行处理的。

D. 对于安全策略中动作配置为deny的流量,审计策略与安全策略是并行处理的。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-ce40-c039-62ee46700006.html

点击查看答案

22.以下关于创建陷阱账户的描述,说法正确的是哪一项?

A. 创建一个名为Administrator的本地帐户,并将它的权限设置成最高,加上一个超过10位的强密码。

B. 创建一个名为Administrator的本地帐户,并将它的权限设置成最低,加上一个低于6位的弱密码。

C. 创建一个名为Administrator的本地帐户,并将它的权限设置成最低,加上一个超过10位的强密码。

D. 创建一个名为Adminiatrator的本地帐户,并将它的权限设置成最高,加上一个低于6位的弱密码。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-abe8-c039-62ee46700009.html

点击查看答案

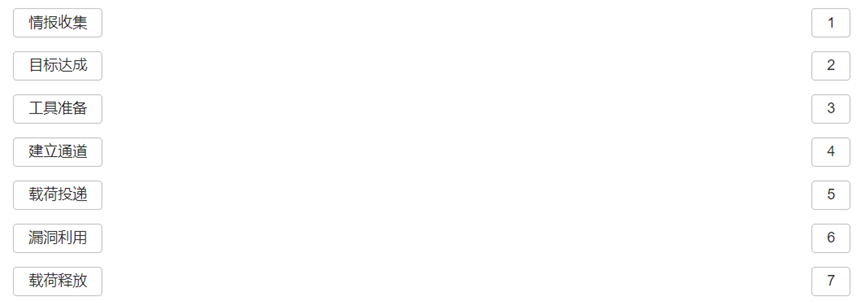

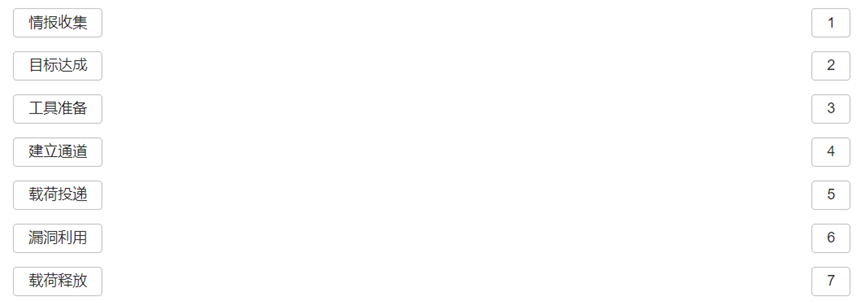

364.请对下列网络安全攻击链的内容进行正确排序。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f0e8-c039-62ee4670000b.html

点击查看答案

769.NIP可以拦截基于漏洞攻击传播的木马或间谍程序活动,保护办公电脑的隐私、身份等关键数据信息。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-4cb8-c039-62ee46700014.html

点击查看答案

1088.在检测到入侵行为后,设备根据IPS签名内配置的动作做出响应。如果报文同时匹配例外签名和签名过就器中的签名时,例外签名的动作是阻断且签名过滤器的动作是告警,那么以下哪一选项的描述是正确的?

A. 该报文将被放行,但记录日志

B. 该报文将被丢弃,并记录日志

C. 该报文将被放行,且不记录日志

D. 该报文将被丢弃,但不记录日志

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-d6e0-c039-62ee46700011.html

点击查看答案

138.以下哪些实现要素是云端操作全程可管控的?

A. 安全策略部署

B. 账号权限管理

C. 风险可识别

D. 操作可审计

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-ca58-c039-62ee4670001a.html

点击查看答案

508.当租户配置了多个源站时,华为云DDoS高防IP服务 将如何把流量分发至源站?

A. 根据带宽分发流量

B. 采用轮询方式分发流量

C. 采用随机方式分发流量

D. 根据权重分发流量

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-c358-c039-62ee4670000c.html

点击查看答案

736.P2DR模型是动态网络安全体系的代表模型,其包括四个主要部分,安全策略、防护、检测和()

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f4d0-c039-62ee46700013.html

点击查看答案

673.网络欺骗防御技术使用了与真实环境相同的网络环境,攻击者无法分辨真假,因此会对诱饵目标发起攻击,采用大量攻击手段、工具和技巧,而防御方可以记录攻击者的行为,从而为防御提供参考。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-4cb8-c039-62ee46700002.html

点击查看答案