1343.以下哪项不属于移动办公安全解决方案终端管理层的管理维度?

A. 用户管理

B. 资产管理

C. 数据管理

D. 行为管理

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-deb0-c039-62ee4670000e.html

点击查看答案

570.动态数据屏蔽通过实时的数据屏蔽,可应用于生产环境和非生产环境。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-48d0-c039-62ee4670000d.html

点击查看答案

1135.以下哪一项属于等级保护2.0中的安全物理环境要求的内容

A. 边界防护

B. 身份鉴别

C. 入侵防御

D. 电磁防护

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-dac8-c039-62ee46700001.html

点击查看答案

1260.Hi Sec Insight对挖矿的处置方式主要是在不影响正常业务的前提下,通过防火墙配置IP黑名单,封堵矿池IP地址,阻断其访问。同时将受威胁主机进行隔离,断开网络连接,防止恶意行为进一步扩散。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-5c58-c039-62ee46700007.html

点击查看答案

227.下列哪项在华为数据中心安全解决方案中承担南向下发安全策略的任务?

A. Fusionsphere

B. Agile-controller DCN

C. ManageOne

D. SecoManager

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-b7a0-c039-62ee4670000e.html

点击查看答案

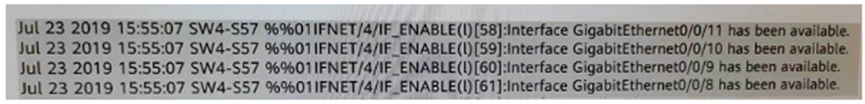

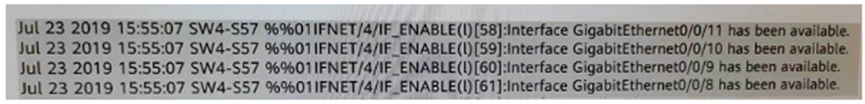

658.定期查看系统日志,若发现有非法操作、非法登录用户等异常情况,应根据异常情况进行相应的处理。如图所示,这种日志格式称为()(全英文小写)

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f4d0-c039-62ee4670000a.html

点击查看答案

70.作为网络管理员如果想通过查看WAF上的日志了解Web攻击的安全事件。需要查看以下哪类日志?

A. 操作日志

B. 防算改日志

C. 应用防护日志

D. 系统日志

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-afd0-c039-62ee4670000a.html

点击查看答案

955.虽然DDoS攻击具有分布式特征,但DoS攻击比DDoS攻击具有更强大的攻击力和破坏性。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-50a0-c039-62ee46700024.html

点击查看答案

801.Syslog常被称为系统日志或系统记录,是一种用来在互联网协议的网络中传递记录信息的标准。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-4cb8-c039-62ee46700023.html

点击查看答案

822.“震网”是首个针对工业控制系统的蠕虫病毒,它的到来,宣告了数字战争时代的开启。关于“震网”病毒攻击过程的工作过程排序,以下哪一选项是正确的?

A. 侦察组织架构和人员信息->社会工程学渗透->使用u盘横向扩散->寻找感染目标-→发起攻击

B. 侦察组织架构和人员信息->社会工程学渗透->寻找感染目标->使用U盘横向扩散->发起攻击

C. 社会工程学渗透->侦察组织架构和人员信息->使用U盘横向扩散-寻找感染目标->发起攻击

D. 寻找感染目标->侦察组织架构和人员信息->社会工程学渗透-使用u盘横向扩散-发起攻击

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-cf10-c039-62ee46700000.html

点击查看答案