1008.通过()可以实现将攻击者试图访问正常资产的攻击流量主动转发到仿真环境里。(全中文)

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f8b8-c039-62ee46700016.html

点击查看答案

911.在软件定义安全的架构中,以下哪些项的功能描述是正确的?

A. 能提供功能池化的安全资源,安全功能能够可分可合,弹性伸缩

B. 功能面要提供北向API接口,满足业务灵活配置的需求

C. 承载安全业务功能的安全资源池可以是硬件资源池,也可以是软件资源池

D. 需要提供丰富的安全功能,满足业务的需要

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-e1c8-c039-62ee4670001a.html

点击查看答案

85.用户管理中需要管理的资源有哪些?

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-ca58-c039-62ee46700007.html

点击查看答案

1250.根据HSec Insight对恶意C&C流检测原理的工作过程,将左侧工作步骤拖入右侧方框中,并按照执行的先后顺序将步骤拖拽到对应顺序编号。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f8b8-c039-62ee4670002c.html

点击查看答案

790.对于出差员工接入企业内网场景,可以使用以下哪一项的设备进行接入控制?

A. ASG

B. IPS

C. UMA

D. SVN

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-cb28-c039-62ee46700016.html

点击查看答案

909.请将以下elog产品定位与其对应功能进行匹配。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f8b8-c039-62ee46700002.html

点击查看答案

1125.在发生数据泄漏时,如果希望能够追踪到泄露源头,可以采用以下哪一项技术

A. 数据水印技术

B. 数据加密技术

C. 数据采集技术

D. 数据脱敏技术

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-d6e0-c039-62ee4670001f.html

点击查看答案

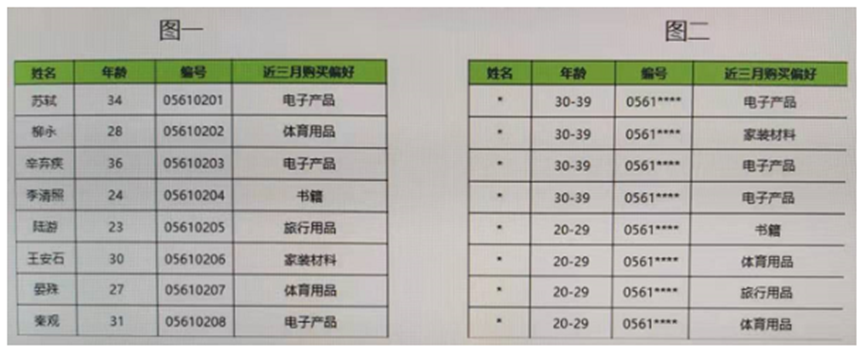

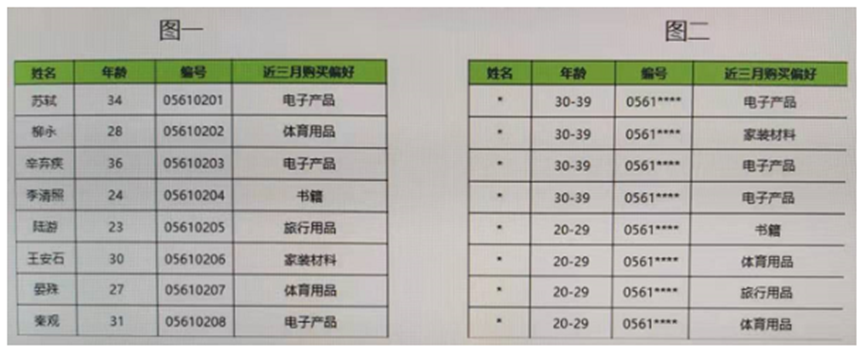

393.图一表格为原始数据表格,图二为进行K-匿名化技术处理后的数据,该项处理的K值为多少?

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-bf70-c039-62ee46700010.html

点击查看答案

735.以下哪一项的源NAT方式仅转换报文的源IP地址?

A. NAPT

B. NAT No-PA

C. 三元组NAT

D. Easy IP

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-cb28-c039-62ee4670000a.html

点击查看答案

582.当攻击者发动Land攻击时,需要构造攻击报文,使目标机器开启源地址与目标地址均为自身IP地址的空连接,持续地自我应答,从而造成受害者系统处理异常。那么该攻击报文属于以下哪一选项的报文?

A. ICMP

B. TCP

C. IP

D. UDP

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-c358-c039-62ee46700020.html

点击查看答案