189.华为UMA最多同时支持几种认证方式的登录模式?( )

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-b3b8-c039-62ee46700022.html

点击查看答案

139.以下哪些选项是等保2.0相比较于等保1.0的主要变化?

A. 各级别安全要求更详细

B. 增加了扩展要求

C. 安全通用要求分类更细致

D. 等保测评工作流程更细化

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-ca58-c039-62ee4670001b.html

点击查看答案

75.以下哪些选项属于互联网边界安全考虑的范畴?

A. 防ARP攻击

B. 防DDoS攻击

C. 反病毒

D. 防泄密

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-ca58-c039-62ee46700003.html

点击查看答案

769.NIP可以拦截基于漏洞攻击传播的木马或间谍程序活动,保护办公电脑的隐私、身份等关键数据信息。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-4cb8-c039-62ee46700014.html

点击查看答案

259.ATIC中防御策略中可配置的3类动作是以下哪些选项

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-ce40-c039-62ee4670001c.html

点击查看答案

1156.根据被管理设备的规模、物理地域部署是否集中等因素,eLog日志管理系统提供了集中式组网和分布式组网两种组网方案。关于eLog日志管理系统组网方式特点,以下哪一项的描述是错误的

A. 分布式组网方案成本较低,适用于日志源数量低于100台,网络中日志量未超过集中式部署的eLog系统处理性

B. 对于性能要求高且日志源分布分散的网络环境,可以选择分布式组网

C. 对于性能要求不高且日志源分布集中的网络环境,可以选择集中式组网

D. 日志源分布在多个区域,区域间需要通过广域网或者VPN连接,建议选择分布式组网

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-dac8-c039-62ee46700006.html

点击查看答案

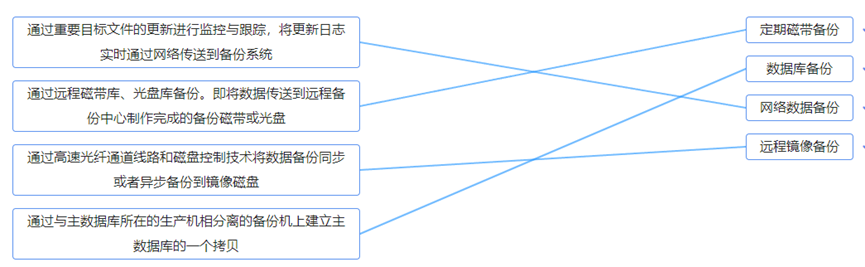

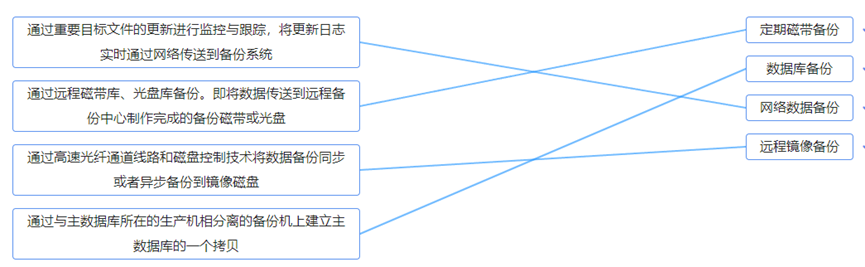

367.请将下列数据备份方式内容进行正确匹配

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f0e8-c039-62ee4670000d.html

点击查看答案

1105.勒索软件通常将受害者的文件加密,以多种加密方法让受害者无法使用文件。受害者往往就是向该病毒的作者缴纳赎金,换取加密密钥,以解开加密文件。以下哪些选项可能会被勒索病毒进行加密?

A. 邮件

B. 教据库

C. 文档

D. 源代码

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-e5b0-c039-62ee46700022.html

点击查看答案

604.当校园网内上网用户较多时,出口防火墙上部署以下哪一项NAT模式比较合适?

A. fu11-cone

B. no-pat

C. pcp

D. pat

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-c740-c039-62ee46700002.html

点击查看答案

750.关于园区场景的ECA检测能力,以下哪一项的描述是正确的

A. 所有的S交换机都支持ECA检测

B. 交换机提取的metadata信息上送给HiSec Insight分析

C. 交换机的不仅能提取metadata信息,还能进行威胁分析。

D. S交换机可以呈现ECA检测结果

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-cb28-c039-62ee46700010.html

点击查看答案