108.以下关于日志License授权的描述,正确的是哪项?

A. 入侵防御日志的产生和license授权无关。

B. 审计日志的产生和license授权无关。

C. 沙箱检测日志包含本地沙箱和云沙箱检测日志,云沙箱检测日志需要License授权。

D. 反病毒日志的产生和license授权无关。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-afd0-c039-62ee4670001e.html

点击查看答案

1286.木马病毒可以通过以下哪些选项进行传播?

A. 网页

B. 即时通信软件

C. 邮件

D. 移动存储设备

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-ed80-c039-62ee46700016.html

点击查看答案

290.以下关于风险评估准备阶段主要工作顺序的排序,正确的是哪一项?()①确定风向评估目标 ②获得支持 ③组建团队 ④确定风险评估的对象和范围 ⑤选择方法 ⑥准备相关评估工具

A. ②-①-④-③-⑤-⑥

B. ①-④-②-③-⑤-⑥

C. ①-④-③-⑤-②-⑥

D. ①-④-③-②-⑤-⑥

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-b7a0-c039-62ee46700024.html

点击查看答案

24.在网络攻击链中,每个阶段可能使用多种攻击方式,也可以将一种攻击方式运用在多个阶段。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-3d18-c039-62ee46700002.html

点击查看答案

663.日志具有防篡改的能力,网络管理人员可以采用网络追踪溯源技术,调取并分析时间发生前后一段时间的日志,可以发现攻击者的一系列行为及攻击手段。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-48d0-c039-62ee46700026.html

点击查看答案

1345.华为身份接入安全框架包含以下哪些项?

A. 接入控制

B. 接入认证和授权

C. 用户计费

D. 账号管理

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-f168-c039-62ee46700005.html

点击查看答案

283.以下关于脆弱点识别与评估的描述,不正确的是哪一项

A. 在技术脆弱点中,针对应用系统的脆弱点识别,从审计机制、审计存储、访问控制策略、数据完整性、通信、鉴别机制、密码保护等方面进行识别

B. 脆弱点识别也称弱点识别,弱点是资本本身存在的,如果没有相应的威胁发生,单纯的弱点本身不会对资产造成损害

C. 脆弱点分为两种类型:技术脆弱点和管理脆弱点。管理脆弱点识别对象仅针对组织管理部分

D. 对某个资产,其技术脆弱点的严重程度受到组织的管理脆弱点的影响。因此,资产的脆弱点赋值还应参考技术管理和组织管理脆弱点的严重程度

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-b7a0-c039-62ee46700021.html

点击查看答案

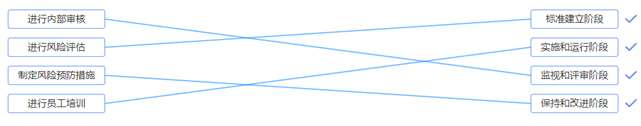

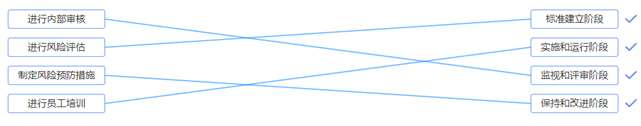

634.随着互联网的迅速发展,黑色产业链也不断完善,其中恶意代码作为最重要的攻击环节之一。请将下列的恶意代码与其对应的功能进行匹配。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f4d0-c039-62ee46700005.html

点击查看答案

518.以下哪项属于等级保护2.0中的安全物理环境要求的内容?

A. 身份鉴别

B. 入侵防御

C. 电磁防护

D. 边界防护

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-c358-c039-62ee46700010.html

点击查看答案

136.部署在不同物理资源池的同一VPC网络的两个子网默认不能互访。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-3d18-c039-62ee46700015.html

点击查看答案