437.网络攻击是指个人或组织蓄意破坏其他个人或组织的信息系统的恶意行为。通常情况下,攻击者的目的是通过破坏受害者的网络来牟取某种利益。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-44e8-c039-62ee46700009.html

点击查看答案

154.沙箱无法跟下列哪个设备联动反病毒?

A. 防火墙

B. 交换机

C. 路由器

D. CIS

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-b3b8-c039-62ee4670000d.html

点击查看答案

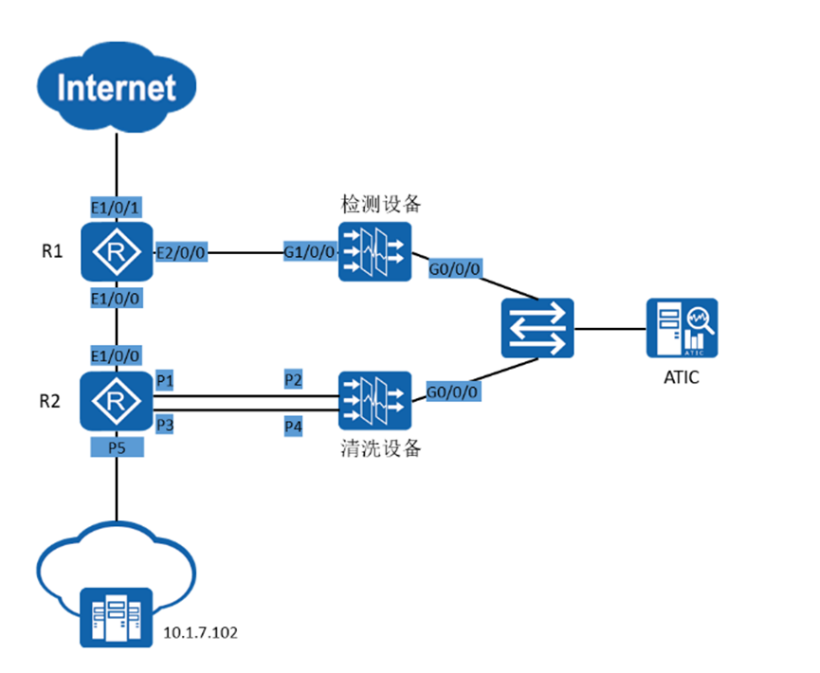

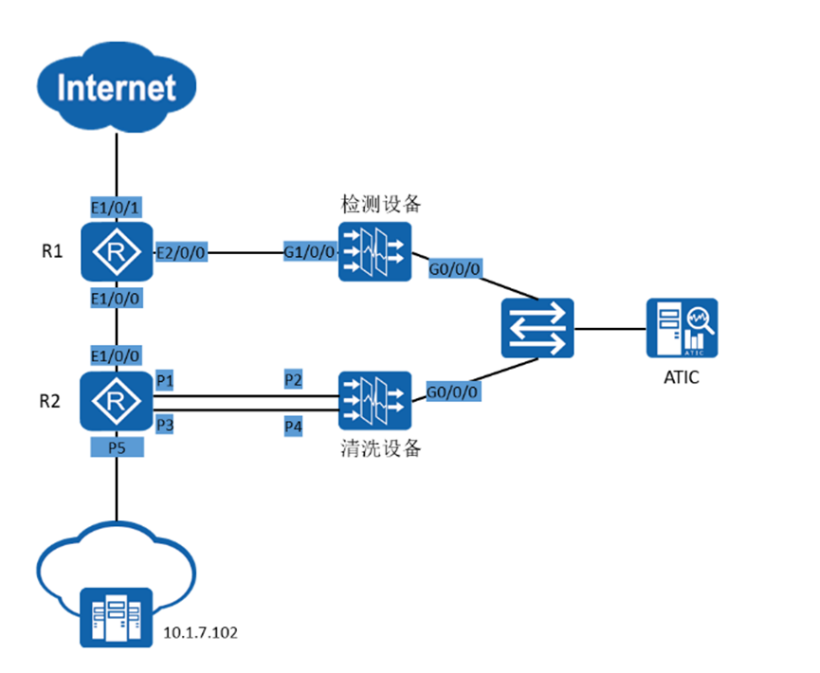

63.如下图使用旁路方式部署AntiDDos系统时,采用BGP引流+UNR路由的方式。图中的P1~P5为设备的端口编号,如果没有在R2的P3上配置路由策略将清洗的流量引导至P5,将会发生什么问题?

A. 待检测流量被清洗设备丢弃

B. 待检测设备清洗后会被再次发往清洗设备

C. 待检测流量到不了检测设备

D. 待检测流量不能被正常清洗

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-afd0-c039-62ee46700006.html

点击查看答案

791.user1属于防火墙上default认证域的用户,则该用户登录时需要输入的用户名为user1@default

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-4cb8-c039-62ee4670001f.html

点击查看答案

80.以下关于信息安全培训的描述中,正确的是哪些顶?

A. 即使是安全培训,对于不同的部门,侧重点也会不同。

B. 在培训内容方面,对于企业高管而言,主要需要进行信息安全战略和信息安全法律法规的相关培训。

C. 对于基层员工,应该着重进行一些安全技术类的培训。

D. 在培训方式上,对于大部分员工来说,仅仅一次入职培训是无法引起足够的重视,还需要经常进行邮件宣传来提升对信xxx (看看ppt补齐,没拍到)

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-ca58-c039-62ee46700005.html

点击查看答案

821.网络内容过滤技术采取适当的技术措施,对互联网不良信息进行过滤。以下哪些选项是企业网络部署内容过滤技术的原因?

A. 销售部与客户沟通较多,需要能够访问很多外网资源以及下载很多资料,但是具体访问的内容种类需要进行管控。

B. 网络上充斥着各种垃圾邮件、病毒等,需要进行管控。

C. 由于研发都会涉及到很多机密的资料,访问外网、收发邮件、上传下载文件等行为需要进行管控。

D. 员工在工作时间随意地访问与工作无关的网站,严重影响了工作效率。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-e1c8-c039-62ee46700007.html

点击查看答案

310.在ISMS建立过程中,需要实施风险评估,下列哪一项不属于风险评估的内容?

A. 资金评估

B. 资产评估

C. 脆弱性评估

D. 威胁评估

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-bb88-c039-62ee46700008.html

点击查看答案

1067.华为防火墙上用户组是“横向”的组织结构,而安全组是“纵向”的组织结构

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-5488-c039-62ee4670001c.html

点击查看答案

1158.HTTP GET Flood攻击者利用攻击工具或者操纵僵尸主机,向目标服务器发起大量的HTTP GET报文,请求服务器上涉及数据库操作的URI或其它消耗系统资源的URI,造成服务器资源耗尽,无法响应正常请求

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-5870-c039-62ee4670000a.html

点击查看答案

869.等级保护2.0对于安全区域边界的技术要求,主要针对的对象为系统边界和区域边界,涉及的安全控制点包括边界防护、访问控制、入侵防范、恶意代码防范、安全审计和可信验证等。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-50a0-c039-62ee46700008.html

点击查看答案