888.可以通过以下哪些项的NAT方式将私网地址转换为公网地址?

A. 出接口方式

B. 目的安全域方式

C. 地址池方式

D. ACL方式

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-e1c8-c039-62ee46700014.html

点击查看答案

1017.虚拟机逃逸属于以下哪一项的虚拟化安全风险?

A. Hypervisor的安全风险

B. 虚拟机的安全威胁

C. 虚拟化存储的安全威胁

D. 虚拟网络间的安全威胁

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-d2f8-c039-62ee4670001c.html

点击查看答案

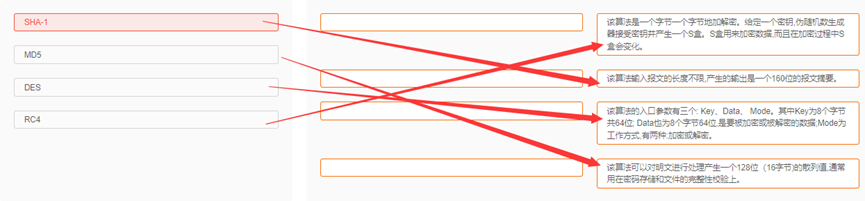

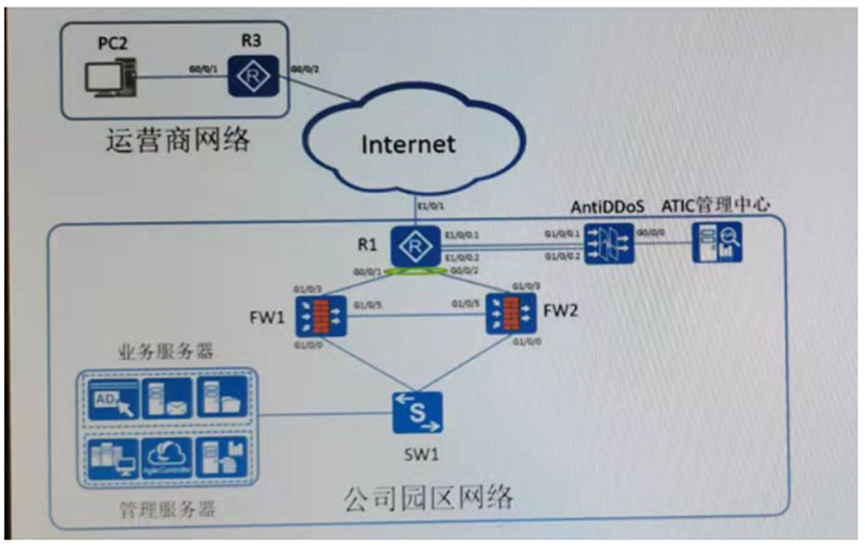

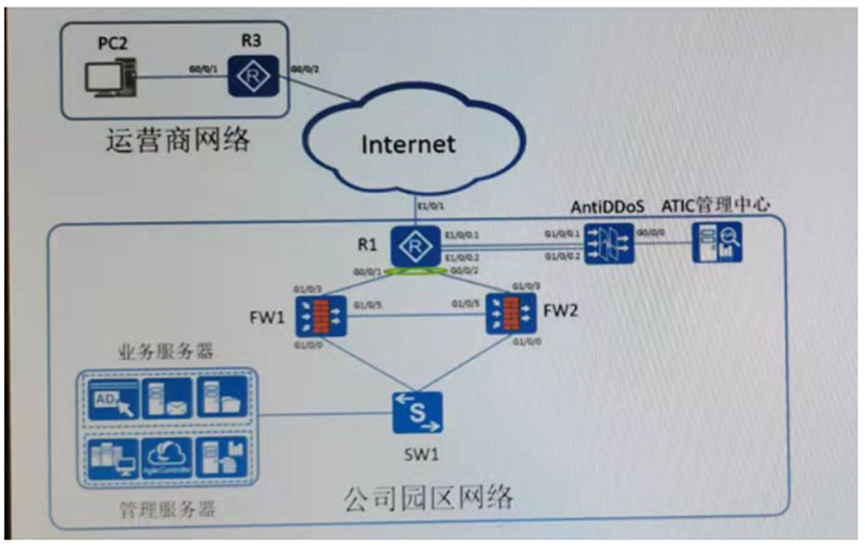

678.如图所示,某公司团区网络为防御外部发起DDoS攻击,在网络出口位置旁路部署了AntiDDoS设备。该设备用于检测进入园区网络的流量,当发现有异常流量时,对流量进行清洗。清洗完成后,再将正常流量回注到原链路。在AntiDDoS上需要部署到Web服务器的静态路由,下一跳为R1的E1/0/0.2接口地址10.1.13.1,以下哪一选项的动态生成路由使用的下一跳地址的配置是正确的?

A. [AntiDDoS]antiddos bgp-next-hop 10.1.13.1

B. [AntiDDoS]firewall ddos ip-next-hop 10.1.13.1

C. [AntiDDoS]firewall ddos bgp-next-hop 10.1.13.1

D. [AntiDDoS]antiddos ip-next-hop 10.1.13.1

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-c740-c039-62ee46700019.html

点击查看答案

469.威胁检测与应急响应属于业务安全韧性方法论( )中的主动防御过程,用于快速恢复业务安全性。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-44e8-c039-62ee46700011.html

点击查看答案

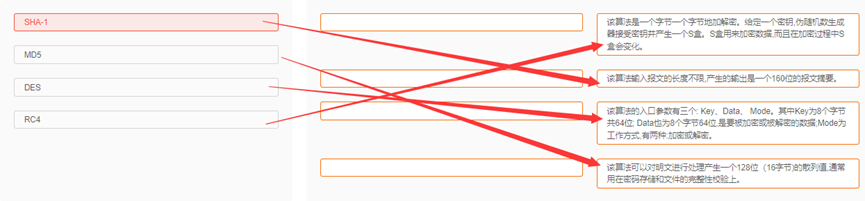

1160.请通过拖拽将左侧容器安全服务的组件和右侧各组件的作用一一对应

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f8b8-c039-62ee46700022.html

点击查看答案

488.ACK Flood攻击是指攻击者通过使用TCP ACK数据包使服务器过载。攻击目的是通过使用垃圾数据来减慢攻击目标的速度或使其崩溃,从而导致拒绝向其他用户提供服务

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-44e8-c039-62ee4670001a.html

点击查看答案

40.按照常见的漏洞分类方式,XSS应属于以下哪一种类型的漏洞?

A. 主机漏洞

B. Web漏洞

C. 数据库漏洞

D. 中间件漏洞

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-abe8-c039-62ee46700017.html

点击查看答案

820.木马主要用来作为远程控制和窃取用户隐私信息,它同时具有计算机病毒和后门程序的特征。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-4cb8-c039-62ee46700027.html

点击查看答案

1277.关于在数据中心C1oudFabric场景中SecoManager的功能,以下哪些项的描述是正确的?

A. SecoManager负责安全VAS设备与Fabric双向互联网络的编排。

B. SecoManager和网络控制器NCE-Fabric融合部署,界面集成在NCE-Fabric上。

C. SecoManager服务安全VAS设备的网络和安全的编排,网络控制器负责交换机的网络的编排

D. SecoManager负责安全VAS的业务编排,其中包括安全策略、SHNAT、EIP、带宽策略等。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-ed80-c039-62ee4670000f.html

点击查看答案

350.访问控制的类型不包括下列哪一项?

A. 行政管理性访问控制

B. 技术性访问控制

C. 物理性访问控制

D. 外部访问控制

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-bb88-c039-62ee4670001b.html

点击查看答案